导读

作为朝鲜最著名的黑客组织之一,Lazarus 利用称为“NukeSped”的 Log4J RCE 漏洞在 VMware Horizon 服务器上注入后门,以检索信息窃取有效载荷。CVE-2021-44228 (log4Shell) 是已被跟踪并识别此漏洞的 CVE ID,它影响了包括 VMware Horizon 在内的多种产品。

自今年1月份以来,多个威胁参与者都在利用此漏洞,1 月份 VMware 敦促客户修补关键的 Log4j 安全漏洞,这些漏洞会影响以持续攻击为目标的暴露于Internet的VMware Horizon 服务器 。

Ahnlab的 ASEC 的网络安全分析师声称,自 2022 年 4 月以来,Lazarus 组织背后的威胁行为者一直通过 Log4Shell 攻击易受攻击的 VMware 产品。

VMware Horizon 服务器是目标

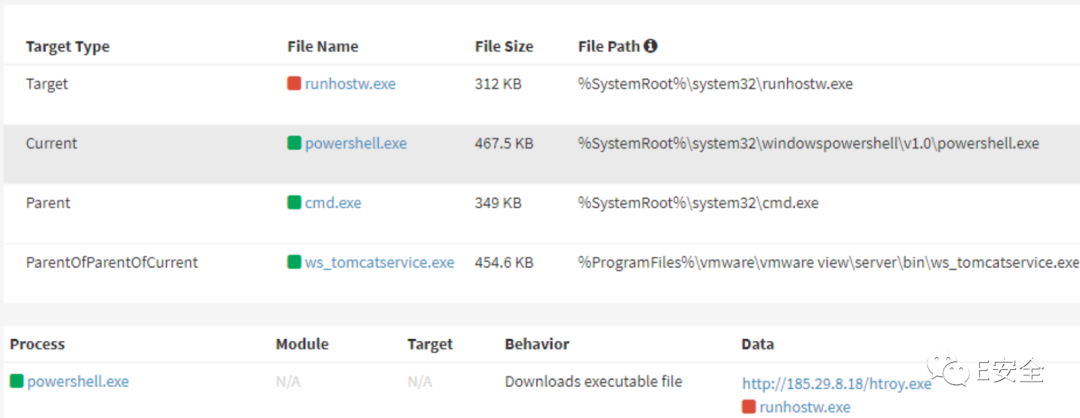

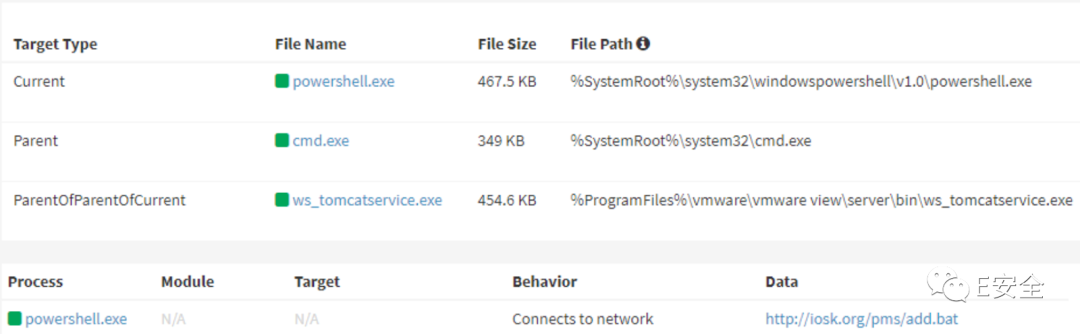

通过运行这个 PowerShell 命令,很可能会安装服务器上的 NukeSped 后门。

NukeSped 等后门恶意软件能够从 C&C 服务器接收命令并代表攻击者执行这些命令。2018 年夏天,NukeSped 与隶属于朝鲜的黑客有关联,然后与 Lazarus 发起的 2020 年活动有关。

在最新的变体中,C++ 语言是首选语言,并且使用 RC4 加密确保与 C2 的安全通信。在之前的版本中,使用了 XOR 加密。

运营

在妥协的条件下,NukeSped 执行各种间谍活动,我们在下面提到:-

截图

记录按键操作

访问文件

支持命令行命令

目前,有两个模块是当前 NukeSped 变体的一部分,一个用于从 USB 设备转储内容,另一个允许您访问网络摄像头。

数据目标

有几种类型的数据可以被恶意软件窃取,下面将提到它们:

账户凭证

浏览记录

电子邮件帐户信息

MS Office 中最近使用的文件的名称

在某些攻击中,通过 Log4Shell 可以看到 Lazarus 使用 Jin Miner 而不是 NukeSped。

最近的 Lazarus 事件是第二个已知的恶意软件活动示例,该恶意软件活动在针对 Windows 的活动中使用 LoLBins。另一个是在 macOS 和 Windows 计算机上使用加密挖掘恶意软件。

为了突出黑客组织用于攻击的各种策略,除此之外还有对 Log4Shell 的利用。

转载请注明来自网盾网络安全培训,本文标题:《朝鲜黑客组织Lazarus利用Log4J攻击VMware服务器长达数月之久》

- 上一篇: 网络安全攻防演练中不能忽视的API风险

- 下一篇: 《SASE技术与应用场景白皮书》发布