COVID-19全球大流行,让远程工作变得越来越普遍,全球的商业领袖被迫对他们的基础设施进行通宵更改,IT主管和安全运营团队面临巨大的压力。然而,勒索软件组织并没有停止,攻击持续增长。

在此文章中,我们将对最近的勒索软件活动作深入分析。下面,我们将介绍:

- - 易受攻击且不受监控的联网系统非常容易被入侵

- - 各种各样的勒索软件攻击手法分析

- - 针对主动攻击的即时响应措施

- - 建立安全防护体系,以防御网络免受人工投毒攻击

- - Bitdefender GravityZone:针对复杂且范围广泛的人工勒索软件的协同防御

易受攻击且不受监控的联网系统容易被入侵

黑客入侵后,可在环境中保持相对休眠状态,直到他们确定了部署勒索软件的适当时机。

具有以下弱点的系统易受攻击:

- - 无多因素身份验证(MFA)的远程桌面协议(RDP)或虚拟桌面端点

- - 使用弱密码的旧系统,例如Windows Server 2003和Windows Server 2008

- - 配置错误的系统,Web服务器,包括IIS,电子健康记录(EHR)软件

- 未修补的系统,你需要特别关注:CVE-2017-11882, CVE-2017-0199, CVE-2017-5638, CVE-2012-0158 , CVE-2019-0604, CVE-2017-0143, CVE-2018-4878, CVE-2017-8759, CVE-2015-1641, CVE-2018-7600, CVE-2019-0604, CVE- 2020-0688, CVE-2020-10189

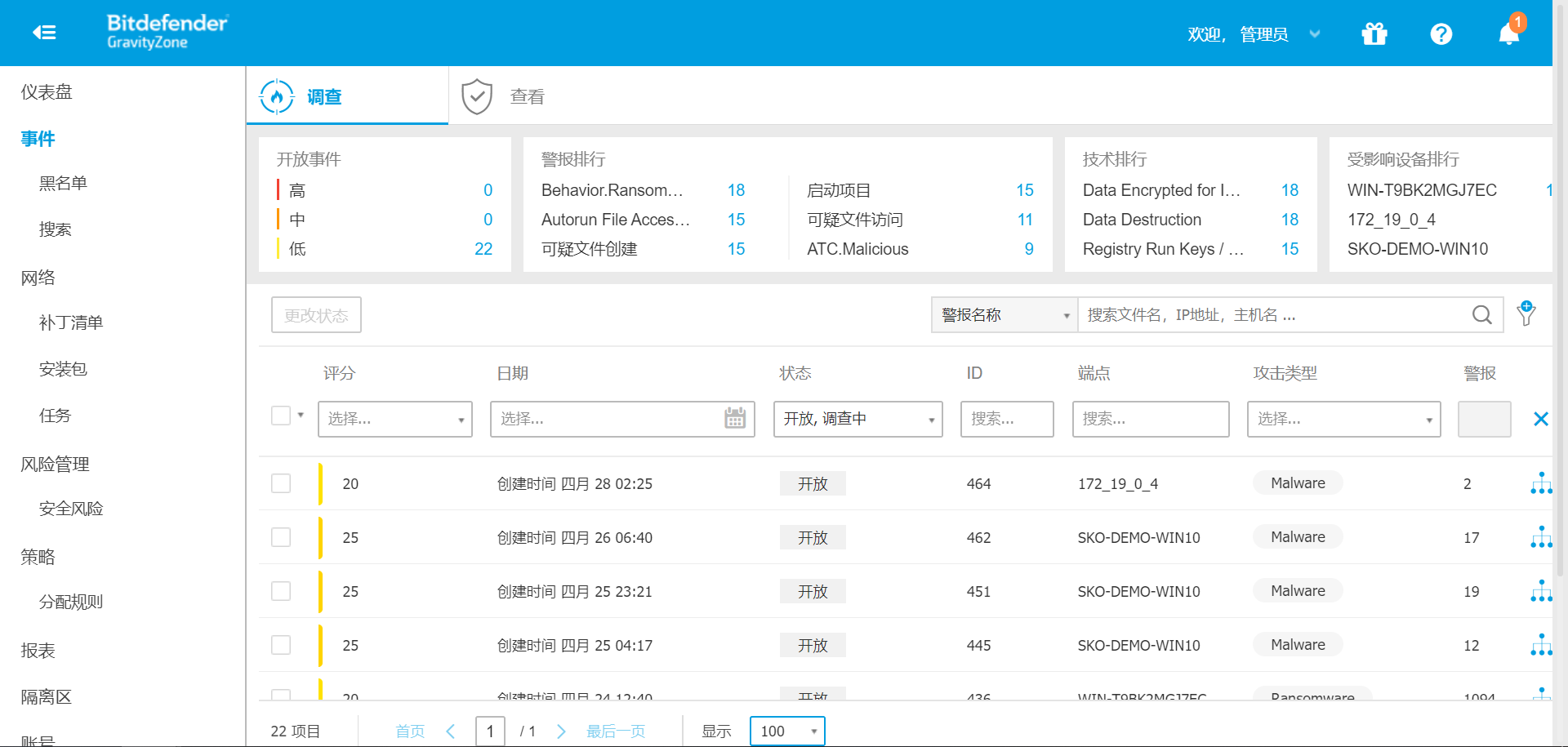

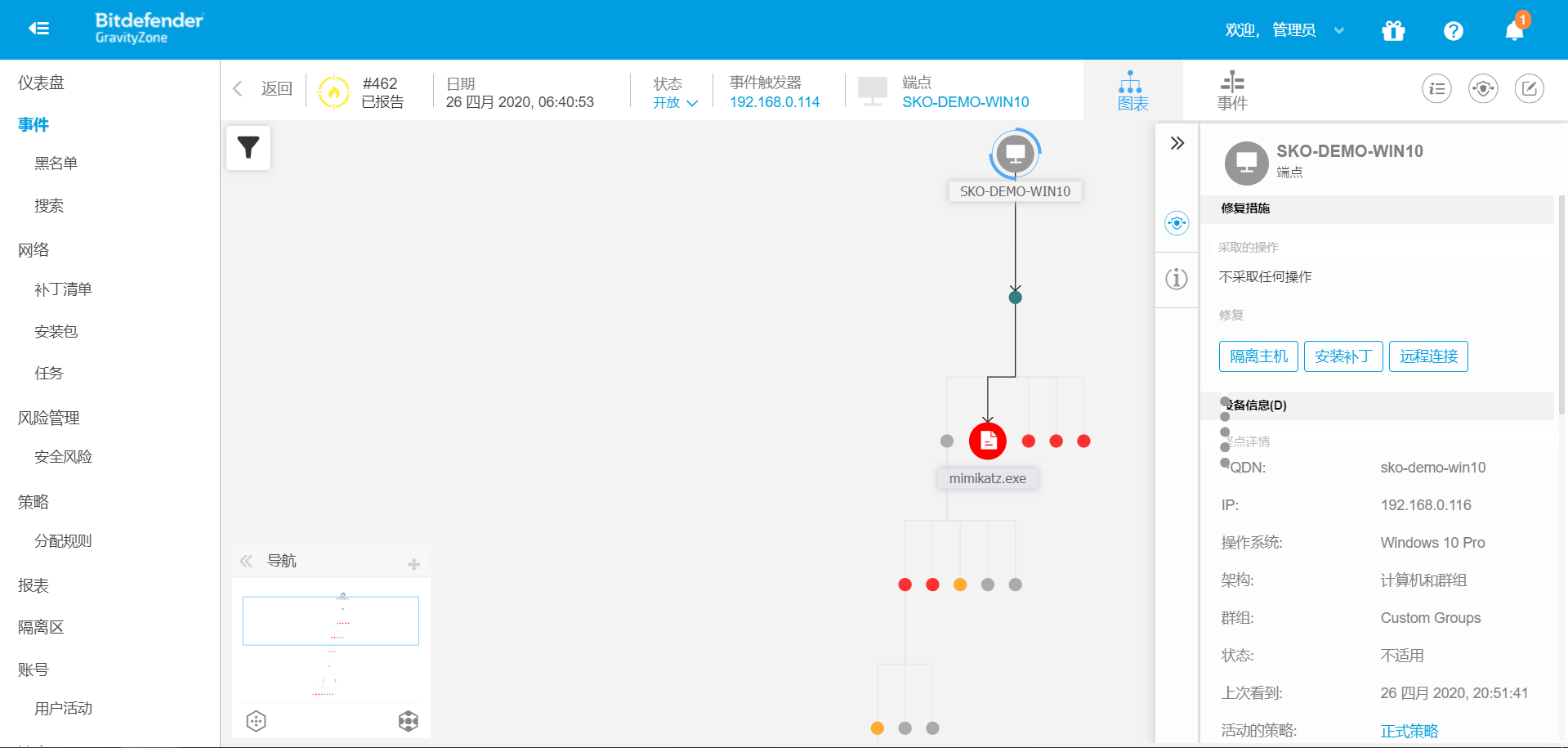

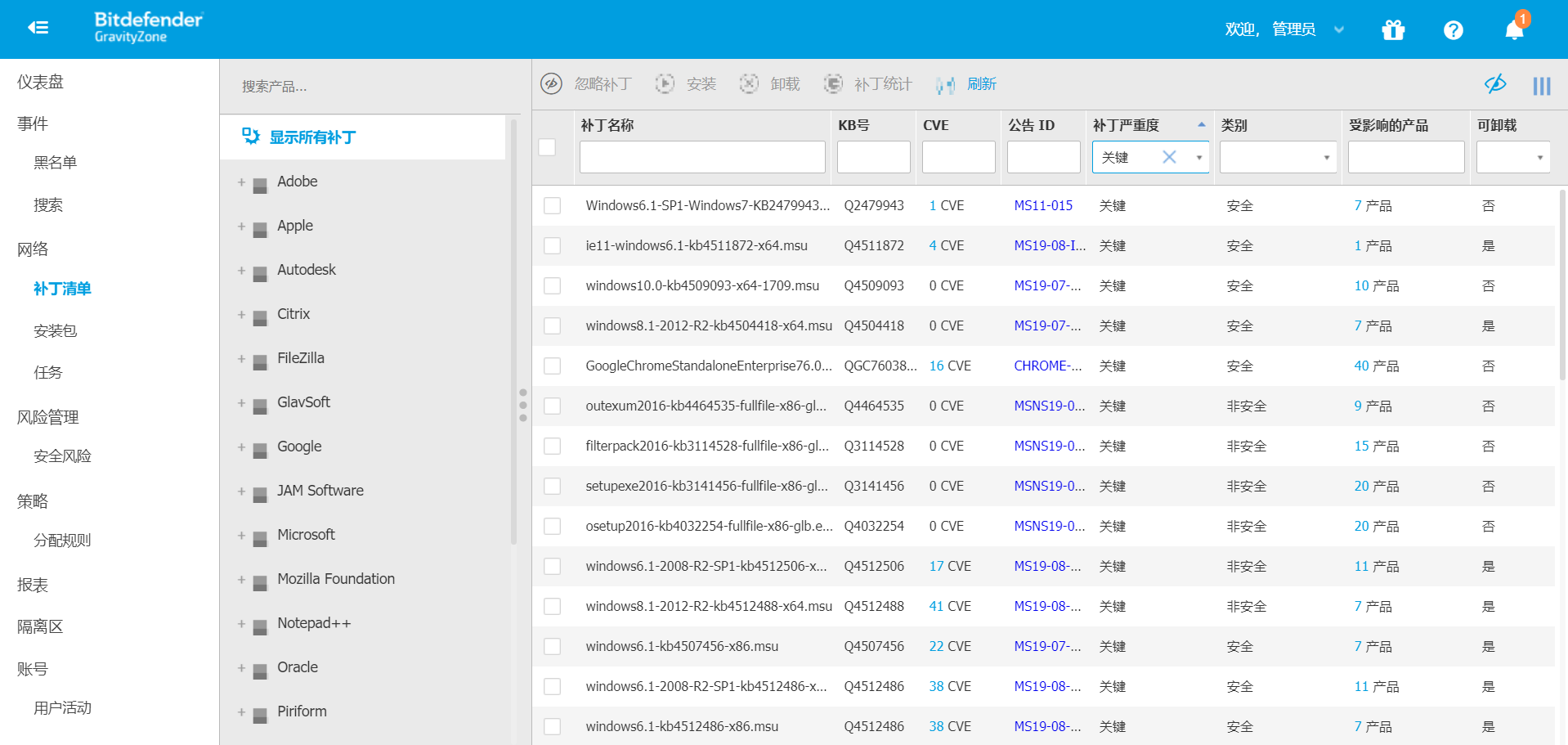

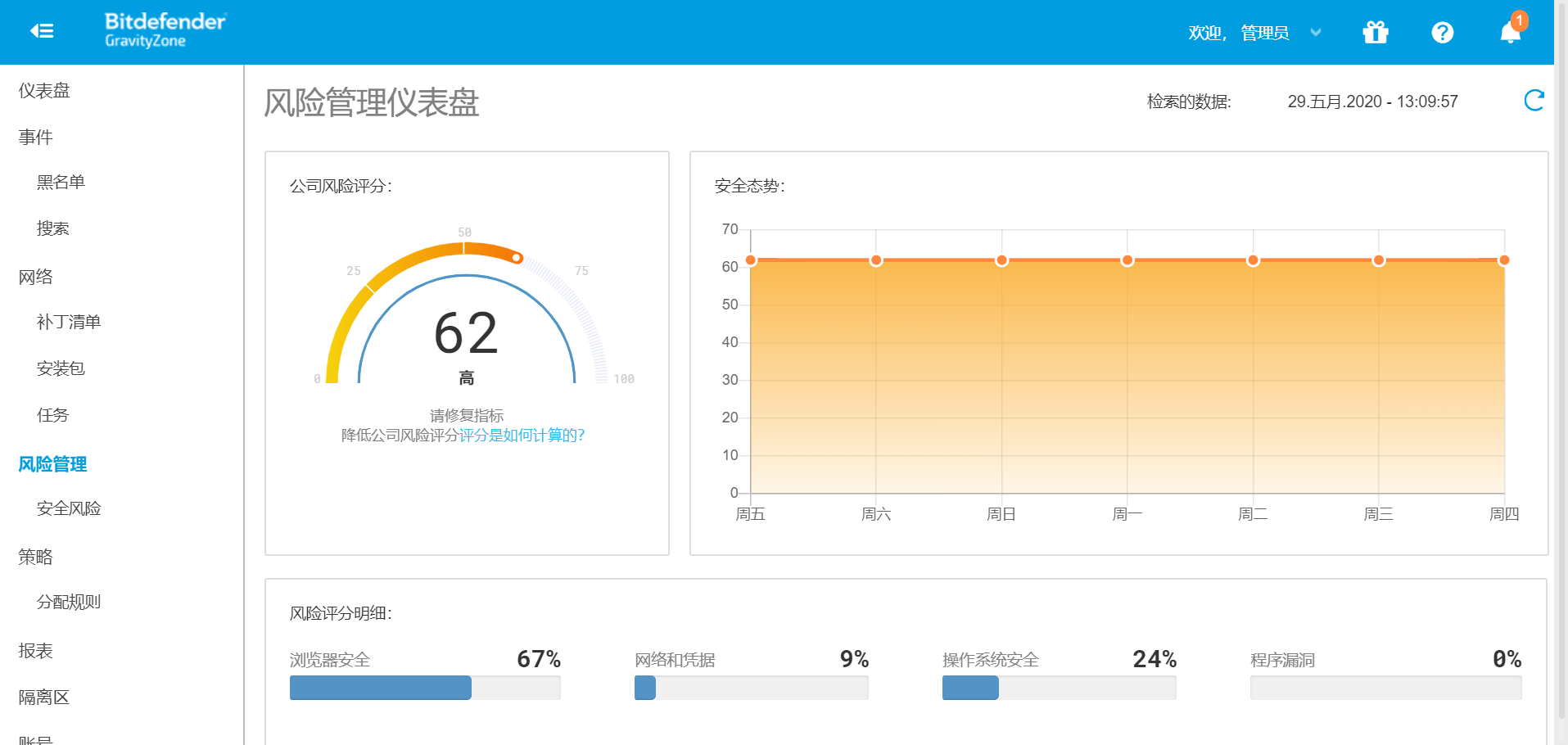

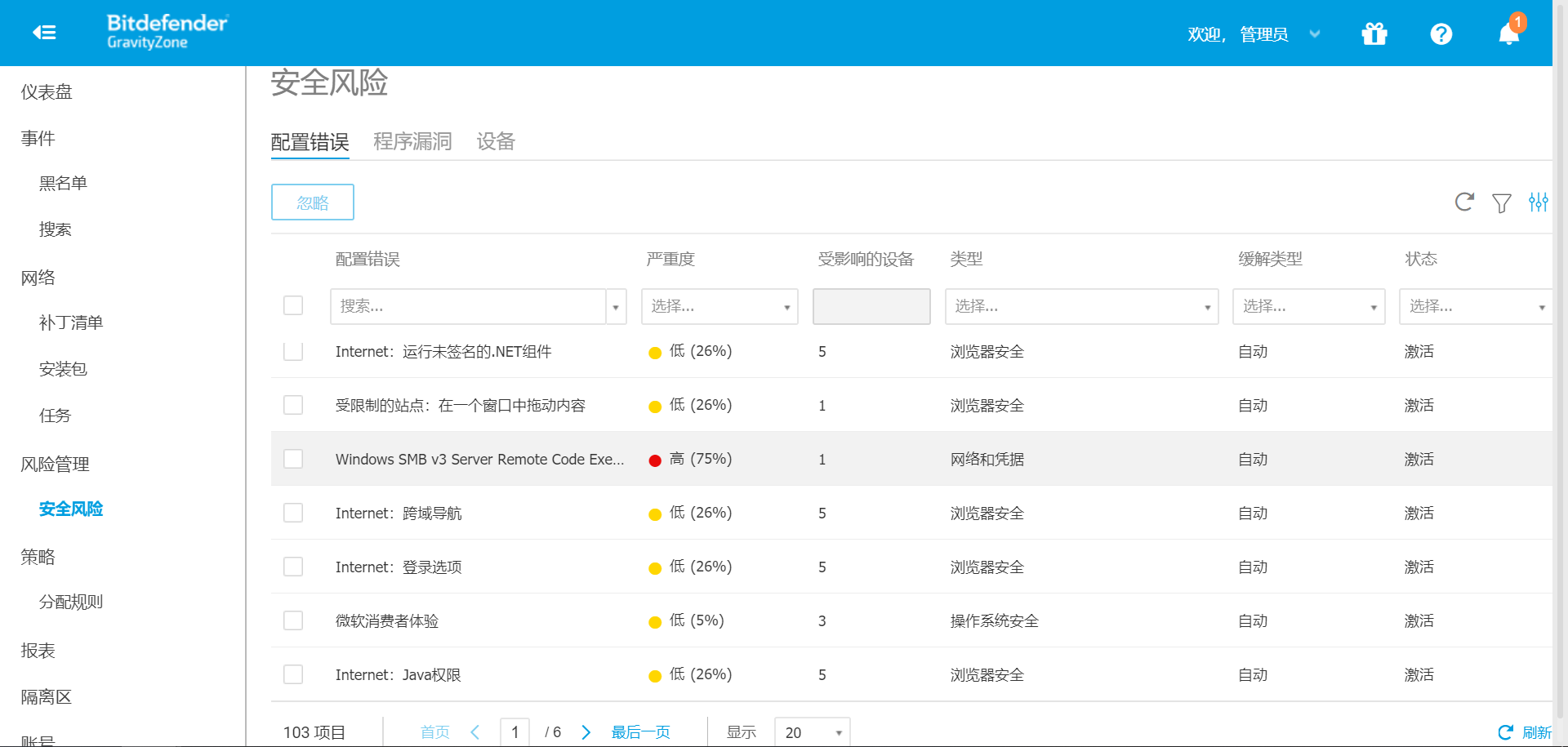

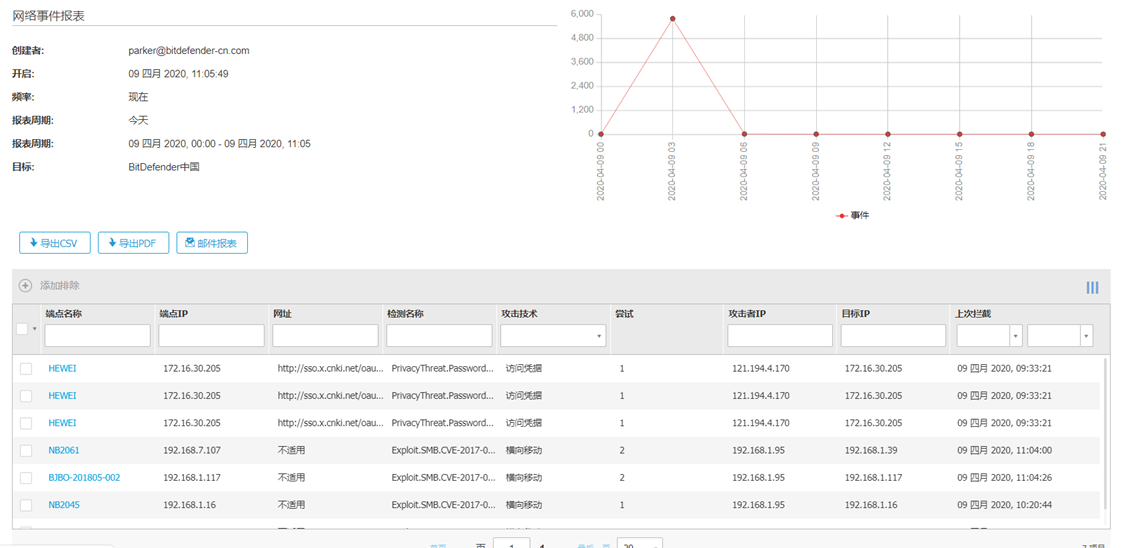

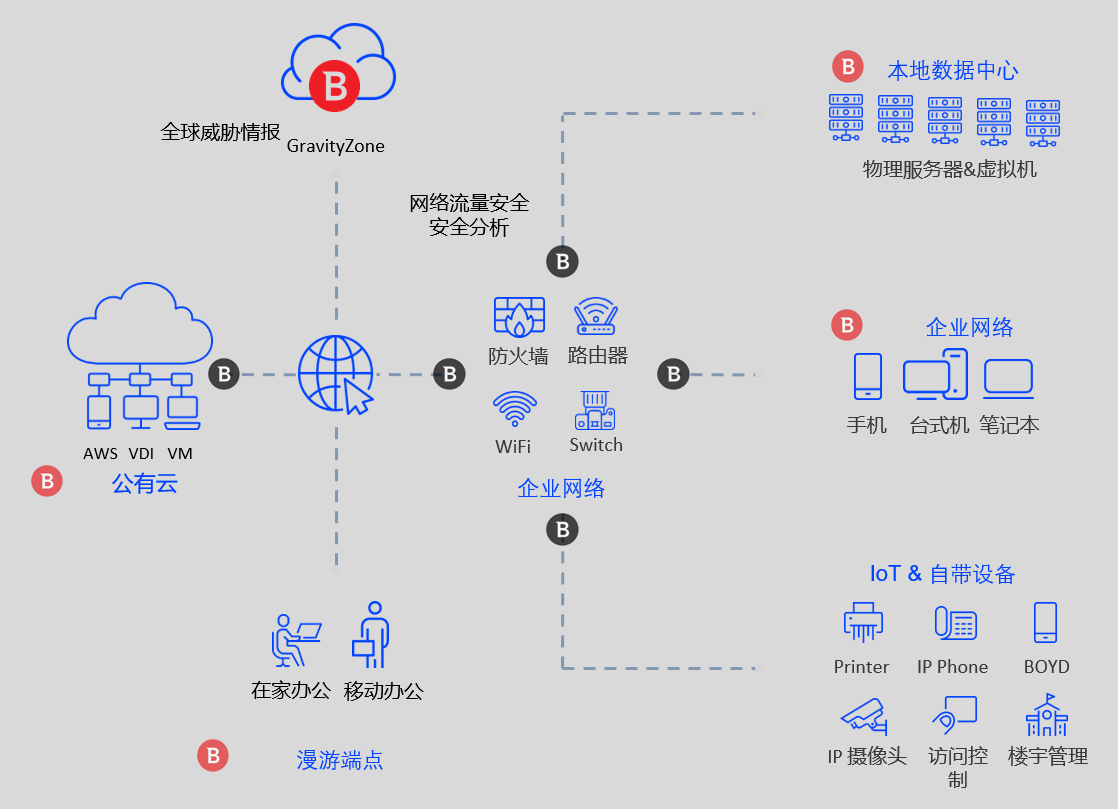

参考上篇文章:Maze 勒索软件 Maze是首批出售被盗数据的勒索软件,Maze继续以技术提供商和公共服务为目标。Maze有攻击托管服务提供商(MSP)来访问MSP****和网络的记录。 Maze通过电子邮件发送,其运营商在使用通用媒介(例如RDP爆破)获得访问权限后,将Maze部署到了网络。一旦进入网络,他们就会窃取凭证,横向移动以访问资源并窃取数据,然后部署勒索软件。 窃取凭证获得对域管理员帐户的控制权之后,勒索软件运营商使用Cobalt Strike,PsExec和大量其他工具来部署各种payload并访问数据。他们使用计划任务和服务建立了无文件持久化,这些任务和服务启动了基于PowerShell的远程Shell。他们还使用被盗的域管理员权限打开Windows远程管理以进行持久控制。为了削弱安全控制以准备勒索软件部署,他们通过组策略操纵了各种设置。 REvil/Sodinokibi勒索勒索软件 REvil(也称为Sodinokibi)可能是第一个利用Pulse VPN中的网络设备漏洞窃取凭据以访问网络的勒索软件,Sodinokibi访问MSP以及访问客户的网络后,盗窃并出售客户的文档和访问权,声名狼藉。在COVID-19危机期间,他们继续开展这项活动,以MSP和其他组织(例如地方政府)为目标。REvil在漏洞利用方面与其它组织有所不同,但攻击手法与许多其他组织类似,它们曾经依赖于像Mimikatz这样的凭据盗窃工具和PsExec等工具进行横向移动和侦察。 在此期间,其他人工投毒的勒索软件系列包括: 我们强烈建议组织立即检查是否有与这些勒索软件攻击有关的警报,并优先进行调查和补救。防御者应注意的与这些攻击有关的恶意行为包括: 使用 BitDefender GravityZone Elite Security 和 BitDefender GravityZon Ultra Security 的客户可以在管理控制台实时查阅每个安全事件的详细调查报告,以获取有关相关警报,包含详细的攻击时间表,查看缓解建议,响应措施。 图1- Bitdefender GravityZone控制台,事件,调查视图 如果您的网络受到影响,请立即执行以下范围和调查活动,以了解此安全事件的影响。仅仅使用危害指标,payload,可疑文件来确定这些威胁的影响并不是一个持久的解决方案,因为大多数勒索软件活动都为活动使用“一次性”套件,一旦确定了安全软件具有检测能力,便经常更改其工具和系统。 调查受这些攻击影响的端点,并标识这些端点上存在的所有凭据。假定攻击者可以使用这些凭据,并且所有关联帐户都受到了威胁。请注意,攻击者不仅可以转储已登录交互式或RDP会话的帐户的凭据,还可以转储存储在注册表的LSA Secrets部分中的服务帐户和计划任务的缓存的凭据和密码。 检查Windows事件日志中是否存在泄漏后登录,查看审核失败事件,查看事件ID为4624,登录类型为2或10的事件。对于其他任何时间范围,请检查登录类型4或5。 从管理控制台中立即隔离可疑的或已成为横向移动目标的端点,或使用高级搜寻语法查询搜索相关IOC的方法找到这些端点,从已知的受影响的端点寻找横向运动。 Bitdefender管理控制台具有隔离主机,远程连接功能,如下: 图2- Bitdefender GravityZone控制台,事件分析,隔离主机,远程连接视图 您可以使用Bitdefender漏洞扫描与补丁管理,风险管理来修复端点的漏洞,配置错误: 图3- Bitdefender GravityZone控制台,补丁清单视图 图4- Bitdefender GravityZone控制台,风险管理,公司风险评分和态势视图 图5- Bitdefender GravityZone控制台,安全风险视图 图6 安全报表-网络事件,查看攻击者IP 许多勒索软件运营商通过Emotet和Trickbot等恶意软件感染,然后进入目标网络。这些恶意软件家族通常被认为是银行木马,已被用来提供各种payload,包括持久化工件。研究和补救任何已知的感染,并认为它们可能是复杂的人类对手的病媒。在重建受影响的端点或重置密码之前,请确保检查暴露的凭据,其他payload和横向移动。 应用以下措施可使您的网络更灵活地抵御新的勒索攻击,横向移动: - 阻止利用autoit.exe, bitsadmin.exe, cscript.exe, java.exe, javaw.exe, miprvse.exe, net.exe, netsh.exe, powershell.exe, powershell_ise.exe, py.exe, python.exe, regedit.exe, regsv***.exe, rundll32.exe, schtasks.exe, PsExec和 wscript.exe等执行无文件攻击 Bitdefender GravityZone:针对复杂且范围广泛的人工勒索软件的协同防御 人工投毒勒索软件攻击代表了不同级别的威胁,因为攻击者擅长于系统管理和发现安全配置错误,因此可以以最小路径快速入侵。如果碰壁,他们可以熟练地尝试其它方法突破。总而言之,人工投毒勒索软件攻击是非常复杂的,没有两次攻击是完全相同的。 Bitdefender GravityZone提供了协调的防御,Bitdefender具有世界顶级的预防技术,可以发现完整的攻击链并自动阻止复杂的攻击,例如人工投毒的勒索软件。 Bitdefender GravityZone从端点、网络、云等等多个维度,全方位洞察整个基础架构中的所有网络攻击和可疑活动,实时阻止恶意威胁和流量。 通过内置的智能,自动化和SIEM集成,Bitdefender GravityZone可以阻止攻击,消除其持久性并自动修复受影响的资产,主动评估资产的攻击面,协助您自动修复。它可以关联传感器并合并警报,以帮助防御者确定事件的优先级以进行调查和响应。Bitdefender GravityZone还提供了独特的事件搜寻功能,可以进一步帮助防御者识别攻击蔓延并获得组织特定的见解以加强防御。 图7- Bitdefender GravityZone解决方案架构图,全面保护端点,数据中心,超融合基础架构,云,邮件,网络,Iot,远程办公等 欲了解更多,请访问Bitdefender中国官网 试用申请:点击进入传送门 电话咨询: 4000-132-568 扫一扫,关注Bitdefender公众号其他勒索软件系列

针对主动攻击的即时响应措施

—调查受影响的端点和凭据

—隔离被入侵的端点

—安全加固

—检查和重置被恶意软件感染的设备

建立安全防护体系,以防御网络免受人工投毒攻击

勒索软件运营商仍在不断挖掘新的攻击目标,防御者应使用所有可用工具主动评估风险。您应该继续执行经过验证的预防性解决方案- 设置复杂的密码,并定期更改,最小特权,保持操作系统和应用程序最新,安装超一流的反病毒软件,保持更新,系统遵循Windows安全基线设置,配置防火墙,执行备份- 来阻止这些攻击,利用监视工具不断改善安全。

转载请注明来自网盾网络安全培训,本文标题:《勒索软件组织继续以医疗行业和关键服务为目标,攻击持续上升》

- 关于我们