本文来源:蚁景科技

先介绍一些这个实验要知道的一些东西

builtin_return_address函数

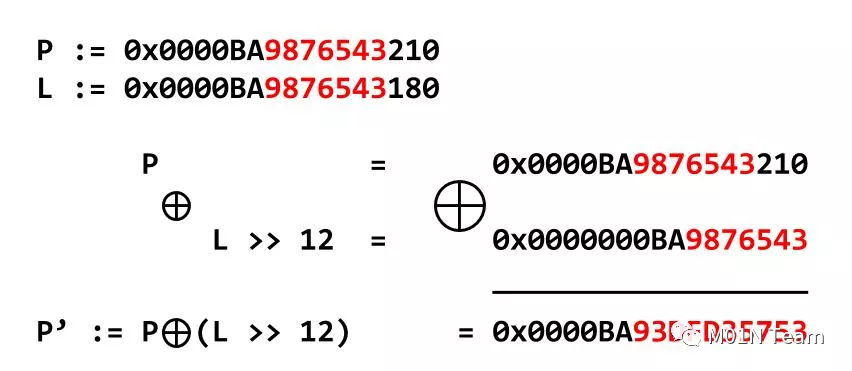

builtin_return_address函数接收一个参数,可以是0,1,2等。__builtin_return_address(0)返回当前函数的返回地址,如果参数增大1,那么就往上走一层获取主调函数的返回地址。还有多层跳转retn指令从栈顶弹出一个数据并赋值给EIP寄存器,程序继续执行时就相当于跳转到这个地址去执行代码了。如果我们将返回地址覆盖为一条retn指令的地址,那么就又可以执行一条retn指令了,相当于再在栈顶弹出一个数据赋值给EIP寄存器。

本文涉及相关实验:

转载请注明来自网盾网络安全培训,本文标题:《CTF PWN练习之绕过返回地址限制》

- 上一篇: 庖丁解牛:利用视觉相似性做0-day钓鱼网站检测

- 下一篇: 红蓝对抗钓鱼篇之从入门到放弃

- 关于我们