这些看似合法的 iPhone Lightning 数据线将劫持您的电脑

被称为MG的安全研究人员在年度Def Con黑客大会上展示并且演示了他开发的iPhone Lightning数据线,这种恶意数据线内含额外的恶意组件,包括恶意硬件和恶意软件载荷,可以在受害者将数据线插入电脑时发动无线攻击。

MG表示,这条数据线看起来像一个合法产品,可以正常连接电脑和iOS设备,甚至被连接的电脑不会注意到差异。但是攻击者可以通过无线方式控制数据线进而控制受害者的电脑。MG在他自己的手机浏览器上键入恶意数据线的IP地址,并显示了一个选项列表,并且可以在连接的Mac上远程打开一个终端。从这里,黑客可以在受害者的电脑上运行各种工具。

这种恶意Lightning数据线带有各种有效负载,攻击者可以在受害者机器上运行的脚本和命令。黑客还可以远程“杀死”恶意Lightning数据线当中的植入物,以隐藏或者销毁攻击证据。MG目前以200美元的价格出售这些恶意恶意Lightning数据线。

详文阅读:

http://hackernews.cc/archives/26912

安全研究人员称中兴 4G 热点可能成为黑客的温床

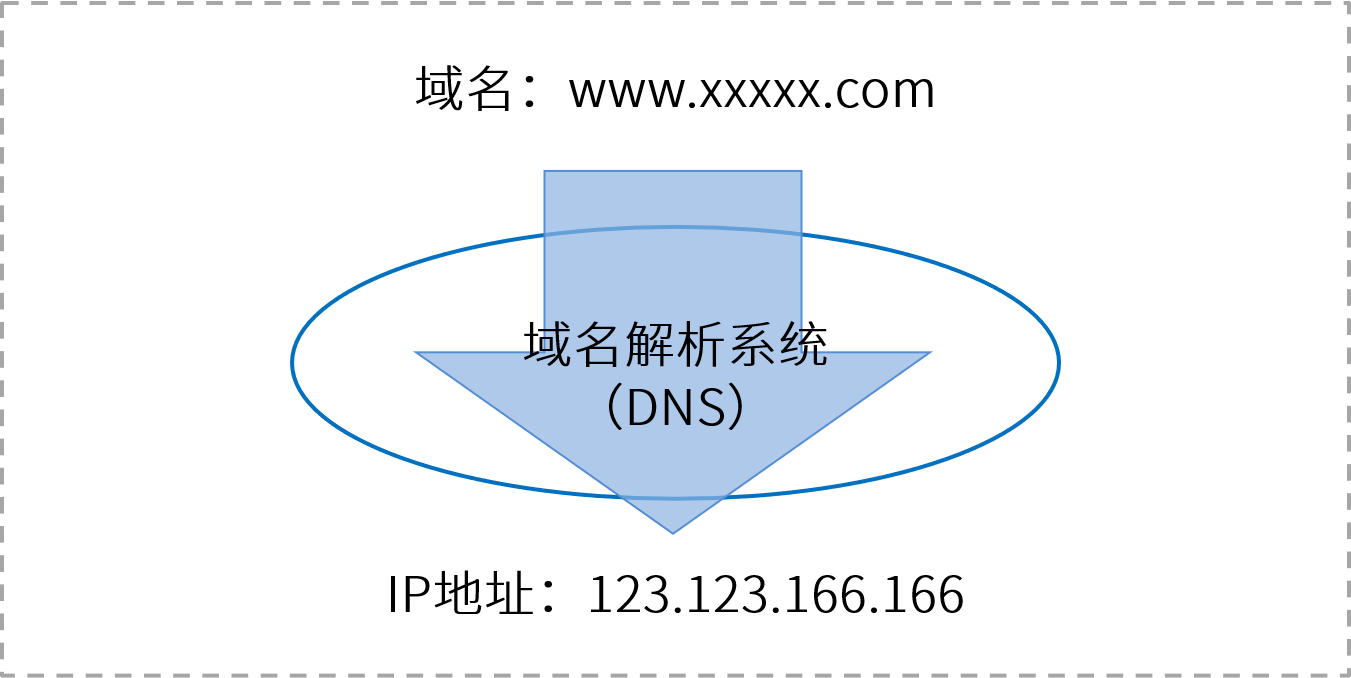

据外媒CNET报道,安全研究人员发现了一系列影响中兴通讯4G热点的漏洞,该公司还没有为所有受影响的设备提供修复。研究人员表示,安全漏洞可能让潜在的黑客将流量从热点重定向到其他恶意网站。

周六安全研究人员在拉斯维加斯举行的黑客大会Defcon上披露了这些漏洞。一位名为“Dave Null”的Pen Test Partners研究人员详细描述了中兴通讯的安全问题,以及他对该公司如何回应的担忧。

Null表示,漏洞很容易实现 – 攻击者只需要受害者使用中兴通讯的一个热点访问恶意网站。研究人员发现,热点模型会泄露设备的密码。 “所以你要求一把钥匙,它会返回价值,”Null在Defcon之前的一次采访中说道。“它几乎没有安全保障。”

一旦攻击者获得了热点的密码,就有很多选择可以进一步攻击。黑客可以开始记录一个人的网络活动,使用热点作为攻击与其连接的设备的方式,并将网络流量重定向到更多恶意网站。

例如,黑客可以将受害者从合法的银行网站重定向到虚假版本的页面,在那里他们可以输入财务信息而不知道他们的资料已被盗取。

详文阅读:

http://hackernews.cc/archives/26904

最新安全报告:单反相机已成为勒索软件攻击目标

恶意勒索软件近年来已经成为计算机系统的主要威胁,在成功入侵个人电脑,医院、企业、机构和政府部门的系统之后就会进行加密锁定,只有用户交付一定的赎金才能解锁。不过现在安全研究人员发现了单反相机同样存在这项的安全风险。援引安全软件公司Check Point今天发布的一份报告,详细说明了如何在数码单反相机中远程安装恶意程序。研究人员Eyal Itkin发现,黑客可以轻易地在数码相机上植入恶意软件。

他表示标准化的图片传输协议是传递恶意软件的理想途径,因为它是未经身份验证的,可以与WiFi和USB一起使用。该报告中指出通过黑客可以在热门景点部署有风险的WiFi热点,只要单反连接到这些热点之后就能进行攻击,从而进一步感染用户的PC。

详文阅读:

http://hackernews.cc/archives/26892

微软警告黑客组织 Fancy Bear 正试图利用物联网设备漏洞

微软威胁情报中心报道称,俄罗斯黑客组织 Fancy Bear 一直试图利用 VoIP 电话和打印机等物联网设备,对企业网络展开渗透。外界普遍猜测,该组织拥有俄罗斯官方背景,又名 Strontium Group 或 APT 28 。该组织已成功地在 50 多个不同的国家 / 地区,感染了超过 50 万台消费级路由器。

今年 4 月,黑客试图将企业的物联网设备作为目标,借助这些“跳板”来渗透规格更大、安全措施更严格的企业网络。

三起事件中的两件,归咎于物联网设备使用了默认的出厂设置。另一件则是设备使用了过时的固件,其中包含了已知的漏洞。

获得物联网设备的访问权限后,攻击者会进一步破坏网络上其它易受攻击的设备和节点。

通过简单的扫描,该组织可在企业内网畅通无阻地移动,寻找获得更高级别账户的访问权限,以窃取高价值的数据。

此外,黑客可执行“tcpdump”,以发现本地子网上的网络流量。幸运的是,袭击事件被迅速扼杀在了萌芽状态。

详文阅读:

http://hackernews.cc/archives/26840

高通芯片新缺陷导致数以百万计Android设备遭受黑客攻击

高通公司芯片组中发现了一系列严重漏洞,这些漏洞导致黑客只需通过无线方式发送恶意数据包而无需用户交互即可远程破坏Android设备。 腾讯Blade团队的安全研究人员发现,这些漏洞统称为QualPwn,位于高通芯片组的WLAN和调制解调器固件中,为数亿台Android智能手机和平板电脑提供支持。 根据研究人员的说法,高通芯片组主要存在两个关键漏洞,而高通公司针对Android的Linux内核驱动程序中存在两个关键漏洞,如果链接在一起即可允许攻击者完全控制其Wi-Fi范围内的目标Android设备。

• CVE-2019-10539(妥协WLAN) - 第一个缺陷是缓冲区溢出问题,由于在解析扩展上限IE标头长度时缺少长度检查而存在于Qualcomm WLAN固件中。

• CVE-2019-10540(WLAN进入调制解调器问题) - 第二个问题也是缓冲区溢出漏洞,它也存在于Qualcomm WLAN固件中,并且由于缺少对接收到的计数值的检查而影响其邻域网(NAN)功能NAN可用性属性。

• CVE-2019-10538(调制解调器进入Linux内核问题) - 第三个问题在于高通公司针对Android的Linux内核驱动程序,可以通过随后从Wi-Fi芯片组发送恶意输入来覆盖部分运行设备主Android的Linux内核操作系统。

详文阅读:

http://toutiao.secjia.com/article/page?topid=111821

被九成世界500强企业所使用的办公电话出现漏洞,且该漏洞已存在十年之久

据外媒报道,近日,迈克菲研究人员透露,亚美亚公司所开发的桌面电话中存在一个名为CVE-2009-0692的远程代码执行漏洞(remotecode execution vulnerability)。攻击者可以利用该漏洞来劫持电话的正常操作,提取,窃取音频,并对设备进行监控。

据了解,亚美亚是世界知名的VOIP解决方案及商用台式电话供应商,已经与90%的财富500强公司签署了服务协议。出现问题的设备是该公司旗下的Avaya9600系列IP型号台式电话迈克。菲表示,这个问题在2009年年就曾被报告过,但直到今天仍然存在于该型电话中。也就是说,出现问题的开源软件十年前就停止了安全更新。更糟糕的是,相关漏洞利用程序已在网上流传多年。

研究人员称,CVE-2009-0692是一个存在于ISCDHCP客户端中的栈溢出缓冲漏洞(stackoverflow buffer漏洞)。针对此漏洞的恶意DHCP响应可通过使用客户端权限执行任意代码响应,并可能会使DHCP客户端口崩溃。研究人员表示,DHCP客户端某些选项里的守护程序缺少安全措施,导致了该问题的出现。据悉,只要连接上目标电话的网络,黑客就可以进行相关攻击。

详文阅读:

https://new.qq.com/omn/20190810/20190810A05PU800

转载请注明来自网盾网络安全培训,本文标题:《青莲晚报(第五十七期)| 物联网安全多知道》