这年头共享单车都会被黑?黑客黑掉约 3 亿元 ?

据悉,警方今年 8 月份接到哈罗单车等共享单车企业的报案,某公司推出了一款名为" 全能车 "的App,造成共享单车企业损失竟然高达约 3 亿元。

自2014年共享单车出现在北大学院,北大青年成立了一家名曰OFO的公司,在其后两年,共享单车火爆全国。你有没有扫码骑过单车呢?听过WIFI智能钥匙,但是共享单车“智能钥匙”你听过吗?

据央视报道,上海公安机关近期破获了一起案件,犯罪嫌疑人开发的 App 应用可以 " 解锁 " 所有共享单车,我们知道不同品牌的单车都有不同的公司运营,那么这么纷繁复杂的市场黑客们是怎么做到解锁所有单车的呢?

经查," 全能车 "公司并没有属于自己旗下的共享单车,只是一款黑客软件,黑客通过入侵截取共享单车服务器发送的数据包,并破解、添加会员信息,伪装成月卡或年卡用户,再返回数据包,以此骗过了服务器的检测,实现开锁。" 全能车 "还推出了自己的低于市场价的包月服务从而牟利。

目前,3 名主犯已经被依法批准逮捕,另外11 人被依法采取强制措施。

小小的单车居然可以做出如此巨大的骗局,小编在此呼吁,“骑车开车讲诚信,安全第一记在心”!

详文阅读:

https://new.qq.com/omn/20191029/20191029A02HYH00.html

世界最大云服务商AWS遭到黑客攻击,导致其服务长时间中断

据外媒报道,近日亚马逊旗下云平台Amazon Web Services(AWS)遭到了DDoS攻击,并被迫中断了服务。此次宕机共持续了八个小时。

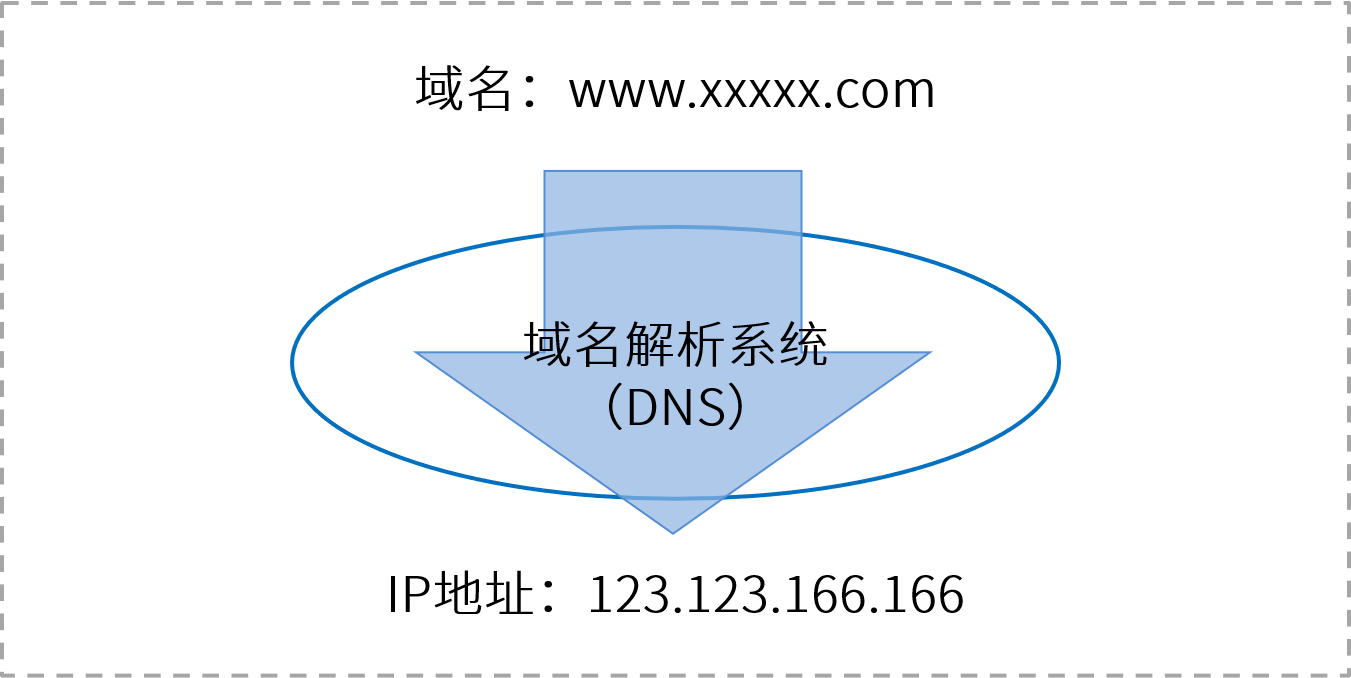

亚马逊的公告显示,此次事故发生在当地时间早上10点半至下午6点半之间。在此期间,黑客攻击了该公司的Router53 DNS Web服务,导致其DNS名称解析发生了间歇性错误,并使得包括弹性负载平衡(ELB)、关系数据库服务(RDS)和弹性计算云(EC2)在内的多种服务受到了影响。

而在大约同一时间,谷歌的云平台也遭到了类似攻击,波及了谷歌计算引擎、谷歌Kubernetes引擎、Cloud Bigtable和谷歌云存储服务,并致使多个用户数据包丢失。

数据显示,AWS是世界上最大的云服务供应商。截至2018年第四季度,AWS的云端市场份额已达到了32%,排名第一。排名第二的微软Azure占据了16%的份额。而谷歌云的市场份额为9%,排名第三。阿里巴巴旗下阿里云排名第四,市场份额为4%。

尽管AWS的市场份额遥遥领先,但此次的宕机事件无疑会降低用户对该平台的信任度。事发后,AWS用户纷纷发文表达不满,并公开质疑了其DDoS缓解平台Shield Adavanced的有效性。

详文阅读:

https://www.easyaq.com/news/2147307339.shtml

这个D-Link不愿修复的高危漏洞,影响面被严重低估了!

随着网络空间的规模和行动不断扩大,其与日常生活日益交织。往往在网络空间一起微小的安全事件可能带来一连串“蝴蝶效应”,譬如去年全球最大的半导体代工制造商台积电工厂意外“中毒”,造成工厂停工不说还连累了要发新品的苹果,三天亏了10亿。而这次煽动翅膀的是D-Link产品的一个漏洞。

这个D-Link 不愿修复的高危漏洞

2019年9月,集成自动化网络安全解决方案商Fortinet 的 FortiGuard Labs 发现并向官方反馈了 D-Link 产品中存在的一个未授权命令注入漏洞(FG-VD-19-117/CVE-2019-16920)。攻击者可以利用该漏洞在设备上实现远程代码执行(RCE),且无需通过身份认证。该漏洞被标记为高危级别漏洞。

在 Fortinet 的报告中,受此漏洞影响的设备型号有 DIR-655C、DIR-866L、DIR-652和 DHP-1565。

遗憾的是,D-Link 表示这些产品已超出服务周期(EOL),厂商不会再为该问题提供补丁,换句话说,D-Link不愿为这些产品修复这个补丁。

被严重低估的影响面

然而不久前,360安全研究院团队对该漏洞进行了深入分析,提炼出漏洞识别模式后,通过自研的 FirmwareTotal 对全网二十多万的固件进行全面扫描后,发现这个D-Link不愿修复的高危漏洞,影响面被严重低估了!

该漏洞背后的真相是,13个 D-Link不同型号中的58个版本固件,都存在该漏洞。日前D-Link已在安全通报中更新了漏洞影响范围

(https://supportannouncement.us.dlink.com/announcement/publication.aspx?name=SAP10124)

详文阅读:

https://www.4hou.com/vulnerable/21926.html

亚马逊Blink智能摄像头曝出劫持漏洞

亚马逊旗下的blink XT2安全摄像头系统曝出多个严重漏洞,可被攻击者利用来非法控制设备。

物联网(IoT)摄像头(和blink开源浏览器引擎不同)通常由无线摄像头和监控系统组成。而在周二,Tenable的研究人员透露,该摄像头的某些漏洞可以让无法接触到这些设备的攻击者非法查看摄像头镜头、接收音频,并劫持设备加入某个僵尸网络。目前亚马逊已知晓了这些漏洞,并发布了对应补丁。

Tenable的联合创始人兼首席技术官Renaud Deraison在一份声明中表示,正是因为摄像头无处不在,所以成为了犯罪分子的攻击目标。物联网设备制造商有义务在设计产品时就考虑到安全问题,而不是等出事后再补救。

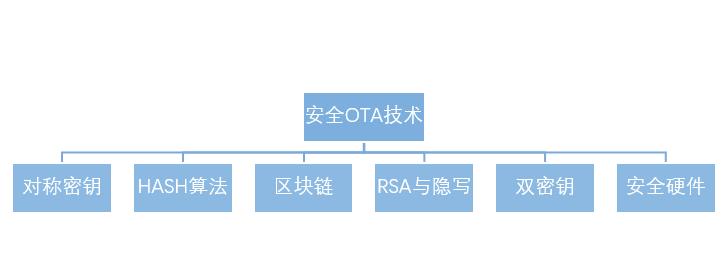

此次blink摄像头共涉及7个CVE。其中最严重的漏洞是来自同步模块更新(CVE-2019-3984)的命令注入漏洞,主要和blink用于向设备提供更新信息或获取网络信息的云通信端点有关。

日常在检查更新时,设备会首先从网络中获取一个更新助手脚本(sm_update),然后立即运行它(无任何安全检查)。这意味着一旦攻击者能控制更新脚本的内容,就直接可以进行命令注入(不存在任何阻碍)。

详文阅读:

https://mp.weixin.qq.com/s/VHQfJDDvjSJbavyt_we3YA

KeyWe智能锁设计缺陷导致攻击者可远程获取住所权限

F-Secure研究人员发现,KeyWe智能锁(GKW-2000D)的设计缺陷主要用于远程控制进入私人住宅,攻击者可以利用它来获取住所的权限。

更糟的是,在当前的化身中,锁无法接收固件更新,这意味着无法轻松地插入安全孔。

关于KeyWe智能锁

KeyWe智能锁是由韩国公司KeyWe开发的,该公司在Kickstarter上为其筹集了资金。

可以通过应用程序(Wi-Fi,蓝牙),臂章(NFC),触摸板(数字代码)或机械(使用常规钥匙)打开锁。

它具有其他选项,例如生成一次性访客代码,根据接近程度解锁门等。

关于漏洞和攻击

F-Secure安全顾问通过承诺在Kickstarter上获得了KeyWe Smart Lock。

他们分析了其硬件和固件,以及随附的KeyWe桥(用于将锁连接到无线网络)的硬件和固件,以及相关的Android应用程序的代码。

他们发现,尽管公司确实为锁和应用程序(不是桥)实施了一些安全保护,但内部开发的密钥交换协议中的缺陷可以被利用,最终获得解锁所需的秘密密钥。锁。

“执行攻击所需的硬件是一块能够嗅探蓝牙低功耗流量的电路板。F-Secure的网络安全顾问Krzysztof Marciniak告诉Help Net Security,它的售价约为10美元,可以直接使用。

详文阅读:

https://www.helpnetsecurity.com/2019/12/11/keywe-smart-lock/

转载请注明来自网盾网络安全培训,本文标题:《青莲晚报(第六十四期)| 物联网安全多知道》