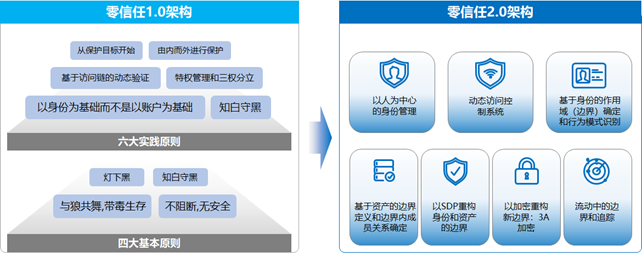

零信任架构是美创数据安全实践的核心遵循思想。美创从数据不应该自动信任任何人的基本观点开始,从2010年开始实践,在2015年左右正式形成了零信任架构1.0版本,在美创科技的每个数据安全产品中无缝落地。在经过5年的成熟实践之后,近期美创科技零信任架构即将升级为2.0版本,以更好的满足数据安全和网络安全的诉求。

零信任架构1.0包含四大基本原则和六大实践原则,具体内容如上图所示。在本篇文章中主要讲四大基本原则之一的“知白守黑”,“知白守黑”不仅是美创零信任的四大基本原则之一,也是6大实践原则之一。

一、知白守黑的思想和理念

“知白守黑”的意思非常简单,知道哪些是可以做的,自然就可以知道哪些是不能做,白就是可以做的,黑就是不能做的。在传统上,检测安全风险总是在不断的描述黑的各种特征,不管是身份还是行为。为了检测坏人就需要描绘坏人的各种特征,为了检测坏事,就需要描述坏事的各种特征。无论是杀毒软件,防火墙还是入侵检测,我们都采用类似的工作方式。这种为坏人坏事描述特征的工作方式存在两个基本问题:

1、网络安全从本质上是小概率事件

不管现在的网络安全事件多么喧嚣,相对于一个正常运行的社会和业务,网络安全依然是小概率事件。小概率事件意味着要获得坏人坏事的样本会很困难,当样本量不到一定规模的时候,观察和检测坏人坏事成为了一种奢望。在坏人坏事上,历史无法预测未来,在人类社会中如此,在网络社会中也不会例外。

2、坏人坏事客观上是不可穷尽

坏人坏事的一个共同特点就是喜欢蒙面黑衣,精通易容术,每天变化一点点。从每年verizon报告也可以看出,每家机构所检测出的70%以上的恶意软件是不重复的。你无法跟上坏人坏事的步伐,明天他总是以一个新面貌出现。先有坏事,再有特征,网络安全注定存在漏洞,永远做亡羊补牢的事情。

知白守黑采用不同的坏人坏事检测方案:知白守黑不检测坏人坏事,而是检测好人好事。当检测对象不符合好人好事,则判断为坏人坏事。在检测为坏人坏事之后,再采用传统引擎确定具体是什么坏人坏事。知白守黑可以成立的原因也是基于两点:

1、海量的形态丰富的正常事件

网络安全事件是小概率事件,大概率事件是正常的事件。每时每刻都在不断发生的正常事件形成了海量的行为事件库,海量的行为事件库提供了足够的学习素材,让我们可以对于正常事件做出精确的刻画。

2、好人好事是可以被穷尽的

不同于坏人坏事的不可穷尽,好人好事是可以被穷尽的。不管是在生活世界中,还是在网络世界中,每个人总是遵循个人基本规则在行动,几乎不会有例外或者说例外很少发生。当一件例外很少发生的时候,在例外之上增加复杂的检测措施带来的就不是不适感,而是安全感。显而易见,坏人坏事不在好人好事穷尽的范畴之内,自然就很容易被检测出来。

二、知白守黑的技术实现

知白守黑面临的一个最基本挑战就是海量数据,海量数据显然不可能依赖人工和眼睛来完成工作。机器学习或者人工智能显然是知白守黑的必然选择。

从最简单的自动化白名单学习,到复杂的操作节点关系,各种智能化算法都可以在其中找到存在场景。但可以百分百确定的是,由于访问控制引擎极高的延迟性和并发性要求,绝大部分机器学习算法都无法在访问控制中发挥作用。

知白守黑,美创零信任实现主要从以下三个方面去进行技术实现:

1、基于概率的资产成员之间的拓扑关系

美创零信任以资产为核心,对外切割行为和边界,对内构成资产成员之间的流动关系。内部资产成员之间的相互关系以流动和概率的方式进行表达,形成基于概率的成员节点之间的拓扑关系。例如文档(doc)和应用程序(word.exe),我们都可以认为是资产。通过这两个资产的流动关系和概率,我们就可以大致得出这样的描述,即应用程序(word.exe) 只会去操作文档(doc)或者文档(doc)只会被应用程序(word.exe)去操作,也就是知白守黑中的白。

2、基于概率的身份访问链路拓扑关系

每一个身份必须在一定的时空上下文之中活动,时空上下文的不断变化就构成了身份的访问链路。访问链路以基于概率的拓扑关系表达。结合时空上下文,同时可以对身份做多次校验。例如正常员工电脑只在办公时间进行操作,通过时空上下文关系形成该员工账号的访问链路后,即知白受黑的白,一旦发现该账号在半夜进行操作,不符合该账号常见访问链路,即可快速发现并响应。

3、复杂的机器学习算法和简单的map机制相互结合

在访问控制中,极高的延迟性和吞吐量基本只能依赖于简单规则和map映射来完成合规性判断。显然,机器学习不能直接作用在访问控制中。我们需要的是把机器学习的结果转化为简单的规则或者map关系。事实上,当简单规则达到一定数量的时候,访问控制引擎会趋向于不可用。我们需要特定的算法来帮助控制在到达一定性能损害的时候不会随着访问规则的增加而增长,从而确保访问控制引擎的性能稳定性。

最终美创科技通过资产、身份和访问控制这三个维度,精确分析并定义出“好人好事”,从而实现美创的零信任体系。

文章来源:美创科技 柳遵梁

转载请注明来自网盾网络安全培训,本文标题:《从零信任架构1.0的开始:知白守黑》

- 上一篇: PlaidCTF2020 Mooz Chat 复盘

- 下一篇: strcpy为何不安全