前言

本文不是译文,是结合笔者自身体会的解读!不能代表Gartner的本意。如有不同观点,欢迎通过本人微信公众号“专注安管平台”进行留言沟通。

概述

受疫情的影响,2020年中例行的Gartner安全与风险管理峰会被迫取消。终于,在2020年9月14~17日,2020年Gartner安全风险与管理峰会以线上会议的形式补上了。

会上,正式发布了2020年度的十大安全项目,发布人还是Brian Reed。这十大项目介绍Gartner中国的官微做了介绍,但本文认为有几处翻译不妥。

2020年的十大安全项目分别是:

远程员工安全防护,尤指零信任网络访问(ZTNA)技术;

基于风险的弱点管理,重点是基于风险来对弱点分级;

基于平台方式的检测与响应,特指扩展检测与响应(XDR)技术;

云安全配置管理;

简化云访问控制,特指云访问安全代理(CASB)技术;

基于DMARC协议的邮件安全防护;

无口令认证;

数据分类与保护;

员工胜任力评估;

安全风险评估自动化。

与2019年度的10大安全项目相比,变化比较大,根据Reed的说法,有8个新项目。

不过,在笔者看来,其实有三个2019年的热门项目保留了下来,包括 CSPM、CASB,以及弱点管理。其中CSPM项目名称保持不变,2019年的CASB变成了今年的“简化云访问控制”,其实是一回事。而2019年的“符合CARTA的弱点管理”变成了今年的“基于风险的弱点管理”,其实是进一步确指了用风险管理的理念来管理漏洞和补丁。在2019年十大安全项目详解中,笔者已经指出“符合CARTA的弱点管理”等价于“基于风险的弱点管理”。

需要特别指出的是,由于新冠疫情的出现,不仅此次Gartner安全与风险管理被迫延期并改为线上举办,也对2020年的十大安全项目评选产生了重大影响。疫情侵袭之下,远程办公成为热点,如何保障员工远程办公的安全自然成为焦点。

此外,从技术的大类来看,好几个领域依然是热门,包括邮件安全、检测与响应、数据安全。

邮件安全领域,2019年提出的项目是商业邮件失陷防护,2020年变成了基于DMARC协议的邮件安全防护,其主要目标依然是防范钓鱼邮件。

检测与响应领域,2019年主要是推荐EDR,2020年则改为推荐XDR。

数据安全领域,2019年推荐的是暗数据发现,2020年换成了数据分类与防护,其实是数据安全生命周期的延续。

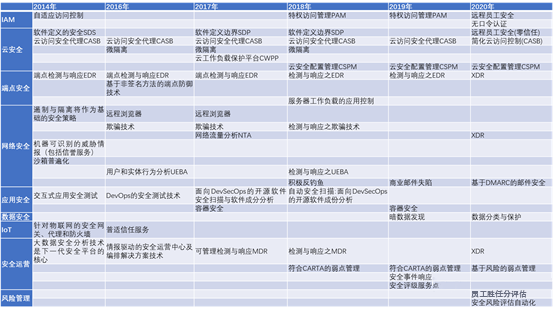

下表是笔者梳理的近几年10大技术/项目的分类对比。为了便于横向对比,尽可能地对各个技术领域进行了分拆。

需要进一步指出的是,在2020年的十大项目中特别增加了风险管理领域的项目,包括安全风险评估自动化以及员工胜任力评估。风险管理领域一直十分重要,只是在近些年越来越强调对抗,强调威胁检测的背景下不那么显眼了。

此外,在2020年5月初,Gartner先期发布过针对中型企业的5大安全项目建议,包括:XDR、基于DMARC的邮件安全、无口令认证、远程员工安全,以及安全风险评估自动化。而这其中列举的5个项目全部入选了年度10大安全项目。

2 入选标准

除了像往年一样的基本标准和原则,对于2020年的十大安全项目遴选,Gartner重点做了以下考量:

1)疫情影响下的安全支出变化情况;

2)观察2018~2023年间最终用户在不同安全细分领域支出的计划情况;

3)重点关注那些占比和增速大的区域市场情况;

Reed在峰会的十大安全项目发布会上表示:“我们可能会花费太多宝贵的时间来过度分析自己在安全性方面所做的选择,试图实现某种根本不存在的完美保护战略。我们必须超越基本的保护决策,通过创新的方法进行检测和响应,并最终从安全事件中恢复,从而提升组织的弹性。”

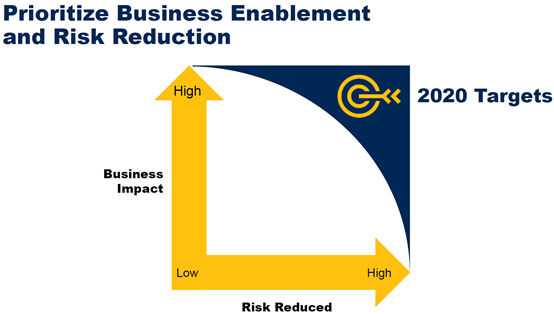

最后,谨记:年度十大安全项目不是年度最酷安全项目,也不是未来十大技术趋势,而是在当年对最终用户而言,从那些如果不做会对业务影响性最大,如果做了会将业务风险降到最低的项目候选清单中选取的能够快速见效,花费相对可控的项目。

3 如何定义项目成功与否?

Gartner表示,衡量项目是否成功不在于项目本身,而在于是否支撑好了业务的风险决策。原话说的很好,这里直接摘录如下:

Remember your organization decides whether totake on the risk; our job in security is to provide all known data points tosupport a business decision.

4 上马这些项目的前提条件

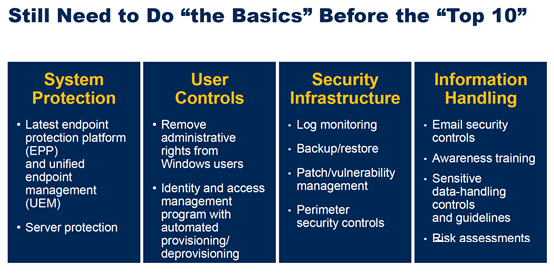

一如既往地,Gartner特别强调,客户在考虑上马10大项目之前,一定要考虑到先期的基础安全建设,这些项目都需要建构在基础安全能力达标的情况下。这些基础安全能力包括(但不限于):

在系统防护方面,包括采用最新的EPP和统一端点管理(Unified Endpoint Management,简称UEM)系统,以及服务器安全防护。其中,这里提到的UEM是Gartner定义的区分于EPP的另一个细分市场,强调对包括异构的PC、移动端和物联网终端的统一管理。该市场不属于信息安全市场,而归属于IT运维管理市场。2018年Gartner首次推出了UEM的MQ(魔力象限)。

在用户控制方面,包括从windows用户列表中移除掉管理员权限,部署具有自动化预配置/解除配置的IAM。

在基础设施安全方面,包括日志监控、备份/恢复能力、补丁和基本的弱点管理,以及各种边界安全控制。

在信息处理方面,包括邮件安全控制、安全意识培训、敏感数据处理相关的控制和指引、风险评估等。

5 十大项目解析

以下逐一分析这十个项目,对于历年分析过的也一并再次分析。Gartner特别强调,这十个项目并没有优先顺序,采纳者需要根据自身风险的实际情况按需选取。

5.1 远程员工安全防护项目

5.1.1 项目描述

员工远程办公已经成为2020年的新常态。可以利用零信任战略在使能业务的同时改善远程员工接入网络的安全性。

5.1.2 项目难度

容易到中等。必须兼顾连接性、生产力和可度量性。

5.1.3 项目关键

安全访问能力必须支持云;IP地址和位置信息已经不足以用于判定网络访问的信任度。

5.1.4 项目建议

尽管采用零信任网络访问(ZTNA)的主要动机是取代VPN,但还要注意到ZTNA还能提供针对非受管设备安全访问应用的解决方案。

5.1.5 技术成熟度

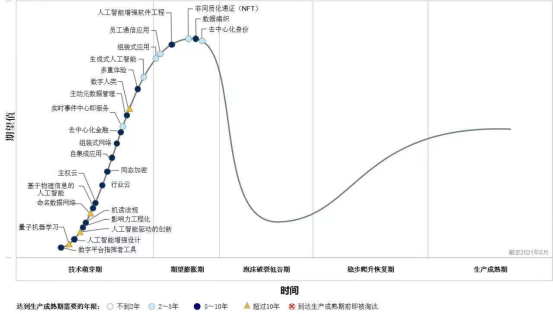

根据Gartner2020年的网络安全Hype Cycle,ZTNA目前处于青春期阶段,位于失望的谷底。

5.1.6 技术描述

很显然,突如其来的疫情使得员工远程办公迅速扩张,如何保障员工安全地,并且尽可能体验友好地访问企业网络和应用成为了十分急迫的议题。企业和组织的管理者必须制定一个全面的远程办公策略,并且和业务部门进行良好的沟通。

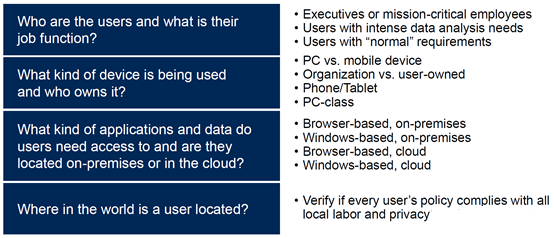

如何制定策略?首先就要做好需求收集与分析。Gartner提议重点关注4个问题:

用户都有谁,他们的工作职责分别是什么?——据此确认不同用户的访问权限和服务优先级;

用户都使用何种设备,设备归属于谁?——据此选择针对不同设备的安全防护技术组合;

用户都要访问哪些应用和数据,这些应用和数据位于云中还是本地?——据此选择合适的网络访问技术;

用户位于哪个地区?——根据用户所在国家(地区)采取相适应的数据安全、隐私保护和法规遵从性等策略。

事实上,针对远程网络访问,有多种技术手段可供选择,包括VPN、ZTNA、CASB、VDI、远程浏览器隔离、反向代理、CDN,等等。它们之间不是简单的替代关系,而是各有用途及适合的使用场景。Gartner在该项目中优先推荐采用零信任理念和零信任网络访问(ZTNA)技术,从而间接使得该项目变成了一个ZTNA项目。Gartner针对本项目推介的样本厂商都是ZTNA厂商,并且主要是基于云的ZTNA厂商。

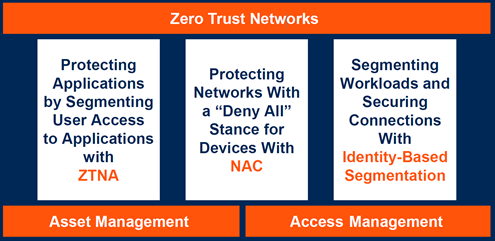

Gartner对零信任的定义参考了《NIST SP800-207零信任架构》中的定义,并提出了“零信任网络”的概念。Gartner认为,零信任是一种安全范式,它根据情境信息(主要是身份信息)持续评估显式的风险及信任级别,替代原有的隐式信任机制,以适应组织安全形势的风险优化。同时,Gartner认为零信任网络由建立在资产管理和访问管理基础上的三个支柱构成,这三个支柱分别是ZTNA、网络访问控制(NAC)和基于身份的隔离(即之前所称的微隔离)。

Gartner将零信任网络访问(ZTNA)定义为一类产品和服务。这些产品和服务创建了基于身份和情境的逻辑访问边界,涵盖用户、一个应用或一组应用程序。这些应用程序(在获得授权之前)被隐藏起来从而无法被发现,只能严格通过信任代理来建立连接和实现访问。代理在允许主体访问之前先验证其身份、情境和策略遵从情况(即先验证再访问),并最小化该主体在网络中向其他位置横向移动的可能性。

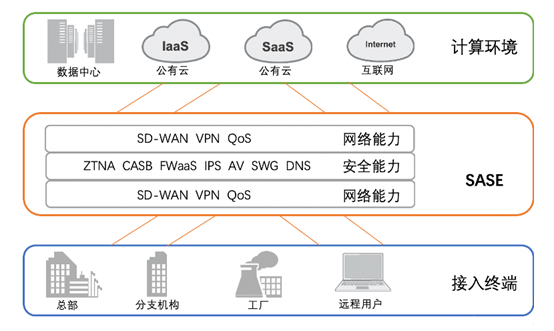

在Gartner看来,ZTNA未来将成为SASE战略的一部分,与CASB等安全技术一道被SD-WAN封装到边缘计算的安全能力集合中。在Sec-UN上的《无SD-WAN不SASE》一文有一幅形象的图展示了SASE的部署架构,如下所示:

5.2 基于风险的弱点管理项目

5.2.1 项目描述

弱点管理是安全运营的基本组成部分。补丁从来都不能等同对待,应该通过基于风险优先级的管理方式,找到优先需要处理的弱点并进行补丁管理,从而显著降低风险。

5.2.2 项目难度

容易。要利用情境数据和威胁情报对弱点信息进行丰富化。

5.2.3 项目关键

要意识到永不可能100%打补丁;和IT运维联合行动(创造双赢);利用现有的扫描数据和流程;用TVM工具(现在改称VPT)来增强弱点评估以更好确定优先级。

5.2.4 项目建议

采用一个通用的弱点管理框架;聚焦在可被利用的弱点上。

5.2.5 技术成熟度

Gartner没有将基于风险的弱点管理列为一种独立的技术或者市场,而是看作一个迭代管理过程,将其依附于现有的弱点评估(VA)市场和弱点优先级划分技术(VPT)。然而,笔者认为Gartner搞得太复杂了,基于风险的弱点管理应该与VPT合并。根据2020年的安全运营Hype Cycle,VA已经处于成熟期,属于主流市场;而VPT位于曲线的顶峰,属于热门技术,处于青春期阶段。

5.2.6 技术解析

必须注意,弱点管理不是弱点评估。弱点评估对应我们熟知的弱点扫描工具,包括系统漏扫、web漏扫、配置核查、代码扫描等。而弱点管理是在弱点评估工具之上,收集这些工具所产生的各类弱点数据,进行集中整理分析,并辅以情境数据(譬如资产、威胁、情报等),进行风险评估,按照风险优先级处置弱点(打补丁、缓解、转移、接受,等),从而帮助安全管理人员进行弱点全生命周期管理的平台。记住,弱点管理是平台,而弱点扫描是工具。

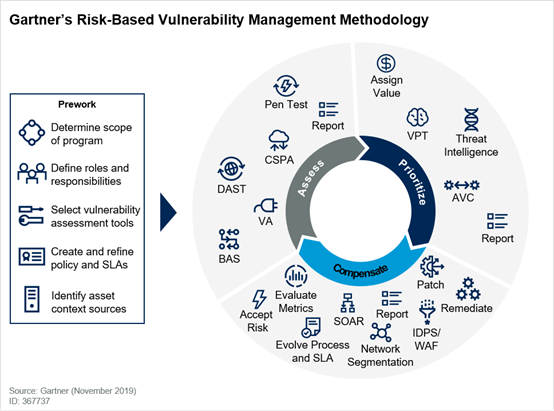

Gartner表示,基于风险的弱点管理是一个不断迭代提升的过程,包括弱点评估、弱点处置优先级排序、弱点补偿控制三个阶段,如下图所示:

上图针对每个阶段列举了可以用到的技术。譬如动态应用安全测试(DAST)、云安全配置评估(CSPA)、破坏与攻击模拟(BAS)、弱点优先级划分技术(VPT,取代之前的TVM)、应用弱点关联(AVC)、安全编排自动化与响应(SOAR)。

而基于风险的弱点管理的核心是弱点处置优先级确定。可以采用多种方式去确定这个优先级,但最关键的一点是:聚焦在可被利用的漏洞上。

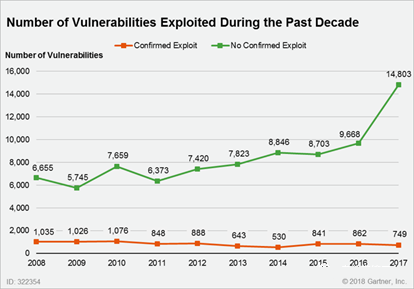

下图是Gartner引述IBM X-Force的一个统计图。

可以看到,历史上可被利用的漏洞占爆出的漏洞的比重还是很低的。

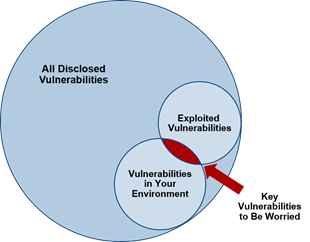

下面这个老图也很有说服力。这个图表明用户首先需要关注的是那些实际存在于你的网络环境中的可被利用的漏洞。

现实已经表明,漏洞太多了,层出不穷,如果每个重要的(譬如依据CVSS)漏洞都要去处理,是不现实的,应该首先聚焦在可被利用的漏洞上。进一步讲,你如何知道一个漏洞是否已经可被利用?这时候就需要漏洞情报,不是关于漏洞自身的情况,而是关于漏洞利用(EXP)和漏洞证明(POC)的情报。

在基于风险的弱点管理方法论中,补偿阶段也很重要。最关键的是要意识打补丁(Patch)仅仅是N分之一个选择项,你还有大量手段可以用。事实上,大量的业务系统留给你足够的时间直接打补丁的机会并不大。

这里,笔者对于如何在补丁管理这个事情上取得与IT运维的双赢也有一些建议:安全运营在弱点管理的时候要给到IT运维足够的信息和建议去指导他/她打补丁,而不仅仅是一个告警/工单或者甩过去一个补丁包。这时候Gartner的那句话再次回响:Remember your organization decides whether to take on therisk; our job in security is to provide all known data points to support abusiness decision. 谨记,要让漏洞管理闭环,需要安全运营与IT运营共同协作,需要业务部门的参与。作为安全运营,要把自己的工作做好,做到有价值。

5.3 平台方式的检测与响应(XDR)项目

5.3.1 项目描述

扩展检测与响应(XDR)功能正在涌现,以提升检测的准确性、威胁遏制能力并改善事件管理。

5.3.2 项目难度

中等。XDR给到大家的是一个重要的承诺,但也会带来被特定供应商锁定的风险。不同供应商的XDR功能差异很大。

5.3.3 项目关键

范化数据的集中存储和集中式事件响应,并且能够改变作为修复过程组成部分的单个安全产品的状态。也就是说,项目关键在于数据范化、集中数据存储、集中事件响应,以及安全设备协同联动。

5.3.4 项目建议

基于自身技能水平/胜任力以及员工水平来评估是采用XDR还是寻求MSSP。XDR最初是从EDR发展而来,并进一步结合了NDR、SIEM、SOAR,以及其它安全检测与响应技术,这些技术统统都是高度依赖安全专家的,因此,用户要考虑清楚到底是要XDR产品,还是先找安全服务商用类似MDR的方式来实现检测与响应。

5.3.5 技术成熟度

根据Gartner2020年的安全运营Hype Cycle,XDR目前处于初现阶段,位于炒作的初期,位于安全运营Hype Cycle的最左侧。

5.3.6 技术解析

XDR的全称是扩展检测与响应。XDR这个词出现在厂商侧已经有一段时间了,但纳入Gartner的体系是今年初的事儿。Gartner将XDR从某些厂商的产品品牌变成了一个细分技术和市场术语。刚刚进入Gartner的术语表就登上了10大安全项目,可见XDR的威力。

借助XDR,将原本各种检测系统的孤立告警进行了整合,通过在各种检测系统之上的数据集成与综合关联分析,呈现给用户更加精准和有价值的告警,以及更清晰的可见性(Visibility)。此外,XDR还具备与单一的安全工具之间的API对接与基础的编排能力,从而能够快速地实施告警响应与威胁缓解。

XDR异军突起,成为了Gartner在安全运营的检测与响应子领域首推的技术和项目,因此有必要进一步对其进行探究。笔者作为一直专注于SIEM/SOC领域的从业者也关注XDR近两年,下面进一步阐述个人对XDR的理解。

5.3.6.1 XDR的产生

现在普遍认为XDR最早源于端点检测与响应(EDR)。EDR的概念自提出以来,得到了迅速发展,一方面逐渐向端点保护平台EPP融合,另一方面也在试图扩展自身的价值。如何扩展?首先是增强端点检测的能力,深化诸如行为分析、异常检测等的机器学习能力,并加入威胁猎捕的能力;其次是增强响应的能力,实现更灵活的设备联动,甚至嵌入部分响应流程。但这还不够,因为从检测的角度来看,仅仅依靠端点自身的遥测数据还不够,为了更精准的发现问题,还需要获取其它遥测数据。因此,部分EDR厂商开始将目光投向端点之外的检测,加入对邮件安全的检测、网络检测、以及云工作负载的检测信息,试图顺着攻击者的视角补全检测的短板。再往后干脆将这些不同来源的遥测数据放到一个统一的平台上进行集中的分析与响应,逐步衍生出了XDR的概念。此时XDR的保护目标已经不再局限于端点上的用户,以及他们使用的应用和数据,而是扩展到了更广泛的空间,从数据中心,到云,再到边缘,都可以应用XDR。当EDR演进成了XDR,就已经不再是一个端点安全类产品了。

显然,这是一个从EDR开始,从一点到多点,自底向上的横向扩展,纵向延伸的过程。

与此同时,一些SIEM厂商也发现了这个机会,试图在其SIEM中内置EDR功能来获取对于端点安全的遥测数据,以更好地去让SIEM实现威胁检测的能力。这是一个自顶向下延伸的过程。

基于共同的目标(威胁检测与响应),来自不同方向的技术路线碰撞到了一起,于是XDR诞生了。

5.3.6.2 XDR定义

从前面的XDR产生过程可以发现,XDR其实就是整合了多种检测能力的,具有集中化存储和分析这些遥测数据,并集中实施响应的综合性检测与响应平台。

目前,Gartner给XDR的定义是:XDR是一种基于SaaS的,绑定到特定供应商的安全威胁检测和事件响应工具,可以将(该供应商的)多个安全产品原生地集成到一个统一的安全运行系统中,以统一所有授权的安全组件。为了方便大家研读,提供英文原文如下:XDR is a SaaS-based, vendor-specific, security threat detection andincident response tool that natively integrates multiple security products intoa cohesive security operations system that unifies all licensed securitycomponents.

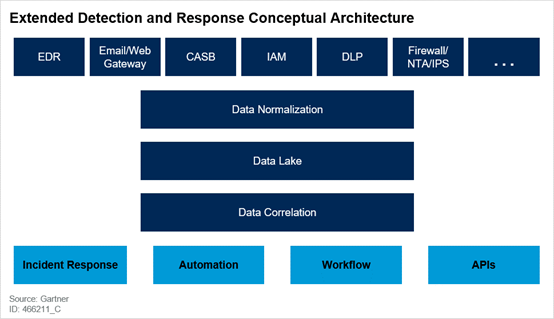

Gartner给出了当前XDR的4个基本特征:1)整合多款自家的现成产品;2)集中的对数据进行处理、存储和分析;3)能够在响应的时候协同联动多种安全产品;4)采用基于SaaS的交付模式。

上图展示了Gartner的XDR概念架构。从上向下看【笔者注:反的,有点别扭】,首先是获取多种安全产品(EDR是基础)的数据,然后是对数据进行范化,送入大数据湖,再进行关联分析,实现综合威胁检测,最后激活响应。在响应的时候,可以运用自动化的方式,通过API接口实施,并且可以内嵌响应工作流程。

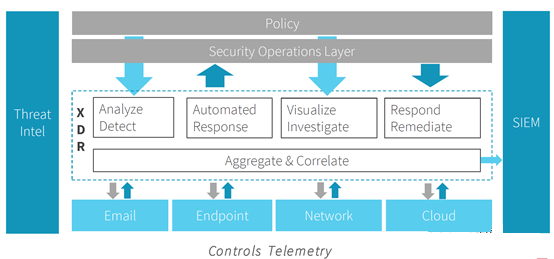

作为参考,笔者摘录对XDR颇有研究的咨询公司ESG对XDR的定义如下:XDR是一个跨混合IT架构的多个安全产品的集成套件,旨在协同地进行威胁防范、检测与响应。它将各种控制点、安全遥测点、分析和运营统一到一个企业级系统之中。

上图是ESG的XDR架构示意图。ESG更直接表示可以把XDR看作是EDR+SIEM+SOAR的集合。

笔者认为,XDR=EDR+简化SIEM+简化SOAR。XDR的目标就是全面的威胁检测与响应,或者叫统一威胁检测与响应(UDR)、NGDR。

1)EDR是XDR的必备组件。当前的威胁检测必然要从端点上收集遥测数据,因为这里能够发现的攻击痕迹最多。看看ATT

Security and risk management leaders should focus on these 10 security projects to drive business-value and reduce risk for the business. Gartner;

Top Five Midsize Enterprise Security Projects for 2020, Gartner;

Gartner:2020年中型企业的5大安全项目,Benny Ye;

Gartner 2019年十大安全技术详解,Benny Ye;

Gartner 2018年十大安全技术详解,Benny Ye;

Market Guidefor Zero Trust Network Access 2020, Gartner;

Market Guidefor Vulnerability Assessment 2019, Gartner;

Innovation Insight for Extended Detection and Response, Gartner;

Innovation Insight for Cloud Security Posture Management, Gartner;

Hype Cycle for Cloud Security, 2020, Gartner;

Market Guide for Email Security 2020, Gartner;

Hype Cycle for Data Security, 2020, Gartner;

Hype Cycle for Security Operations, 2020, Gartner.

本文转载自公众号:专注安管平台

作者:Bennyye

转载请注明来自网盾网络安全培训,本文标题:《Gartner2020年十大安全项目详解》