零信任 SDP 云上应用基于四个关键原则:

1. 业务系统接入不再需要接入特定网络或使用 VPN;

2. 由内向外的连接确保未经认证的用户看不到应用;

3. 细分业务系统,而不是细分网络,可将用户连接到特定业务系统并限制东西向活动;

4. 互联网通过端到端的加密 TLS 隧道成为新的安全网络。

三种云上应用场景

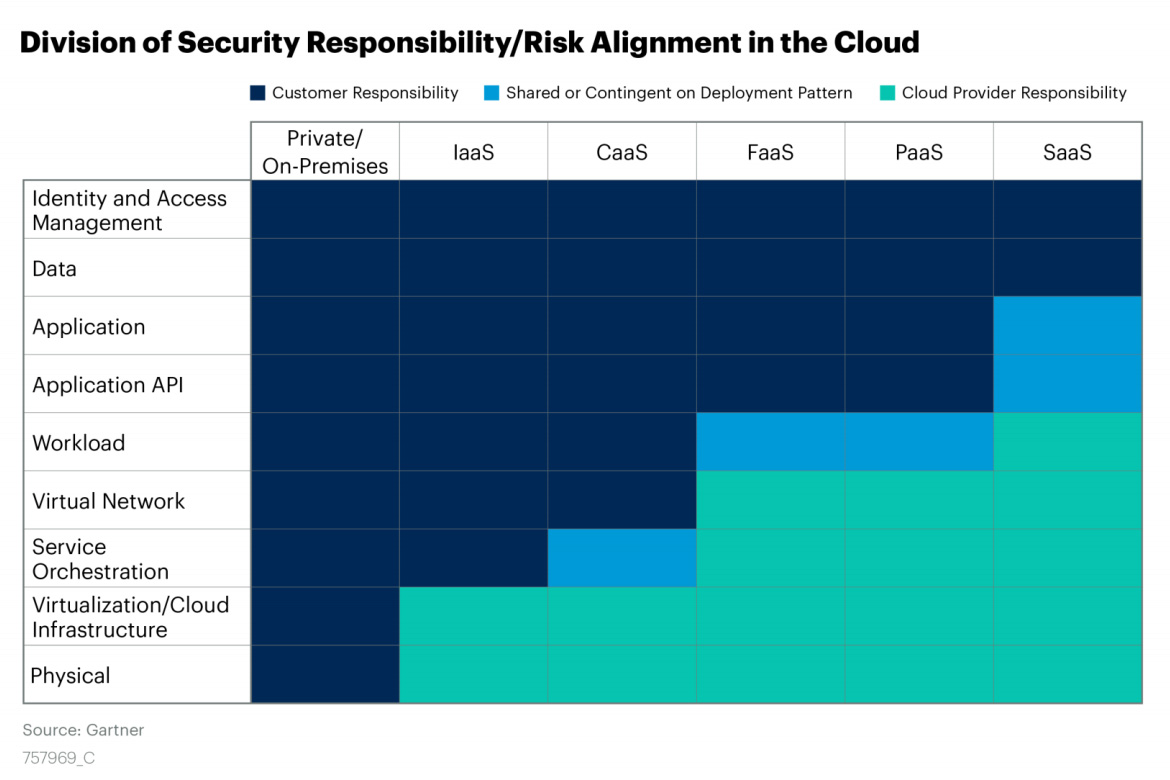

一、互联网接入

痛点:云和移动性破坏了外围安全性

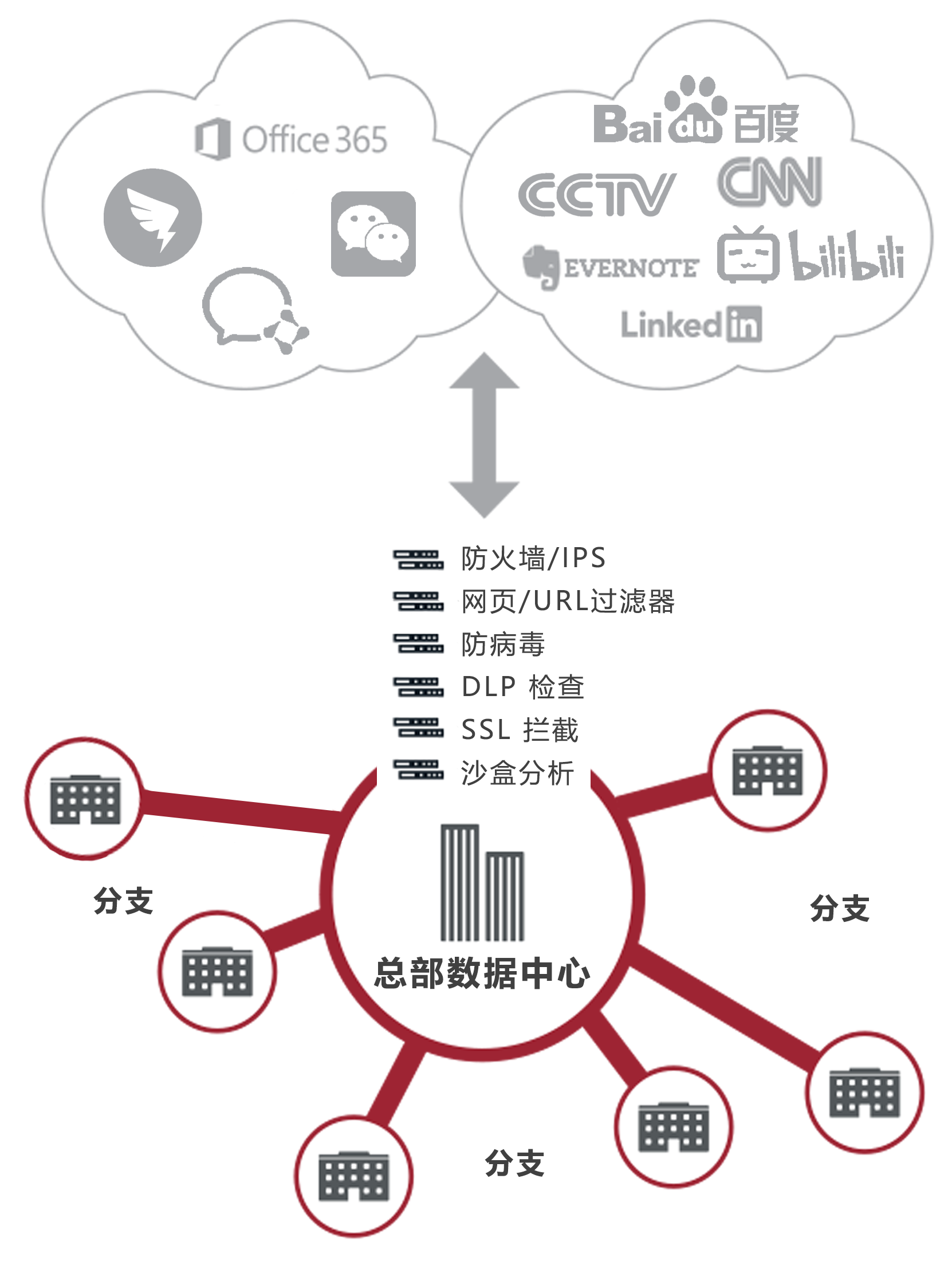

数据中心曾经是重中之重。当业务系统驻留于此处时,就可以通过中心辐射型网络对分支机构的流量进行回传。当流量模式转移到互联网时,诸多网关就被建立,以用于允许安全的互联网接入。这些网关也被进行了集中管理,从而最大程度地降低保护多个位置的成本和复杂性。

但是,随着业务系统迁移到云中,重心也随之移动。用户流量经常直接绕开安全边界进入云。此外,当今复杂的威胁引发了新的安全设备的爆炸式增长,它们都想方设法进入超负荷工作的网关。管理员一直在不停地努力保持设备所需的安全更新。部署和管理所有这些设备的复杂性及其相关的成本已无法控制。此外,所有这些都与现在已经过时的架构相关联。

传统的互联网网关 ▼

传统的互联网网关放在当下是糟糕的设计

尽管有大量的设备投资,但违规行为仍在继续。很明显,这种老化的设计已经失去了有效性;

新的重心(业务系统及数据)已迁移到云中,继续强迫用户通过传统网关已无意义;

回传和分层设备,阻碍了用户体验;

慢速网关驱动用户使用直接到云的连接来访问业务系统;

边界已经解散,互联网是新网络,需要一个新的互联网安全架构。

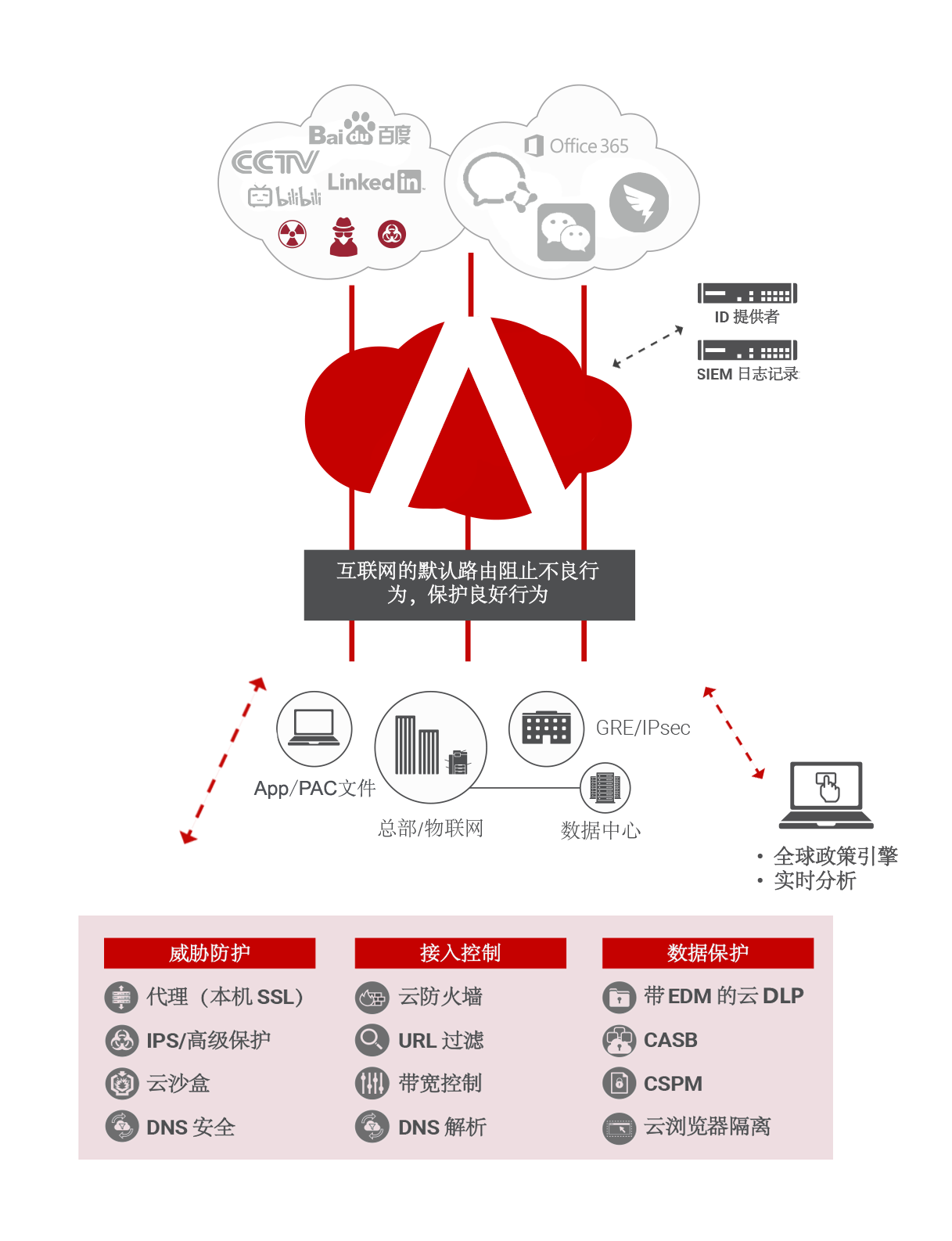

解决方案

部署互联网云接入,作为云服务提供的安全互联网和网页网关,将其视为安全的互联网入口。

对于办公室,只需设置到最近的 SDP 数据中心的路由器隧道(GRE 或 IPSec);

对于移动员工,通过轻量级 SDP App 或 PAC 文件转发流量;

无论用户在何处链接(东京的咖啡馆、上海的酒店、或深圳分公司),都将获得相同的保护。

SDP 互联网接入位于用户和互联网之间,可跨多种安全技术(甚至在 SSL 安全套接字协议中)检查流量内联的每个字节,获得针对网页和互联网威胁的全面保护。借助支持云防火墙、入侵防御系统(IPS)、沙盒、数据泄露防护系统(DLP)、云访问安全代理(CASB)和浏览器隔离的云平台,提供一个完全集成的网关。

SDP 云上互联网网关 ▼

安全的互联网和网页网关式服务

SDP 互联网接入提供了一个完全集成的网关,该网关甚至可以跨 SSL 检查所有端口和协议。

只需将流量指向 SDP 云即可。对于办公室用户,可以从边缘路由器建立隧道。对于移动设备,可以使用 App 或 PAC 文件。

二、私有接入

痛点:云优先的世界里传统 DMZ 不再有效

曾经仅在数据中心运行的私有业务系统正在迁移至私有云,而用户现在可以从个人设备访问这些业务系统。IT部门必须确保安全性,同时提供无缝的用户体验。

这种迁移在规模、简单性、生产力等方面带来了好处,但是它将安全边界扩展到了互联网,这打破了传统的 DMZ 方式。同时,连接到内部业务系统的非托管用户设备的数量持续增加,迫使 IT 部门需要从非托管设备接入敏感业务系统的需求与最小化风险之间找到适当的平衡。

为了实现这种平衡,IT 部门通常会寻求现有的远程接入技术,但是它们通常无法满足用户和 IT 部门的需求。

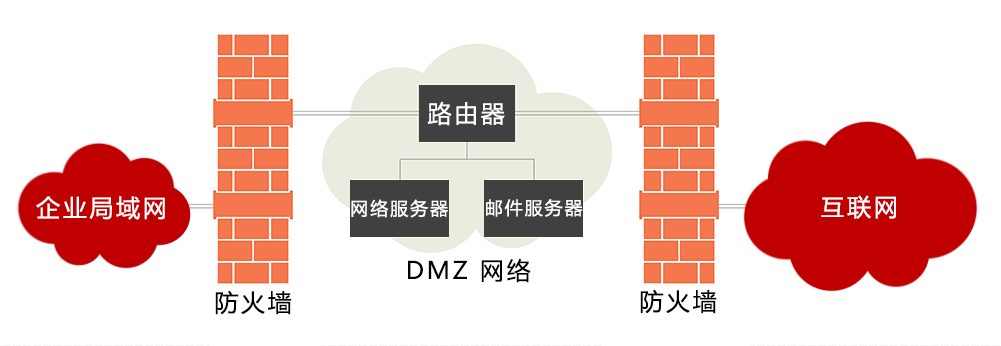

传统的 DMZ 网络 ▼

传统的 DMZ 方式在数据中心业务系统中效果颇佳。它为企业内部局域网提供了额外的保护层,使 IT 部门只将面向外部的服务公开至互联网,并将其它内部服务置于防火墙之后。但是随着业务系统向云的迁移,边界已经扩展到了互联网,而 DMZ 并不是为互联网安全构建的。一些云服务供应商建议将 DMZ 迁移至云中(通常称之为“虚拟 DMZ”),但这样做价格昂贵、难以构建并且实现起来十分复杂。它从数据中心托管的传统 VPN 网关栈开始,要求构建和实施特定于每个云供应商的虚拟网络(VNET)(通常 涉及 NIC、附加的网络接入变量等)和 VPN 设备以将两者连接内部和虚拟网络。这种方法的复杂性减慢了公有云的采用速度、增加了与设备相关的成本、并降低了用户体验感。

解决方案

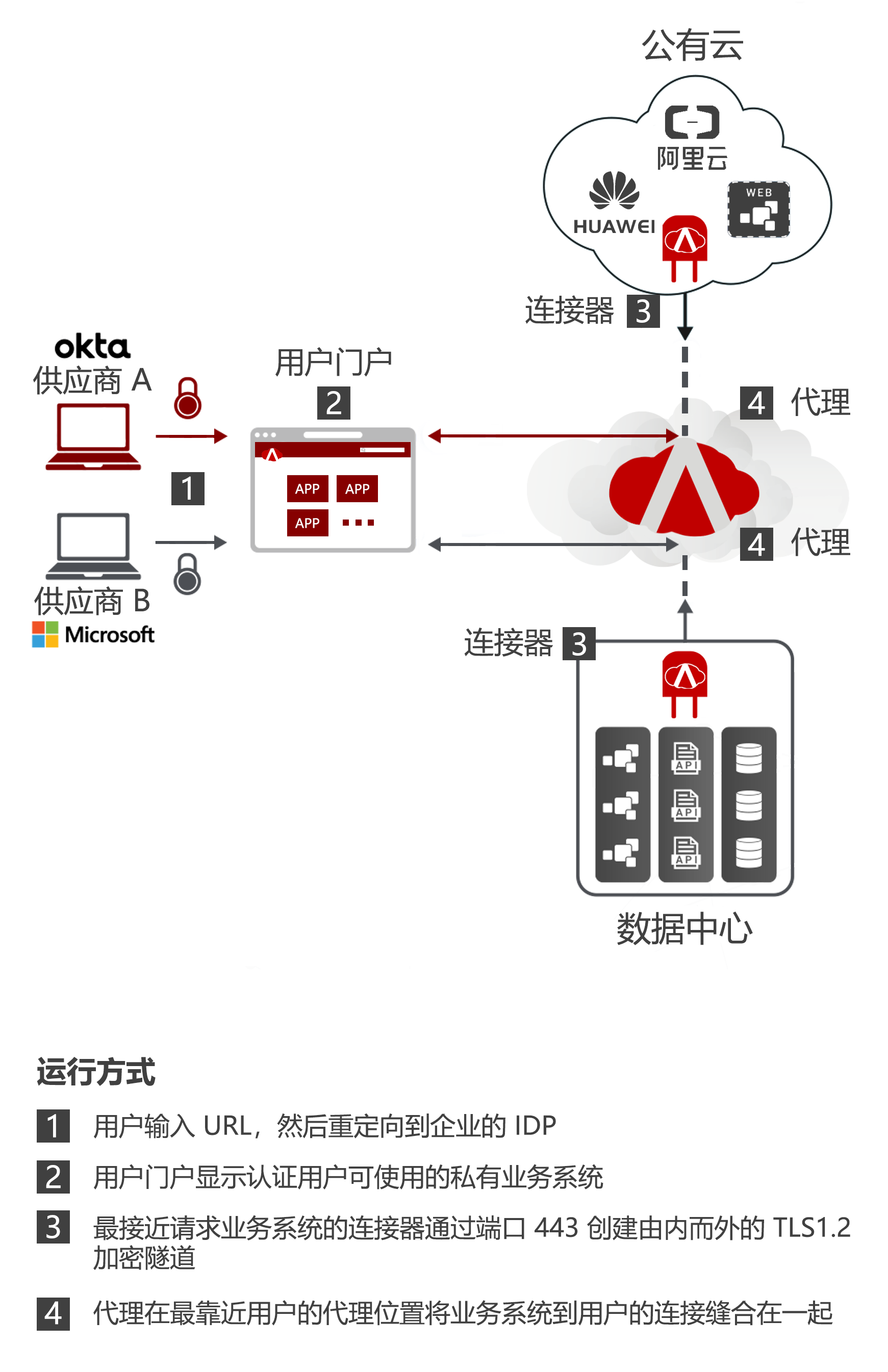

SDP 私有接入可以在云或数据中心提供零信任、安全远程接入内部业务系统的服务。使用SDP私有接入后,业务系统将永远不会暴露在互联网上,从而使未经认证的用户完全看不见它们。该服务使业务系统可以由内向外地与用户连接,而不必将网络扩展到用户。

SDP 私有接入提供了一种简单、安全且有效的方式来接入内部业务系统。接入基于由 SDP 私有接入管理门户中 IT 管理员创建并托管于云中的策略。

SDP 云上私有接入网络架构 ▼

允许用户从云和移动性种受益,同时保持其业务系统的安全性

提供似云的用户体验;

改善对所有用户和业务系统活动的可见性;

根据特定的用户和业务系统定义细粒度策略;

确保对所有共有和私有云环境的安全接入;

加速合并或收购过程。

三、B2B 业务系统接入

痛点:客户体验差、部署缓慢、管理成本高

云的世界重新定义了企业与客户的合作方式。确保访问 B2B 服务时的体验感及安全性,并且可以有效地缩减成本,成为了当务之急。大多数大型企业都有多个业务部门,所有业务部门都有自己的基础架构,因此需要一套通用的解决方案。传统方法要求将 B2B 业务系统暴露于互联网,并通过难以扩展的旧设备回传流量。

企业必须通过互联网将其 B2B 服务公开到其业务供应链中;

多业务部门制造管理上的麻烦 ;

传统技术缺乏企业所需的可扩展性和可用性;

糟糕的企业客户体验对企业不利。

解决方案

SDP 云上 B2B 接入使用业务策略来减少业务系统的攻击面,从而防止业务系统暴露于互联网。只有经过身份认证(支持现代基于 SAML 的 IDP)和认证用户才能查看或接入 B2B 业务系统。该服务由 SDP 供应商托管,从而无需花费时间来管理网络设备。运营支出的减少有助于加速云计划。同时,借助 SDP 业务,云服务可通过最快的路线自动将企业客户连接到业务系统,提高了可用性、可靠性、可扩展性。

SDP 云上 B2B 接入运行方式 ▼

为 B2B 业务系统构建零攻击面

对 B2B 业务系统的接入基于业务系统团队设置的身份和细粒度接入策略;

B2B 业务系统对所有未经认证的用户都是不可见的,从而最大程度减少了攻击面,坏人无法攻击他们看不见的东西;

数据路径从端到端完全加密,因此数据隐私性和完整性保持不变。

转载请注明来自网盾网络安全培训,本文标题:《零信任之SDP云上应用场景》

- 上一篇: 一文看懂零信任(起源、发展、价值、实现.)

- 下一篇: 为什么零信任是5G安全的最佳解决方案?