攻防演练中,攻击方的专业性越来越高,ATT/tmui/locallb/workspace/tmshCmd.jsp

常见的poc攻击url特征清单如下,以下基本上发现为攻方必然扫描的url,当然有一些需要根据企业情况分析,比如我们企业没有使用php作为开发语言,那么大量php的漏洞可以直接拦截并封堵:

/phpmyadmin /wls-wsat/CoordinatorPortType /_async/AsyncResponseService /_async/AsyncResponseServiceSoap12 uddiexplorer/SearchPublicRegistries.jsp /_async/ bea_wls_deployment_internal NCFindWeb?service=IPrealertConfigService/tmui/locallb/workspace/tmshCmd.jsp

这些url代表啥含义就不再描述了,基本上踩点扫描中,如上的地址都是跑不掉的。

3.2.3http请求中高危特征值字段

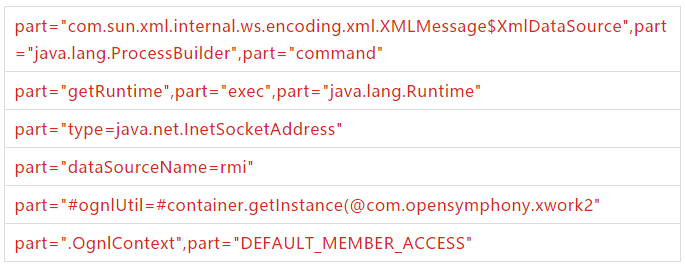

还有一类poc,是通过http请求中包含恶意代码来执行的,比如struts2漏洞,比如fastjson漏洞,所以也需要对类似特征值进行防范,比如我们用部分包含特征样例如下:

3.2.4信息泄露类的扫描

对于部分扫描,在很多waf产品策略中,可能将其列为低危,或者仅仅拦截而不封堵。

那么我们应该自定义一些信息泄露的url,直接拦截并封堵,样例如下:

/configuration/config.php /.bash_history /.git/config /.htpasswd /admin.rar /admin.sql /backup.gz /backup.rar /backup.sh /backup.sql /backup.zip /database.rar /database.sql /wwwroot.rar

以上策略都是拦截并封堵ip,这个在我们实战中很有效,基本上能够封堵大部分的扫描,如果能够将扫描拦截住,那么就将大部分的低层次的攻击给拦截了。

3.3流量监控类策略

上面也说到了流量监控设备如流量分析回溯、态势感知、威胁检测系统,基本上还是一个必需品,这些产品主要是流量镜像方式,那么他们自带了一些特征库,可以监测到经过了安全设备之后还遗存的攻击,所以上面的所有特征库,依然适用于流量监控设备,当流量监控设备上设置了如上告警特征,依然还存在,那么就要反过来查查防火墙和waf的配置,是不是策略没配置对,还是说站点没配置全等等。

3.3.1Webshell监控

Webshell监控是一个很难的事情,尤其是冰蝎等这类加密而且快速升级,在流量层面监控的确比较复杂且容易误报,而且当到了webshell这个层面,说明敌人已经深入腹地,那么只有主机安全和流量监控系统是最后一道防线。

常见webshell上传中特征值如下,可以在流量监控中进行告警。

%execute request(" %execute(request(" %ExecuteGlobal request(" %>%Eval(Request(chr( %if(request.getParameter(" =@eval(base64_decode($_POST class U extends ClassLoader{U(ClassLoader c System.Text.Encoding.GetEncoding(936).GetString com.sun.rowset.JdbcRowSetImpl getClass().forName("java.lang.Runtime").getRuntime().exec (#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#_me当我们的流量中出现如上特征的时候,那么就要小心可能就真的有webshell上传在尝试。

其实流量监控和防火墙、waf要形成有益补充,防火墙和waf策略优化的好,那么流量监控设备中,告警数量是非常少的,这样也方便安全监控人员进行值守,否则,一天几千条几万条告警,是没办法从中找到真实的蛛丝马迹的。通过流量监控系统反过来优化防火墙、waf策略,也是一个长期要做的事情。每当流量监控出现一个告警,而且告警来自于边界的话,我们就要问问,这个告警真实吗?为何边界设备未能拦截?如何优化?等等。

四、日志统一收集并自动化处置

推荐使用日志收集系统来实现防火墙、waf、蜜罐等统一的日志收集和分析,并将攻击ip进行统一呈现,我们已经使用了graylog来做这个事情,详细可见我的另外一个文章《利用graylog收集各类安全设备日志实现大屏展示》,同时将攻击ip统一呈现还有一个好处,可以实现自动化的永久封堵,我们是通过脚本将攻击ip入库,然后脚本调用防火墙api,每5分钟实施黑名单永久封堵。

这样的好处是显而易见的,攻击者在没有摸清你的家底之前,只有通过不断的探测来摸底,但是探测过程中被你不断的封堵ip,那么他就知道碰到行家了,按照攻击队找软柿子捏的惯例,他们是不会再一个价值不高的目标花费太大的时间和精力,这个对于勒索、黑产团队也同样适用,黑产团队也是广撒网的方式来攻击,比如攻击是有成本的,只有当安全达到一定基线,那么就能够减少很多不应该的信息安全事件。

如上事情优化完成之后,就进入了安全监控、分析阶段,这个时候需要专家值守,通过全量日志分析系统,提升安全分析效率,输入第三方攻防演练情报、自己的攻防演练发现的问题,及时共享,联动处置。

如上为蓝方攻防演练期间经验总结,其实不只是攻防演练期间,作为常态化安全运营,均需要上述的一些基本优化动作,做完上述动作,基本上攻防演练可以达到70%的不出事情,剩下的30%,一个是对手太强大,0day层出不穷,另外就是我们的应用开发,包括弱口令、运维漏洞、钓鱼邮件等依然存在,有时候我们做了大量工作,一个弱口令,让我们所有做的工作都归零。这些漏洞的解决,也不是一朝一夕,也是需要长期的过程。

转载自:公众号 LemonSec

转载请注明来自网盾网络安全培训,本文标题:《2021攻防演练行动之蓝军经验总结》

- 上一篇: Stegano 3个音频隐写

- 下一篇: 蜜罐如何在攻防演练中战术部防?