众所周知,网络安全的本质是攻与防,不论谈及网络安全的哪一方面都必会涉及到攻与防。作为每年参加红蓝对抗的老司机,目睹了很多大型企业安全运营中存在的薄弱点,下面就以红队的视角下跟大家聊聊企业安全运营,希望能抛砖引玉,为网安事业添一片瓦。

1、红队视角下的企业安全威胁

信息搜集

红队渗透的本质是信息搜集:

1、常规信息搜集

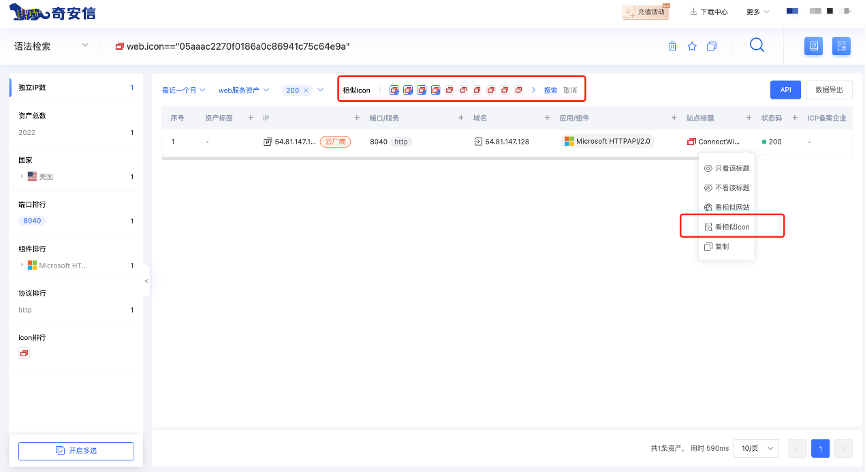

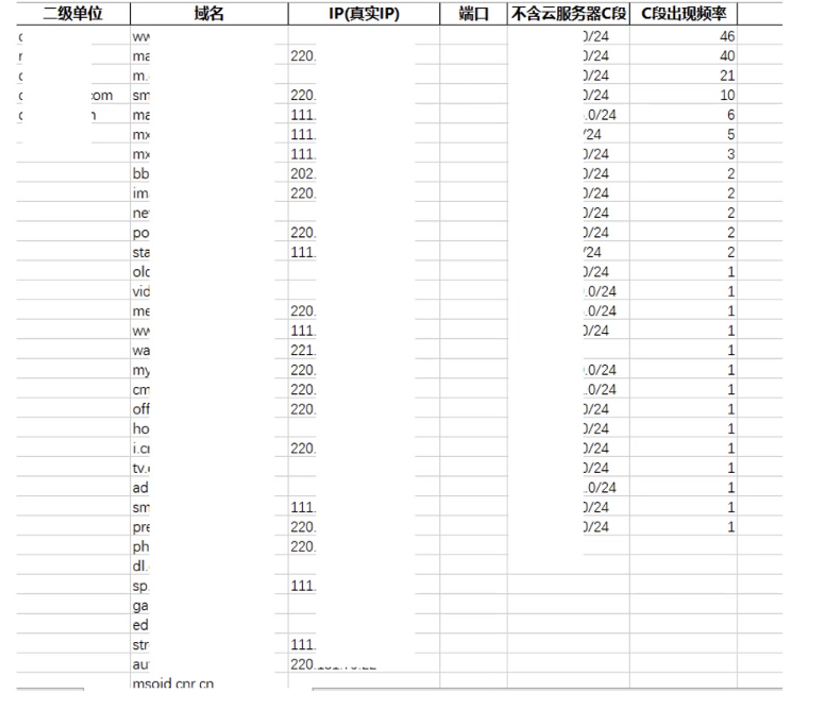

IT资产(域名、子域名、IP地址、C段、Whois信息、开放端口、运行服务、Web中间件、Web应用、操作系统、移动应用、网络架构......)、企业信息搜集、Github信息搜集、网盘信息搜集、邮箱信息搜集、网络空间引擎信息搜集(fofa、shodan....)、靶标企业的组织架构(单位的部门划分、人员信息、工作职能、下属单位等)、供应商信息(相关合同、系统、软件、硬件、代码、服务、人员......)、敏感信息泄露(代码、文档、邮箱、通讯录、历史漏洞泄露.....)

掌握了目标企业相关人员信息和组织架构,就可以快速定位关键人物实施鱼叉攻击,或确定内网横纵向渗透路径。

收集IT资产可以为漏洞发现和利用提供数据支撑。

掌握企业和供应商合作的相关信息,可有针对性开展供应链攻击提供有效支撑。

2、非常规信息搜集:社工库信息搜集、针对不通后缀的域名(.net/.dev/.io)、公众号小程序信息搜集、各种贴吧微博社交平台等。

Note:HVV分数分为路径分和靶标分。靶标隐藏在内网核心段,由防守方层层布防,重点监控,得分较难。

而路径分HVV后期计算较为宽松,视裁判而言,有的资产只要跟目标沾边也可算得分。所以刷边缘资产得路径分是HVV中必不可少的一环。

刷边缘资产,批量漏扫工具很多,而好用的漏洞EXP才是关键。在HVV期间,时间紧,目标资产多,不可面面俱到把所有漏洞都测到。而且HVV仅需要权限类漏洞,所以只需要扫描SQL注入、框架RCE、未授权之类的,具体如shiro反序列化、Weblogic系列漏洞、Redis等未授权访问.....

资产收集

外网边界突破

1、弱口令:

普通用户/管理员弱口令都可得分,且OA系统、邮件系统的弱口令可泄露大量敏感数据

2、文件上传:

通过各种绕过获取服务器权限

3、数据库:

弱口令

SQL注入

内网

4、框架类漏洞

OA类:泛微、通达、致远等

邮件类:coremail,webmail

其他:phpstudy,thinkphp等

5、中间件漏洞

Apache、Weblogic、Jboss.....

6、跨站margin-right:auto" alt="1630250333_612ba55d42816483713f0.png?1630250333834">

执行结果

修复建议:

用户可通过在weblogic启动参数中禁用bea_wls9_async_response的方式,对此漏洞形成临时防护。

下载相应补丁安装包,打补丁。

2、 提升企业安全运营能力

如果你有在甲方工作的经验就会知道企业安全运营这个岗位是具有很大挑战的,挑战不是来源于技术挑战,而是不论是安全协调工作还是在去提升集团全体员工安全意识落地都会遇到很大阻力。网络安全意识淡薄是最大的问题,所以常态化的网络安全意识培训是首要任务,有了这个大前提才可谈网络安全运营中心的构建和落地。

安全能力中心的构建:

1>能打硬仗的攻防人才组建,常态化研究最新漏洞进展,结合集团资产进行预警和处置修复跟踪。

2>形成闭环的应急响应能力和机制,智能安全编排平台辅助。

3>漏洞生命周期管理能力。

4>高效的流程(资产管理流程、威胁情报流程、漏洞管理流程、事件处置流程)

5>常态化对企业资产进行收敛,最大程度降低风险暴露面(Eg:以上实战演练中暴露的敏感端口和服务)

6>全流量安全设备的常态化运营(将最新爆出的漏洞,利用威胁大数据、机器学习和人工持续化更新特征库和规则库以及调用威胁情报平台的接口常态化实时准确检测)

7>每年进行内部红蓝对抗演练,提升攻防能力。

转载请注明来自网盾网络安全培训,本文标题:《红队视角下的企业安全运营》

标签:企业安全