昨天黑客组织 Lapsus$ 在其 Telegram 频道发布已经控制 Okta 系统两个月,但是重点只针对 Okta 的客户。Okta 是谁?Okta 是一家专注身份验证的公司,如果 Okta 被黑,那么使用 Okta 做身份验证的客户都将受影响,身份验证是企业的看门狗,如果身份验证被人拿下,那么你的企业所有内容将无处遁形。

Okta 在全球拥有超过一万五千名客户,而且都是大中型企业,包括企业、政府、大学等,其官网有大把的企业合作案例

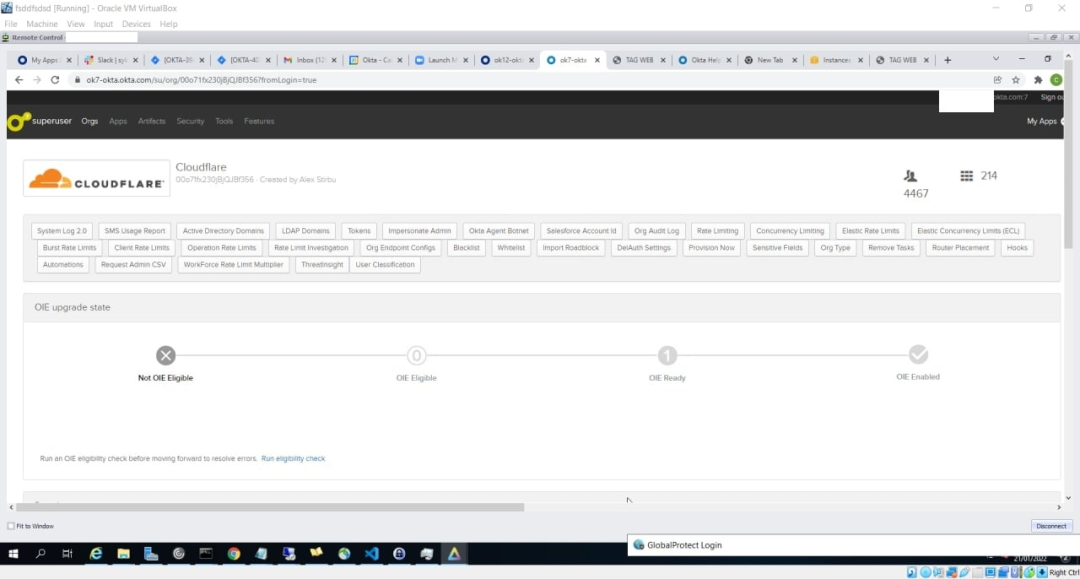

在黑客组织 Lapsus$ 的展示案例中就是以国外最大的 cdn 厂商 cloudflare,咱们一一来看这些图片证明

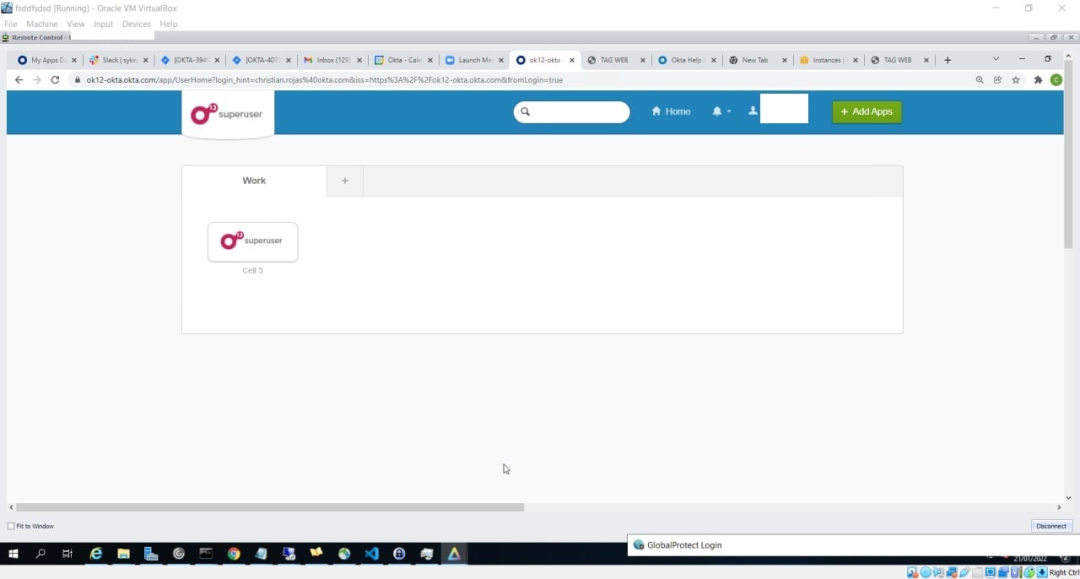

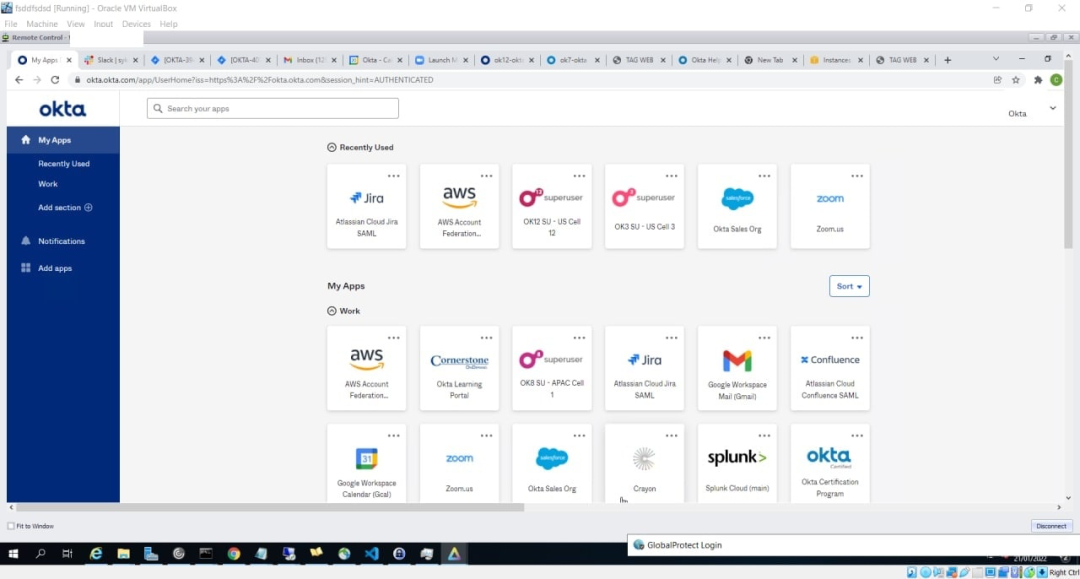

1、证明其用友 Okta 的超级管理员权限

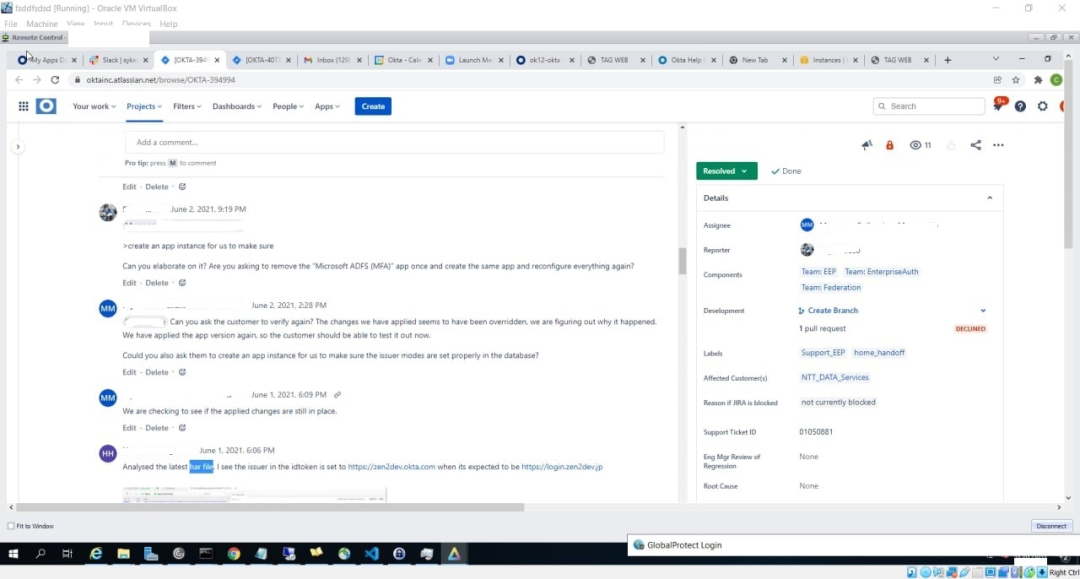

2、证明其有 Jira 权限

3、证明超级用户权限可以用,以查看 CloudFlare 的组织信息为例,用户有 4467 个

4、证明其有 okta 用户中心权限

以上证据是最开始发的,后来被很多人质疑后,又提供了几个截图作为证明

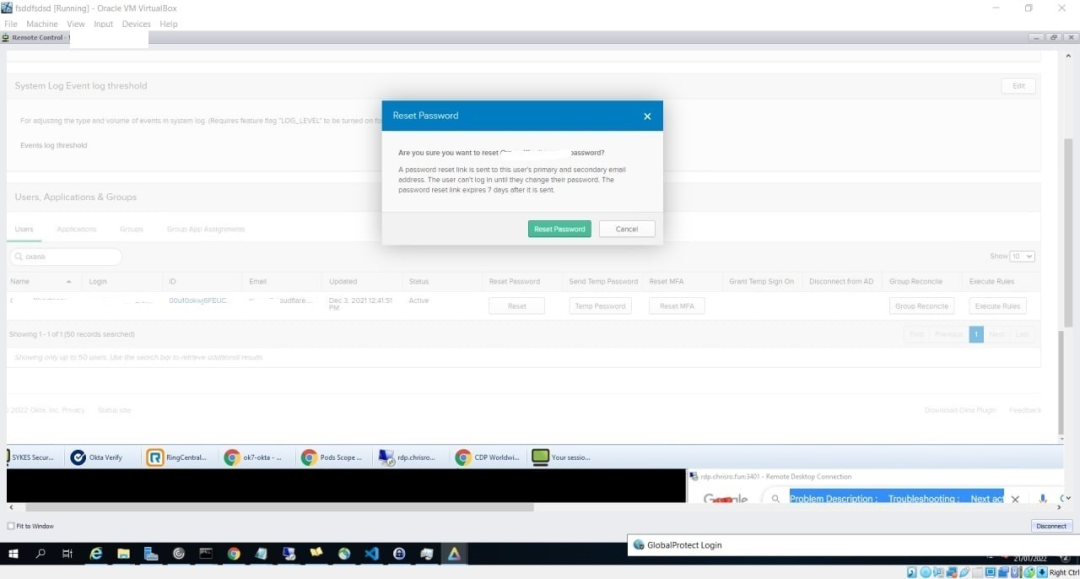

5、打开 CloudFlare 的用户列表,确实能看到很多该企业的人员信息,还有密码重置的功能

6、证明密码重置功能确实可用

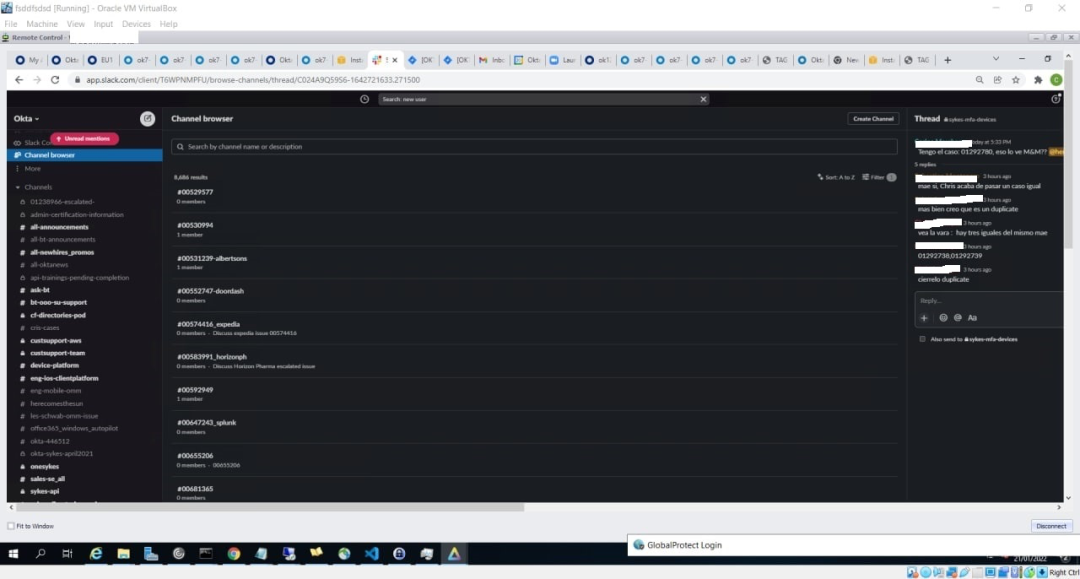

7、Okta 在 slack 平台的账号登录后的界面,slack 平台是一个团队协作的平台,有了这个权限,所有 okta 的协作内容都能查看

8、超级管理员增加组织的界面

以上是黑客组织 Lapsus$ 提供的证据来证明确实获取了 Okta 的超级权限,能够对其所有客户进行管理操作,截图的时间是 2022 年的 1 月 21 日。

但是据 Okta 的内部调查,除了一月份检测到活动外,没有证据表明近两个月还在进行活动,但是截图确实证明了该黑客组织可以访问 AWS、Okta Superuser、Zoom app、Okta Sales、Atlassian Cloud Jira & Confluence、Cornerstone(Okta 学习门户)、Gmail、Crayon 和 Splunk 等应用程序。

躺枪的 Cloudflare 的创始人证实,没有证据表明 Cloudflare 已被入侵。为了安全起见,Cloudflare 正在重置在过去 4 个月内更改过密码的所有员工的 Okta 凭证。

我感觉大概率是管理员账号密码泄露,泄露的途径可能是被钓鱼攻击,或者管理的常用设备被入侵导致,Okta 内部被撸的可能有,但是感觉不大,你觉得呢?

转载请注明来自网盾网络安全培训,本文标题:《专注做身份验证的大厂疑似被黑》

标签:身份验证