介绍

目前的主动防御系统能否有效应用的关键,在于是否了解恶意软件的特点,比如它们在目标机器上的各种行为和操作的资源。这篇文章提出了一个基于ATT&CK框架的恶意软件行为分析系统MAMBA(MITRE ATT&CK based Malicious Behavior Analysis),MAMBA首先从MITRE网站和引用的参考文献中提取TTP及其相应的资源,并通过精心设计的神经网络模型从恶意软件中发现TTP及其相应的API执行调用序列。ATT&CK中对TTP的高层次描述可作为恶意行为的解释,并可以通过MAMBA链接到恶意软件的低层次执行痕迹。

方法

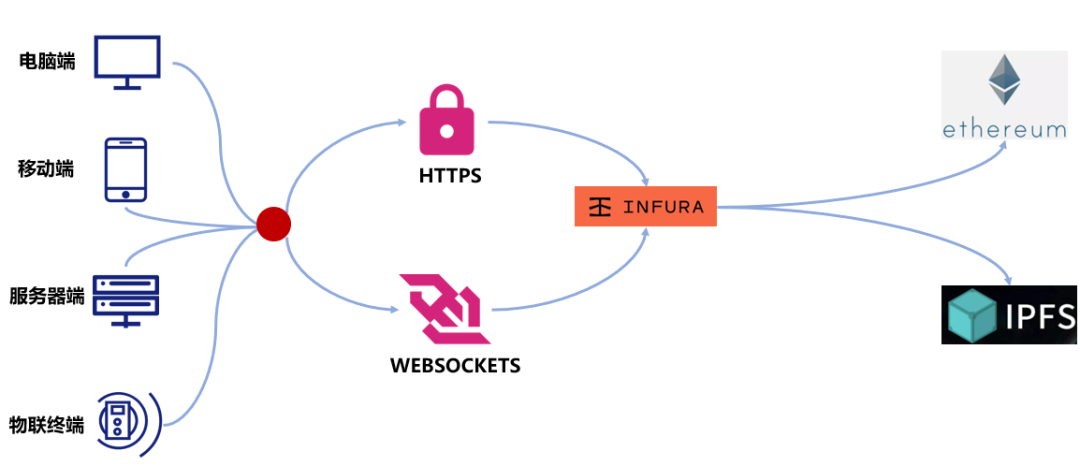

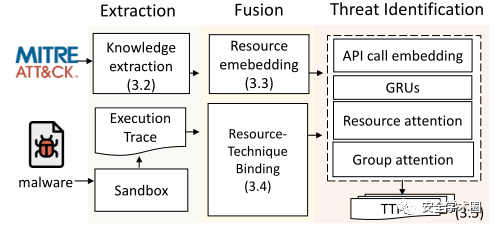

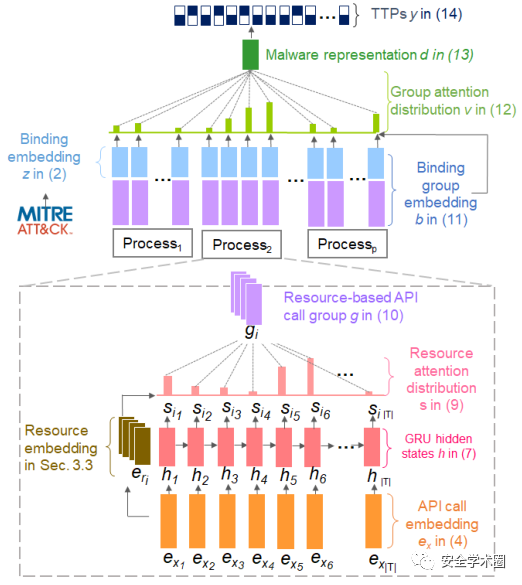

MAMBA的主要设计目标是将ATT&CK中带有TTP注释的资源与恶意软件使用的受控资源对齐。上图是MAMBA的整体流程图,由提取阶段、融合阶段和威胁识别阶段组成。

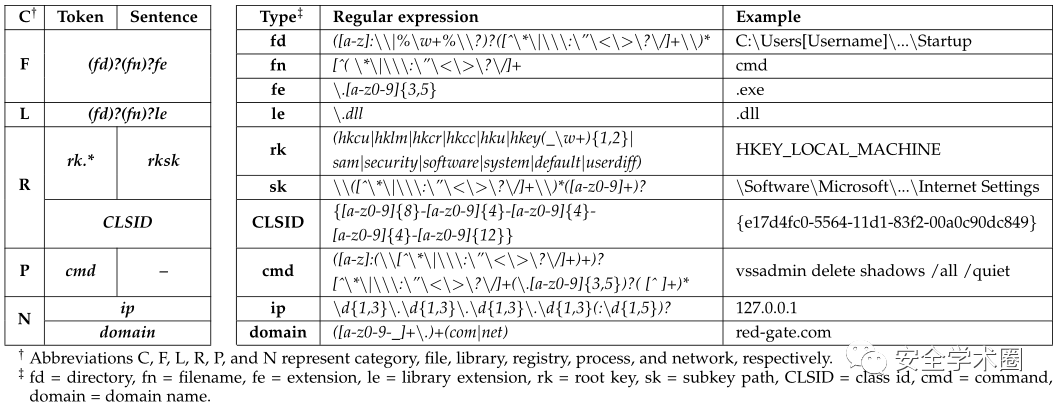

提取阶段包括从ATT&CK中进行的知识抽取,以及生成恶意软件在沙箱中的执行跟踪。知识抽取的方式使用的是正则表达式,从ATT&CK的每项技术的介绍页面中匹配出相关的资源名,如下表所示。经过人工验证,知识抽取的准确率达到90%左右。

融合阶段包括资源的embedding和资源与技术绑定,将提取阶段中收集到的ATT&CK资源名和沙箱执行记录映射到固定长度的向量空间。由于这两者之间的表示方式有所不同,比如ATT&CK中的启动文件夹路径是由Users[Username]组成,而沙箱记录中则是Users\\Baka,作者选择了基于skip-gram的PV-DM算法来进行向量映射,来保证两者在向量空间中的紧密性。

提取和融合阶段完成后,进入威胁识别阶段,通过恶意软件样本中的技术来识别威胁。该阶段的流程图如下图所示,首先从融合阶段的输出生成API调用embedding,然后输入GRU网络得到隐藏向量,第一层注意力机制用于强调API调用与资源间的相关性,第二层注意力机制用于强调绑定组嵌入之间的依赖关系。

实验

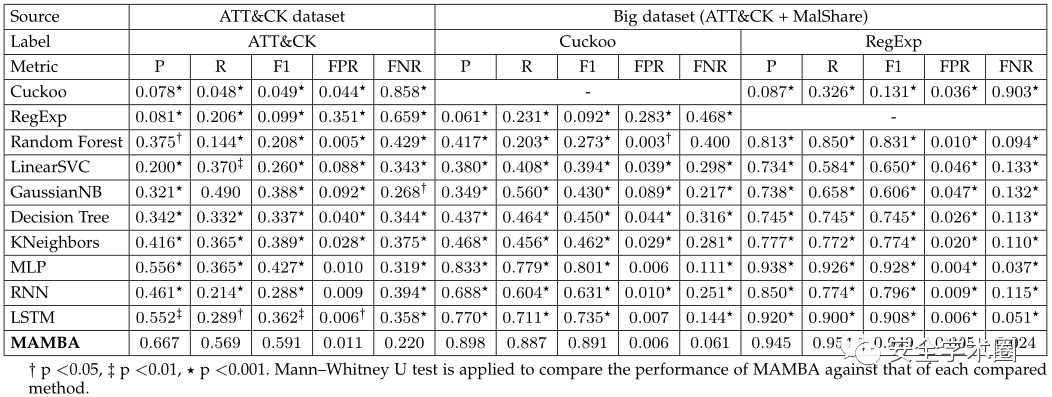

作者首先设计实验来对比MAMBA与其他传统机器学习等方法在分类性能上的结果,如下表所示。

可以看出,MAMBA的准确率、召回率和F1都优于对比的其他方法,证明ATT&CK这类开源情报确实能够提供从沙盒执行结果中提取TTP的有用知识,但由于恶意软件样本和TTP标签的数量有限,得到的结果在60%左右,性能适中。

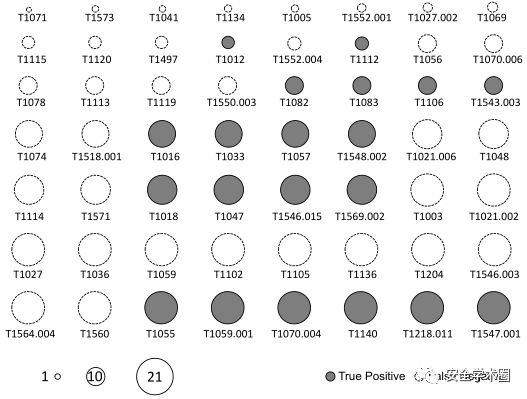

另一个实验中,作者针对APT29组织使用到的相关恶意样本进行评估,并与ATT&CK上一些安全厂商的评估结果进行对比。ATT&CK上的结果共列出了56个TTP,而作者在310个样本中共提取到了6种战术共67个TTP,下图显示了两者结果的对比,圆圈越大,表示识别出该TTP的安全厂商越多。

从结果上看,文章提出的MAMBA确实具有不错的TTP识别能力,证明了从恶意软件样本中提取TTP的可行性;但由于深度学习的统计特性和ATT&CK数据集的大小限制,在准确率等性能方面仍然存在一定不足。

转载请注明来自网盾网络安全培训,本文标题:《利用开源情报发现并解释恶意行为》